Intelのここ10年内に登場したCPUに潜むリモート操作される脆弱性に緊急パッチがリリースされる

Intelが第1世代Coreプロセッサー以降のCPUに含まれるリモート管理機能のバグによって、コンピューターを遠隔でフルコントロールされる危険性があることが判明し、2017年5月1日にIntelは脆弱性を修復する緊急パッチをリリースしました。

Intel® Product Security Center

https://security-center.intel.com/advisory.aspx?intelid=INTEL-SA-00075&languageid=en-fr

Intel patches remote code-execution bug that lurked in chips for 10 years | Ars Technica

https://arstechnica.com/security/2017/05/intel-patches-remote-code-execution-bug-that-lurked-in-cpus-for-10-years/

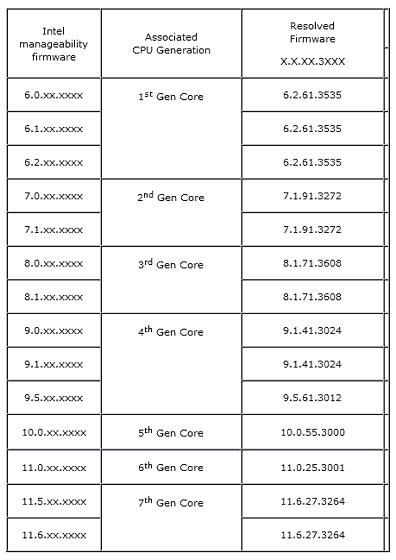

Intelによると、この脆弱性はIntel Coreプロセッサーの第1世代(Nehalem)から第7世代(Kaby Lake)までで、Intel Active Management Technology(AMT)、Intel Standard Manageability(ISM)、Small Business TechnologyでIntel manageability firmwareのバージョンが6からの11.6のマシンに含まれており、権限を持たない攻撃者によるローカルやネットワーク経由の攻撃を許すものだとのこと。Intelは深刻度を「Critical(緊急)」としており、脆弱性の修正された最新ファームウェアに更新することを強く推奨しています。なお、Inteによると発表した脆弱性はコンシューマー向けPCでは存在しないとのこと。

Ars Technicaによると、Intelから脆弱性が発表された当初は「NehalemからKaby Lakeまでの全てのIntelプラットフォームが攻撃対象である」というセキュリティ専門家の評価もありましたが、Intelの資料を分析した研究者は、「IntelのAMTサービスが有効化されネットワーク内で試用可能に設定された場合のみにネットワーク上で悪用される危険がある」と考えているとのこと。また、「Local Manageability Serviceとして知られているWindowsベースのソフトウェアが実行されている場合のみ権限のない攻撃者によるネットワーク経由の攻撃が可能であるため、攻撃者にとって課されるハードルはかなり高い」と考えている研究者もいるようです。

Atredis Partnersの研究開発担当副社長のHD・ムーア氏によると、影響を受けるのはLMSサービスが実行されているサーバーで、攻撃され得るポート「16992」または「16993」が開かれた7000台弱のサーバーが検出されているとのこと。これらのサーバーに何万台ものPCが接続できるため、潜在的には大きな脅威だとムーア氏は述べており、ネットワーク上でLMSとAMTが有効になっている企業は、パッチ対応済みファームウェアを優先的にインストールするべきだと警告しています。

・関連記事

Intelの新型CPUにUSBポート経由でシステムのフルコントロールが奪われるデバッグの仕組みがあることが判明 - GIGAZINE

IntelのAtom C2000シリーズを採用するサーバーが突然死する危険性、Intelは対応中も詳細は公表せず - GIGAZINE

IntelのSkylakeプロセッサに複雑な計算プログラム実行でシステムフリーズするバグが見つかる - GIGAZINE

Nintendo Switchには6カ月前に修正済みの脆弱性が放置されている - GIGAZINE

MacのThunderboltアクセサリー経由で感染が広がり検知・除去の困難な「Thunderstrike2」 - GIGAZINE

・関連コンテンツ

in ハードウェア, セキュリティ, Posted by darkhorse_log

You can read the machine translated English article Emergency patches will be released for r….