50万台のIoTデバイスを乗っ取ったDDoS攻撃「Mirai」の引き金になったダメすぎるパスワード60個

by Christoph Scholz

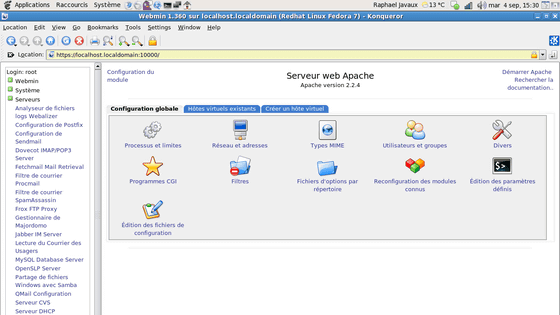

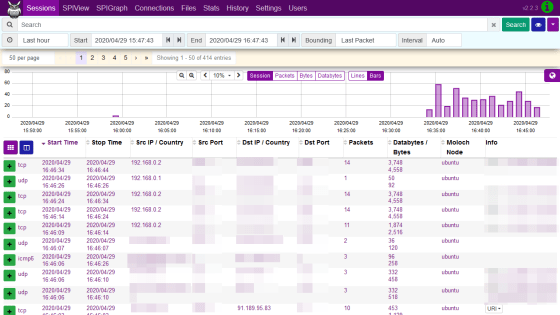

2016年9月下旬に発生した毎秒1テラビットという史上空前のDDoS攻撃は、「Anna-senpai」を名乗るユーザーが作成した「Mirai」というマルウェアがIoTデバイスに感染してボットネットを形成し行われたものでした。このボットネットに組み込まれて攻撃の「踏み台」にされたデバイスの多くで、「セキュリティがザル」としか言いようのないユーザー名とパスワードの組み合わせがハードコード(ソースコードに直接記述)されていたことがわかりました。

These 60 dumb passwords can hijack over 500,000 IoT devices into the Mirai botnet

https://www.grahamcluley.com/mirai-botnet-password/

Over 500,000 IoT Devices Vulnerable to Mirai Botnet | SecurityWeek.Com

http://www.securityweek.com/over-500000-iot-devices-vulnerable-mirai-botnet

Miraiのボットネットを形成したデバイスにはXiongMai(雄邁)という中国のメーカーのソフトウェア、およびハードウェアが多く含まれていて、そのソースコードには以下のようなユーザー名とパスワードの記載がありました。もし、手元のルーターやネットワークカメラなどのIoTデバイスのセキュリティが心配な人は、以下のユーザー名&パスワードを入力してみてください。もしもエラーが出ずに通るようなら、そのIoTデバイスは「保護されていない」状態です。

| ユーザー名 | パスワード |

|---|---|

| 666666 | 666666 |

| 888888 | 888888 |

| admin | (なし) |

| admin | 1111 |

| admin | 1111111 |

| admin | 1234 |

| admin | 12345 |

| admin | 123456 |

| admin | 54321 |

| admin | 7ujMko0admin |

| admin | admin |

| admin | admin1234 |

| admin | meinsm |

| admin | pass |

| admin | password |

| admin | smcadmin |

| admin1 | password |

| administrator | 1234 |

| Administrator | admin |

| guest | 12345 |

| guest | guest |

| mother | fucker |

| root | (なし) |

| root | 0 |

| root | 1111 |

| root | 1234 |

| root | 12345 |

| root | 123456 |

| root | 54321 |

| root | 666666 |

| root | 7ujMko0admin |

| root | 7ujMko0vizxv |

| root | 888888 |

| root | admin |

| root | anko |

| root | default |

| root | dreambox |

| root | hi3518 |

| root | ikwb |

| root | juantech |

| root | jvbzd |

| root | klv123 |

| root | klv1234 |

| root | pass |

| root | password |

| root | realtek |

| root | root |

| root | system |

| root | user |

| root | vizxv |

| root | xc3511 |

| root | xmhdipc |

| root | zlxx. |

| root | Zte521 |

| service | service |

| supervisor | supervisor |

| support | support |

| tech | tech |

| ubnt | ubnt |

| user | user |

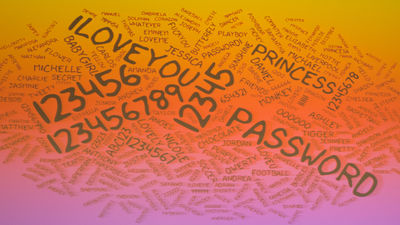

組み合わせの中には、ユーザー名とパスワードが同じものが11、パスワードなしが2つ含まれていて、セキュリティの点ではお話にならないレベル。

さらなる問題は、これらのIoTデバイスが簡単にリモートアクセスが行えるような設定がデフォルトになっていることと、この種の設定までファームウェア中に直接記述されていて、オフにするオプションが存在しないということです。

セキュリティニュースサイトのGraham Cluleyは「安価なIoTデバイスの需要があることで、いろいろ切り詰めて『幸福』になるメーカーがいて、ネットコミュニティの危険性が高まる」と、諦めたようなコメントをしています。

・関連記事

最もよく使われている危険なパスワードトップ25リスト、年度ごとにパスワードにも流行があることも明らかに - GIGAZINE

パスワードをかけていないVNCサーバーのスクリーンショットをまとめた「World of VNC」 - GIGAZINE

「最大4000万人分のiCloudパスワードが漏れた可能性があるので今すぐパスワード変更すべき」と有名アンチウイルスソフトメーカーのカスペルスキーが警告 - GIGAZINE

ロシア最大のSNSがハッキングされて1億ものパスワードが暗号化されずに平文で流出 - GIGAZINE

パスワードを定期的に変更させるシステム仕様には問題がある - GIGAZINE

MMSを受け取るだけでiPhoneの各種認証情報・パスワードを抜き取れる脆弱性が明らかに - GIGAZINE

頭を悩ます面倒なIDとパスワードをまとめて簡単管理できるフリーソフト「ID Manager」 - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by logc_nt

You can read the machine translated English article 60 passwords that were too bad to trigge….