GIGAZINE読者の愛する有料サブスクは一体どれ?不動の人気ナンバーワンサブスクは?

世の中にはさまざまな有料サブスクリプションサービスが存在しており、映画やドラマが好きならNeftflix、音楽が好きならSpotify、ゲームが好きならNintendo Switch Onlineといった具合に個人個人で利用するサービスは異なるはず。GIGAZINEでは毎年3回実施しているアンケートで、GIGAZINEの熱心な読者に対してさまざまな質問を実施しているので、今回は「GIGAZINE読者の愛する有料サブスク」について調べてみました。

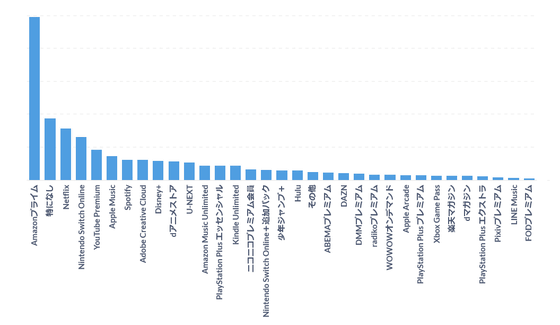

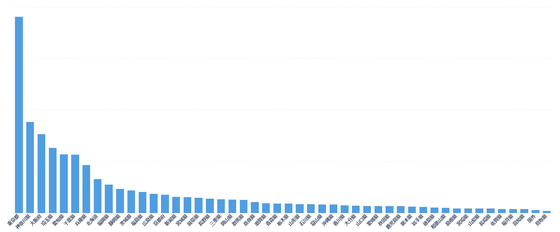

GIGAZINE読者の利用している有料サブスクをまとめたグラフが以下。トップ10は上から順にAmazonプライム、Netflix、Nintendo Switch Online、YouTube Premium、Apple Music、Spotify、Adobe Creative Cloud、Disney+、dアニメストア、U-NEXTでした。トップ10にランクインしたサブスクを分類すると、動画系が6つ、音楽系が2つ、ゲーム系とクリエイティブ系がそれぞれ1つずつです。なお、有料サブスクを使っていないという人もかなりの数(23%)いたので、GIGAZINE読者をターゲットにした有料サブスクの広告は一定の効果があるのかもしれません。

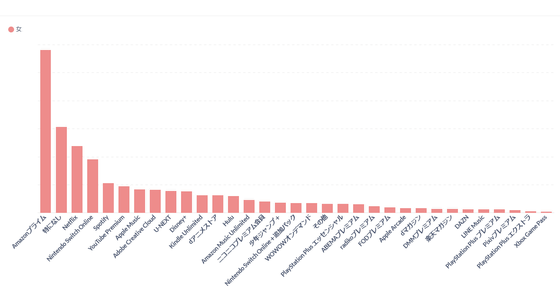

男女で好みの有料サブスクに違いが出てくるのかも調べてみました。なお、GIGAZINE読者の男女比は男性が86%、女性が14%です。

男性が好む有料サブスクは以下の通り。トップ10は上から順にAmazonプライム、Netflix、Nintendo Switch Online、YouTube Premium、Apple Music、Adobe Creative Cloud、Spotify、Disney+、dアニメストア、U-NEXT。全体ランキングと比べると、SpotifyとAdobe Creative Cloudの順位が入れ替わっています。

女性が好む有料サブスクのトップ10は、上から順にAmazonプライム、Netflix、Nintendo Switch Online、Spotify、YouTube Premium、Apple Music、Adobe Creative Cloud、U-NEXT、Disney+、Kindle Unlimitedです。男性だと7位、全体だと6位のSpotifyが、女性では4位にランクインしており高い支持を得ていることがわかります。U-NEXTも全体および男性だと10位なのですが、女性に限定すると8位まで順位を伸ばしました。さらに、Kindle本読み放題サービスのKindle Unlimitedが10位にランクイン。なお、Kindle UnlimitedではGIGAZINEもマンガや記事を配信しているので気になる人はチェックしてみてください。

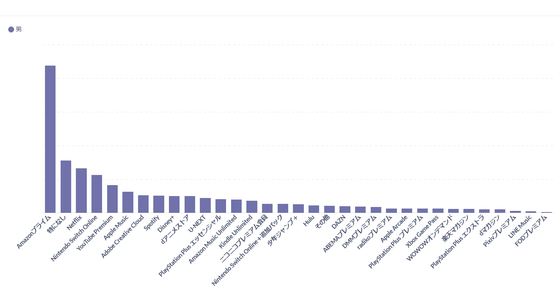

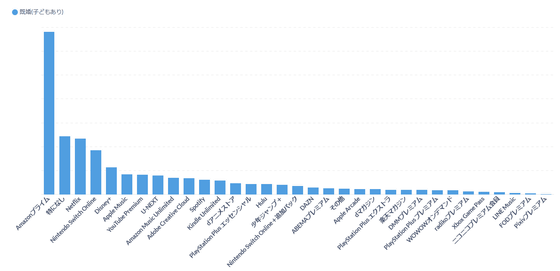

さらに、未婚者と既婚者で好みのサブスクに違いがないか調べてみました。なお、GIGAZINE読者の既婚率は約38%でした。

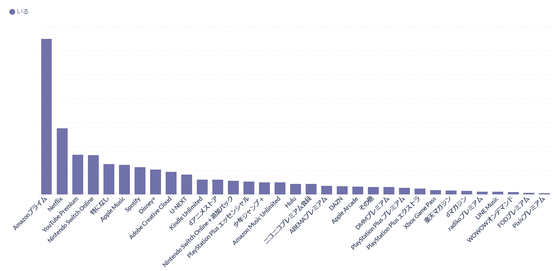

子ありの既婚者が好む有料サブスクのトップ10は、上から順にAmazonプライム、Netflix、Nintendo Switch Online、Disney+、Apple Music、YouTube Premium、U-NEXT、Amazon Music Unlimited、Adobe Creative Cloud、Spotify。音楽系のサブスクであるSpotifyの順位はトップ10ギリギリの10位に落ち込んでおり、dアニメストアに至っては12位まで順位を落としています。

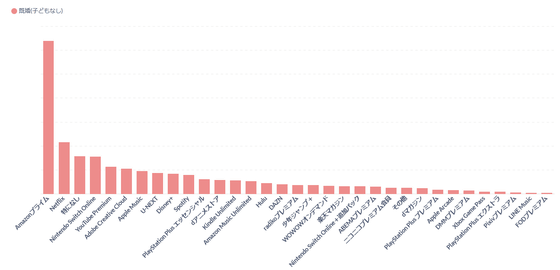

子なしの既婚者が好む有料サブスクトップ10は、上から順にAmazonプライム、Netflix、Nintendo Switch Online、YouTube Premium、Adobe Creative Cloud、Apple Music、U-NEXT、Disney+、Spotify、PlayStation Plusエッセンシャル。PlayStationの有料サブスクであるPlayStation Plusエッセンシャルがトップ10にランクイン。

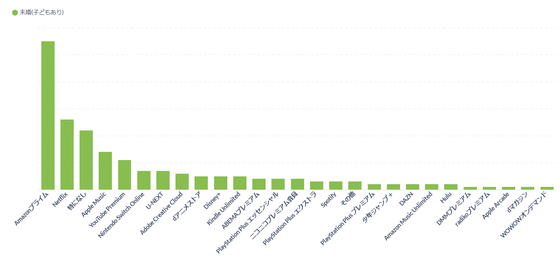

子ありの未婚者が好む有料サブスクトップ10は、上から順にAmazonプライム、Netflix、Apple Music、YouTube Premium、Nintendo Switch Online、U-NEXT、Adobe Creative Cloud、dアニメストア、Disney+、Kindle Unlimited。トップ10に映像系のサブスクが6つもランクインしました。

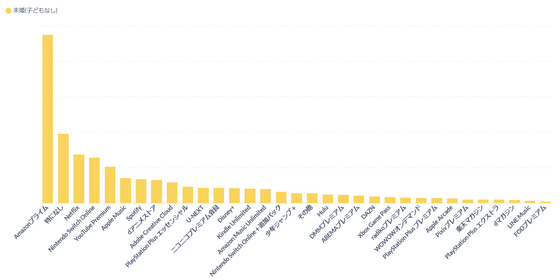

子なしの未婚者が好む有料サブスクトップ10は、上から順にAmazonプライム、Netflix、Nintendo Switch Online、YouTube Premium、Apple Music、Spotify、dアニメストア、Adobe Creative Cloud、PlayStation Plusエッセンシャル、U-NEXTです。

彼氏・彼女の有無で好みの有料サブスクが変化するのかも調べてみます。なお、彼氏・彼女がいると回答した人は約11%、いないと回答したのが約51%、未回答が約38%でした。

彼氏・彼女がいると回答したユーザーが好む有料サブスクトップ10は、上から順にAmazonプライム、Netflix、YouTube Premium、Nintendo Switch Online、Apple Music、Spotify、Disney+、Adobe Creative Cloud、U-NEXT、Kindle Unlimitedです。特に気になるのが、有料サブスクを使っていない人の少なさで、Nintendo Switch Onlineユーザーよりも何も使っていない人の方が少ないという結果に。

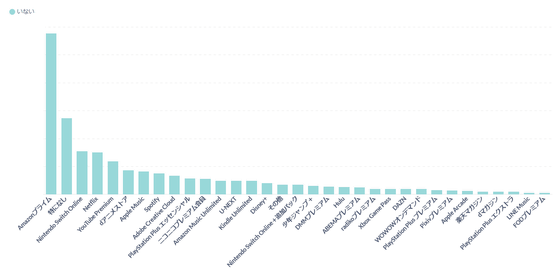

彼氏・彼女がいないと回答したユーザーが好む有料サブスクトップ10は、上から順にAmazonプライム、Nintendo Switch Online、Netflix、YouTube Premium、dアニメストア、Apple Music、Spotify、Adobe Creative Cloud、PlayStation Plusエッセンシャル、ニコニコプレミアム会員。彼氏・彼女がいると回答したユーザーとは打って変わって、有料サブスクを使っていないという層がかなり多く、トップ10にニコニコプレミアム会員がランクインしているのも特徴です。

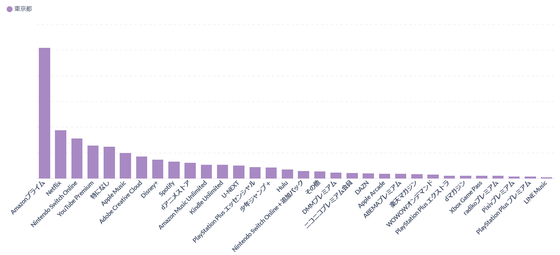

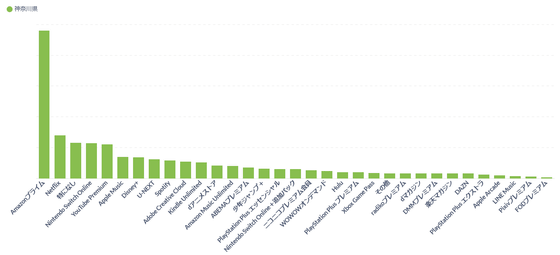

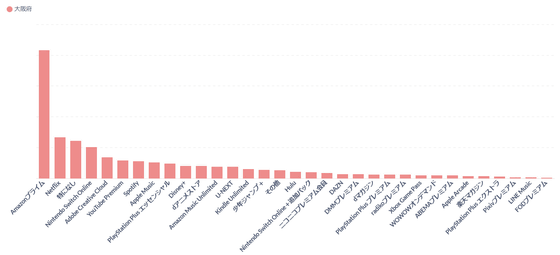

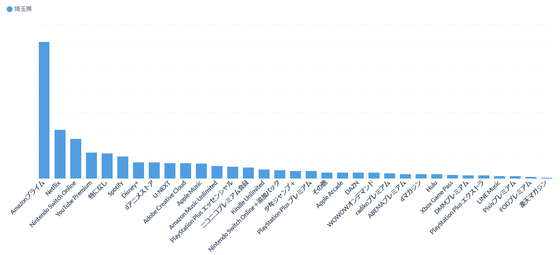

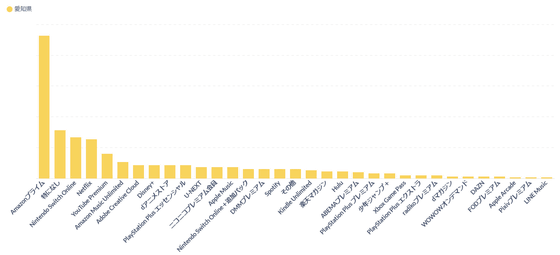

都道府県別でも有料サブスクの好みに違いがあるか調べようと思ったのですが、あまりに大量のデータを調べなければいけなくなってしまうので、今回はGIGAZINE読者の多い都道府県5つに絞って調べてみました。なお、GIGAZINE読者の多い都道府県トップ5は上から東京都、神奈川県、大阪府、埼玉県、愛知県と関東圏がかなり強い結果となっています。

東京都民が好む有料サブスクトップ10は、上から順にAmazonプライム、Netflix、Nintendo Switch Online、YouTube Premium、Apple Music、Adobe Creative Cloud、Disney+、Spotify、dアニメストア、Amazon Music Unlimited。何も使っていないという人が特に少ないのが特徴です。

神奈川県民が好む有料サブスクトップ10は、上から順にAmazonプライム、Netflix、Nintendo Switch Online、YouTube Premium、Apple Music、Disney+、U-NEXT、Spotify、Adobe Creative Cloud、Kindle Unlimitedです。

大阪府民が好む有料サブスクトップ10は、上から順にAmazonプライム、Netflix、Nintendo Switch Online、Adobe Creative Cloud、YouTube Premium、Spotify、Apple Music、PlayStation Plusエッセンシャル、Disney+、dアニメストアでした。PlayStation Plusエッセンシャルの順位がかなり高めです。

埼玉県民が好む有料サブスクトップ10は、上から順にAmazonプライム、Netflix、Nintendo Switch Online、YouTube Premium、Spotify、Disney+、dアニメストア、U-NEXT、Adobe Creative Cloud、Apple Music。

愛知県民が好む有料サブスクトップ10は、上から順にAmazonプライム、Nintendo Switch Online、Netflix、YouTube Premium、Amazon Music Unlimited、Adobe Creative Cloud、Disney+、dアニメストア、PlayStation Plusエッセンシャル、U-NEXT。Amazon Music Unlimitedが5位に食い込むという非常に珍しい結果になりました。

どのユーザー層に絞っても不動の人気ナンバーワンサブスクであり続けるAmazonプライムはさすがの一言。Amazonプライムに次いで人気の高いNetflix・Nintendo Switch Online・YouTube Premiumという3つのサブスクも、かなり安定してどの層からも高い支持を得ていることがわかります。

しかし、これら以外のサブスクは団子状態で、ユーザー層によってかなり順位がバラつきました。つまり、ちょっとしたことがきっかけで大きく順位を上げることもありそうです。

GIGAZINEではレビュー形式で製品やサービスについて忖度なしの記事を作成・掲載する「記事広告」を取り扱っており、これまでさまざまな製品およびサービスを宣伝してきました。「オススメしたいサブスクがある!」「うちのサブスクを宣伝したい!」という広報担当の方がいれば、GIGAZINEに記事広告を掲載してみませんか?

これまで記事広告を発注したことがないという人や、そもそも記事広告が何なのかも分からないが興味があるという人でも、どなたでも大歓迎です。詳細が知りたいという方は以下から広告資料を取り寄せることもできるので、相談フォームから直接連絡ください!

GIGAZINE.BIZ| IT系ニュースサイトGIGAZINEの広告掲載のご案内。

https://gigazine.biz/

・関連記事

約7万5000種類のスマホアプリを調査した結果で「アプリがユーザーへサブスクを迫る切実な理由」が明らかに、月間収益1000ドル超えは厳しすぎる壁 - GIGAZINE

サブスクで課金するアプリなどの76%にダークパターンが最低1つはあり、最大67%に複数のダークパターンがあることが判明 - GIGAZINE

ストリーミングサービスのサブスクはなぜ値上げが止まらないのか? - GIGAZINE

スマホ向けサブスクが月間1000ドル以上を稼ぐのは非常に難しいことが判明&日本のサブスク更新率は驚異的な数字で世界最高に - GIGAZINE

・関連コンテンツ

in ネットサービス, お知らせ, ピックアップ, Posted by logu_ii

You can read the machine translated English article Which paid subscription do GIGAZINE read….