メールアカウントから機密を盗んで株取引を有利に行うハッカー集団の手口とは?

By Merrill College of Journalism Press Releases

証券取引委員会(SEC)が、企業のメールアカウントに侵入して株取引や合併に関する機密情報を盗み出した疑いのあるハッカー集団を捜査しています。サイバー攻撃による新しいインサイダー取引が発生していることから、アメリカ政府も本腰を入れて対策に乗り出しており、サイバーセキュリティ企業「FireEye」が企業情報を狙う集団のハッキングの手口を独自に調査したレポートを公開しています。

Exclusive: SEC hunts hackers who stole corporate emails to trade stocks | Reuters

http://www.reuters.com/article/2015/06/24/us-hackers-insidertrading-idUSKBN0P31M720150624

HACKING THE STREET? FIN4 LIKELY PLAYING THE MARKET

(PDFファイル)https://www.fireeye.com/content/dam/fireeye-www/global/en/current-threats/pdfs/rpt-fin4.pdf

証券取引委員会(SEC)は情報漏洩の詳細の提供を少なくとも8社に求めており、そのうち1社で働く人物は「当局の異様な動きは、アメリカ政府のサイバーアタックに対する懸念が反映されている」と感じているとのこと。証券取引委員会がインサイダー取引の捜査で企業にアプローチしたのはこれが初めてで、サイバーセキュリティの失敗は新しい方法によるインサイダー取引を生み出してしまうため、当局は新種の犯罪に警戒を強めているわけです。

メールアカウントのハッキングによって機密情報が盗み出されてインサイダー取引が行われたと考えられており、企業取引を監視して企業機密情報を盗み出すという手口は、2014年12月にサイバーセキュリティ企業FireEyeが発表したレポートに詳しく書かれています。レポートでは100社以上の企業機密を盗み出したとみられる「FIN4」という集団の手口が明らかにされています。

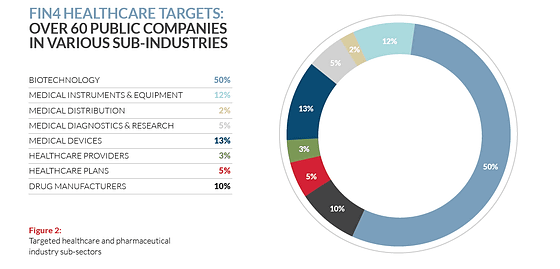

FIN4は組織・企業をターゲットに機密を盗み出すハッカー集団で、標的となる企業は医療・製薬関係の公開企業が68%、顧問、証券、法務・M&A関係の公開企業が20%、その他株式公開企業が12%となっています。個人では企業の経営に携わるレベルの幹部や上層部とつながりのある人、弁護士、規制・リスク・コンプライアンス担当者、研究者、科学者、顧問関係の役職にあたる人が狙われているとのこと。

さらに全体の6割以上が標的となっている医療関係企業を細かく分類すると、バイオテクノロジー企業が50%、医療機器関係が13%、医療器具・設備関係企業が12%、製薬企業が10%、医療保険プラン関係が5%、医療検査・研究企業が5%、医療サービス関係が3%、医療用品販売関係が2%となっています。この中からFIN4はM&A案件を進行させている人物を重点的に探して特定します。

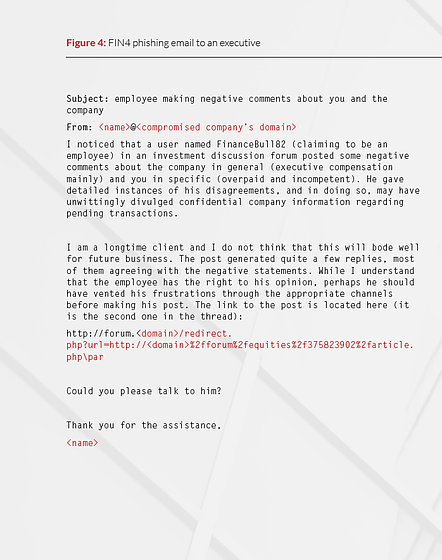

ターゲットの特定後、FIN4はターゲットの関心に沿ったフィッシングメールを送信します。以下は実際に企業の幹部に送られたフィッシングメールの例で、タイトルは「あなたの企業の従業員が否定的なコメントを投稿している件について」となっており、送信者のメールアドレスには不正アクセスされた受信者の企業ドメインが使われています。内容は「とあるフォーラムにあなたの企業の従業員がネガティブなコメントを投稿している」といった密告メールで、「該当フォーラム」としてURLが書かれているなど、巧妙なフィッシングメールが採用されています。

URLにアクセスすると、VBA(Visual Basic for Applications)マクロが埋め込まれたOfficeドキュメントが開き、ニセのWindows認証入力欄が表示されるというもの。そこで情報を入力してしまうと、メールアカウントのログイン情報が盗み出されてしまいます。OfficeでVBAを無効化している企業への対策として、リンクの代わりにニセのOWA(Outlook Web App)のリンクを設置することもあるとのこと。

そうしてアカウント情報を抜き取られたターゲットは、FIN4にリアルタイムでメールのやり取りを監視されるようになり、M&Aなどの取引を進めると企業機密が外部にダダ漏れになってしまうわけです。

FIN4の手口はマルウェアに感染させるわけではないため、ウイルスソフトなどでハッキングされていることを検出するのが困難なだけでなく、FIN4はメールアカウントを乗っ取った後に、メールボックスのフィルターを作成していることもわかっています。「フィッシング」「マルウェア」「ハッキング」などの単語を含むメールは全て自動的に削除されるようになっており、ハッキングが発覚するまでの時間稼ぎを行っているものと見られます。

以下はFIN4のスパイ行為の一連の流れを示した図。第一段階として、「顧問企業A社」のメールアカウントをハッキングし、そこから取引のある「顧問企業B社」にも侵入します。そこで公開企業A社が数週間後に大規模な合併を控えており、A社・B社から顧問を受けているという情報が漏洩。さらにFIN4は公開企業A社の合併チームに侵入することで、数日後にA社とB社の合併を公式発表するという情報を盗み出します。これらの情報を得たFIN4は、市場の変動に合わせたインサイダー取引を行って利益を得ているという仕組みです。

なお、FireEyeはこのレポートに関してFBIから説明を求められたことを明らかにしており、証券取引委員会だけでなく、アメリカの各機関が新手のサイバー攻撃への対策を強化しているようです。

・関連記事

ハッカーが2分以内にマルウェアを埋め込めるBIOSの脆弱性が発見される - GIGAZINE

ハッキングしてほしい人と仕事が欲しいハッカーのマッチングサイト「Hacker’s List」 - GIGAZINE

メジャーリーグでライバル球団の選手情報をハッキングした疑いがありFBIが捜査中 - GIGAZINE

ハッキングされたTV局がパスワードを書いた付箋を堂々と放送していたことが判明 - GIGAZINE

サイバー犯罪者を次々と送り出した伝説のハッカーの街「Hackerville」のドキュメンタリー映像日本語字幕付がYouTubeで全編公開中 - GIGAZINE

女優やスポーツ選手のヌード写真が再び大量流出 - GIGAZINE

ソニー・ピクチャーズがハッキングを受けて全システムがダウン、さらに脅迫も - GIGAZINE

・関連コンテンツ

in ソフトウェア, Posted by darkhorse_log

You can read the machine translated English article What is the hacker group's way to steal ….