電源をオフにしたiPhoneのマイクロフォンを使ってユーザーを盗聴&監視することが可能

by Bwana McCall

元CIA・NSA職員のエドワード・スノーデン氏は2013年6月に米政府が国民の情報収集をしていた「PRISM」問題を暴露しましたが、スノーデン氏によると、NSAは電源を落としたiPhoneであっても外部から操作して盗聴や監視を行うことが可能であるとのこと。

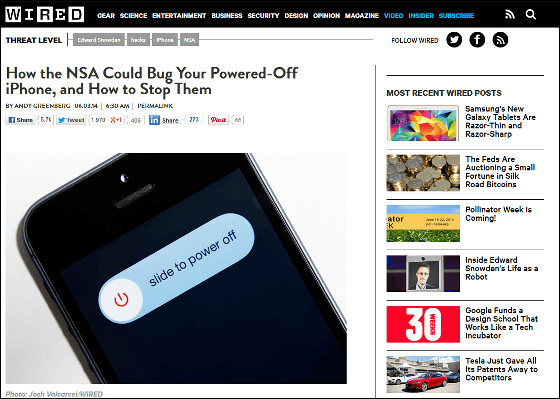

How the NSA Could Bug Your Powered-Off iPhone, and How to Stop Them | Threat Level | WIRED

http://www.wired.com/2014/06/nsa-bug-iphone/

NBCナイトリーニュースでのインタビューによると、例えiPhoneの電源が落とされていてもNSA職員はアプリを起動することが可能とのこと。どのような方法が用いられるのかは明らかにされませんでしたが、iPhoneのハッカーは「例えNSA職員でなくとも電源が落とされたiPhoneを利用したり追跡したりは可能だ」と語っています。

専門家によると、もし誰かが電源が落とされる前のiPhoneにマルウェアを仕込んでいた場合、「スライドで電源オフ」というニセモノの画面を表示させることが可能であり、一見電源が落とされたように見えても「完全にはシャットダウンされていない」という状態を作りだせるとのこと。この時iPhoneは省電力モードになっており、電源がオフになっている時と同じく画面は真っ暗で、ボタンを押しても反応はありません。しかし外部からコマンドを受けることが可能で、マイクロフォンを起動して盗聴することなどができるのです。

「NSAは電源がオフになっている状態のiPhoneを利用して盗聴することができる」というスノーデン氏の発言に「そんなことは不可能だ」とブログで反論した専門家は、後に「NSAなら可能だ」と記事を修正。アクセスするだけでiOS端末を脱獄(ジェイルブレイク)させるウェブサイト「JailbreakMe」が2011年に公開されましたが、ブログの記事によるとJailbreakMeのようにインターネット経由でインプラントを端末にインストールしたり、ユーザーに届けられる前のiPhoneに手を加えることで外部からのiPhone操作が可能になるそうです。出荷前のiPhoneに細工を施すことなど不可能では?と思ってしまいますが、実際にスノーデン氏との会話に基づいて執筆された告発本「No Place to Hide」ではNSAが定期的に米国製のルータやサーバを輸出前に入手し、情報収集用のバックドアツールを密かに追加していたということが明らかにされました。

Photos of an NSA “upgrade” factory show Cisco router getting implant | Ars Technica

http://arstechnica.com/tech-policy/2014/05/photos-of-an-nsa-upgrade-factory-show-cisco-router-getting-implant/

iPhoneでiBootを読み込まず最低限の状態でハードウェアを起動している状態を「DFUモード」と言うのですが、確実に電源を落とすためにはDFUモードにするしかないとのこと。iPhoneやiPadの調子が悪い時に使うと症状が治ったり、Apple非認定のアプリをインストールする際に使われるモードですが、DFUモードにある時、iPhoneはUSBケーブルで接続されたPC以外のコマンドを受け付けず、外部操作でiPhoneの電源を入れたりライトをオンにすることはできなくなります。

DFUモードにする方法は以下のムービーを見ると分かります。

How To Put iPhone In DFU Mode Tutorial | Step by Step | iOS Devices iPad Mini iPod iTouch - YouTube

まずはiTunesを起動した状態でiPhoneとPCを接続。

iPhoneの電源ボタンとホームボタンを10秒ほど長押しします。

スクリーンが真っ黒になったら……

電源ボタンだけを離します。

iPhoneがDFUモードになると「iTunesはリカバリーモードのiPhoneを見つけました」という表示が現れます。

・関連記事

電波を完全に遮断する「OFF Pocket」でスマートフォンへの通信を遮断してみた - GIGAZINE

米政府が国民の情報収集をしていた「PRISM」問題を暴露したCIA元職員が実名公開 - GIGAZINE

ネットのどこかに米政府情報機関の極秘資料は未公表のものも含めて隠蔽済みか - GIGAZINE

携帯電話基地局になりすましてスマホの個体識別情報や位置情報を集める捜査手法「スティングレー」の実態 - GIGAZINE

NSAは1日で全世界50億台の携帯電話の現在地を追跡していることが判明 - GIGAZINE

NSAは中国の携帯電話会社をハックして何百万通ものSMSを盗み見ていた - GIGAZINE

ゴミだけでなく個人情報も集めていた監視カメラ大国イギリスの「スマートゴミ箱」とは? - GIGAZINE

・関連コンテンツ

in 動画, ハードウェア, ソフトウェア, スマホ, Posted by darkhorse_log

You can read the machine translated English article It is possible to wiretaround & monitor ….