WindowsのパスワードはGPUを25個使えば約6分から6時間で突破が可能、毎秒3500億通りもの総当たりが可能な方法とは?

一般的な企業で使用されているWindowsのパスコードを6時間以内に突破できるGPUクラスターを使用したクラッキングのシステムが開発された、とArs Technicaが報じています。

25-GPU cluster cracks every standard Windows password in 6 hours | Ars Technica

http://arstechnica.com/security/2012/12/25-gpu-cluster-cracks-every-standard-windows-password-in-6-hours/"

このシステムを開発したのはStricture Consulting Group社のCEOであるJeremi M Gosney氏で、ノルウェーのオスロで開催されたPasswords^12 conferenceにてその詳細を発表しました。

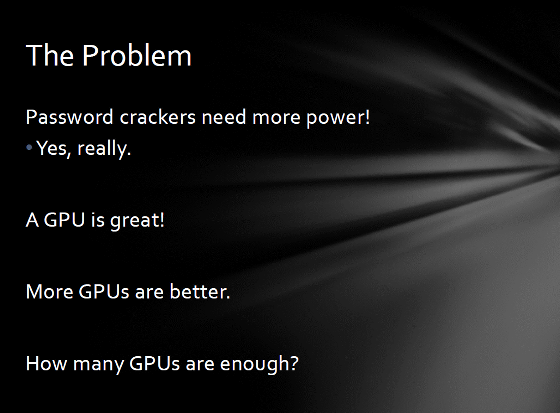

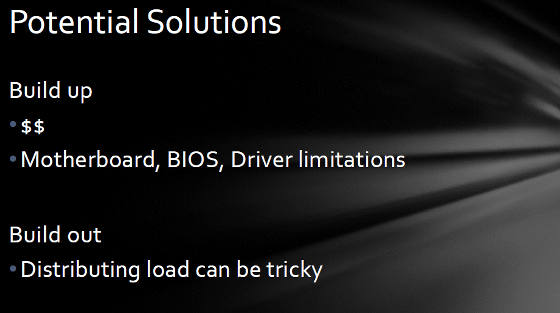

Gosney氏のスライド(PDFファイル)によれば、パスワードのクラッキングには計算能力の高いマシンが必要なのは疑いのないことで、1つのGPUでもかなりの威力がありますが、たくさんあればなお良いとのこと。

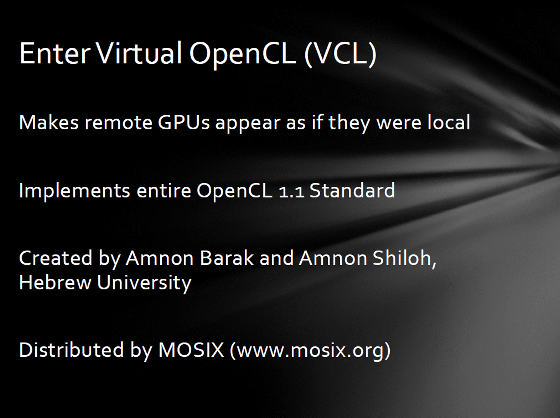

しかし、強力なマシンパワーを得るために1台のコンピューターを強化しようとしてもマザーボードやBIOS、ドライバによる制約にぶつかってしまいます。そこで、複数台のマシンを1台のマシンのように扱う仮想化の技術を使用することにしたそうです。

というわけで、複数のリモートGPUをローカルであるかのように扱えるOpen CLを使用してシステムの構築を行っています。

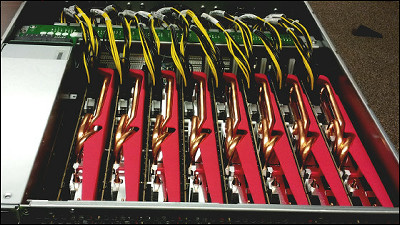

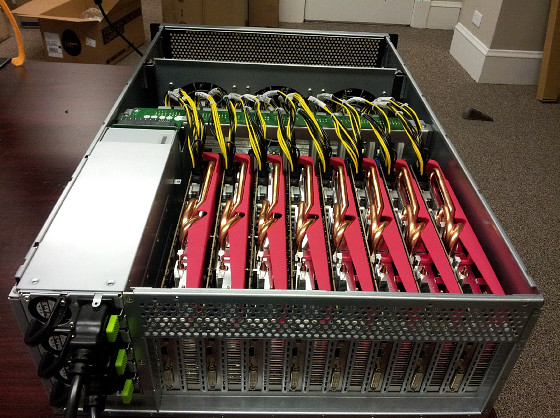

彼が製作したマシンの実物は以下の通り。

こんな感じでラックに並べて使用。

このシステムは5つのサーバーで構成されており、25個のAMD Radeonのグラフィックカードを搭載。LinuxベースのOpenCLクラスタ・プラットフォームを使用し、複数のグラフィックカードがあたかも単一のコンピューター上で動作しているように振る舞うことが可能です。また、システム上で動作しているのはGPUコンピューティングに最適化された無償で利用可能なパスワードクラッキングソフト「ocl-Hashcat Plus」で、さまざまなパスワードアルゴリズムに対して総当たり攻撃(ブルートフォースアタック)や辞書攻撃を仕掛けることができます。

ラックの裏側はこんな感じ。

このシステムは毎秒3500億通りもの異なるパスワードの入力(推測)を行うことができ、一般的な企業で使用されているWindowsのパスコードをほとんど前例のない早さで破ることができるそうです。その結果、MicrosoftがWindows Server 2003から採用しているNTLMに対して大文字、小文字、数字、および記号を含むブルートフォースアタックを仕掛ければ6時間で突破が可能とのこと。また、多くの企業が古いバージョンのWindowsとの互換性を維持するために使用しているLMアルゴリズムは、わずか6分で突破してしまうそうです。

マシンをアップで見たところ。

Gosney氏によれば「このシステムを使用すればHashcatで行えたことは全て同様に可能で、なおかつ、とてつもないスピードで実行できます」と述べています。彼はかつて、4つの「AMD Radeon HD6990」を備えたマシンでNTLMに対して毎秒約880億回の入力(推測)を行えるシステムを構築していましたが、今回の新型はその4倍も高速になっています。

というわけでGPUコンピューティングの発展はオフラインによるパスワードクラッキングの速度を向上させてきましたが、単一コンピューター上で使用できるGPUに限界があったため性能にも限りがありました。しかし、VCLバーチャライゼーションを使うことで、無数のGPUを使用することが可能になったため、さらなるクラッキングの高速化に向けて突破口が開かれたというわけです。

・2015/12/16追記

この記事中に出てきた「ocl-Hashcat Plus」の機能を受け継いだ「oclHashcat」、および「Hashcat」がオープンソース化されました。

Hashcat Is Now Open-Source - Phoronix

http://www.phoronix.com/scan.php?page=news_item&px=Hashcat-Open-Source

ソフトの詳細やダウンロードは以下から。

hashcat - advanced password recovery

https://hashcat.net/hashcat/

oclHashcat - advanced password recovery

https://hashcat.net/oclhashcat/

・関連記事

「使ってはいけないパスワード」2012年版トップ25、「password」「123456」が上位譲らず - GIGAZINE

無線LANのWPA/WPA2-PSKをGPUで超高速解析してパスワードを見つけるフリーのオープンソースソフト「Pyrit」 - GIGAZINE

無線LANのWPA/WPA2-PSKを総当たりで突破する「Pyrit」の実際の解析速度と自衛手段について - GIGAZINE

CPU2000個分の性能で秒間約175万通りのパスワード推測を可能にする「FPGA」とは? - GIGAZINE

Windowsの管理者パスワードを1時間以内に解読するフリーソフト「RainbowCrack」 - GIGAZINE

・関連コンテンツ