Red HatやDebianなどLinuxディストリビューションの組込み圧縮ツール「XZ Utils」に悪意のあるバックドアが仕掛けられていたことが発覚

LinuxディストリビューションのDebianやRed Hatで使用されている圧縮ツールの「XZ Utils」に、悪意のあるバックドアが仕込まれていたことが明らかになりました。

oss-security - backdoor in upstream xz/liblzma leading to ssh server compromise

https://www.openwall.com/lists/oss-security/2024/03/29/4

Backdoor found in widely used Linux utility breaks encrypted SSH connections | Ars Technica

https://arstechnica.com/security/2024/03/backdoor-found-in-widely-used-linux-utility-breaks-encrypted-ssh-connections/

Red Hat warns of backdoor in XZ tools used by most Linux distros

https://www.bleepingcomputer.com/news/security/red-hat-warns-of-backdoor-in-xz-tools-used-by-most-linux-distros/

Everything I know about the XZ backdoor

https://boehs.org/node/everything-i-know-about-the-xz-backdoor

Malicious backdoor spotted in Linux compression library xz • The Register

https://www.theregister.com/2024/03/29/malicious_backdoor_xz/

openSUSE addresses supply chain attack against xz compression library - openSUSE News

https://news.opensuse.org/2024/03/29/xz-backdoor/

Beware! Backdoor found in XZ utilities used by many Linux distros (CVE-2024-3094) - Help Net Security

https://www.helpnetsecurity.com/2024/03/29/cve-2024-3094-linux-backdoor/

XZ Struck By Malicious Code That Could Allow Unauthorized Remote System Access - Phoronix

https://www.phoronix.com/news/XZ-CVE-2024-3094

現地時間の2024年3月29日、開発者のアンドレス・フロイント氏がXZ Utilsに悪意のあるバックドアが存在すると報告しました。同氏によると、XZ Utilsのバージョン5.6.0および5.6.1に悪意のあるコードが存在していることが確認できたとのことです。ただし、当該バージョンのXZ Utilsが主要なLinuxディストリビューションの実稼働リリースに組み込まれているという既知の報告はありません。

しかし、Red HatとDebianの両方が、最近公開されたベータリリースで少なくとも1つのバックドアバージョンのXZ Utilsを使用していたと報告しています。

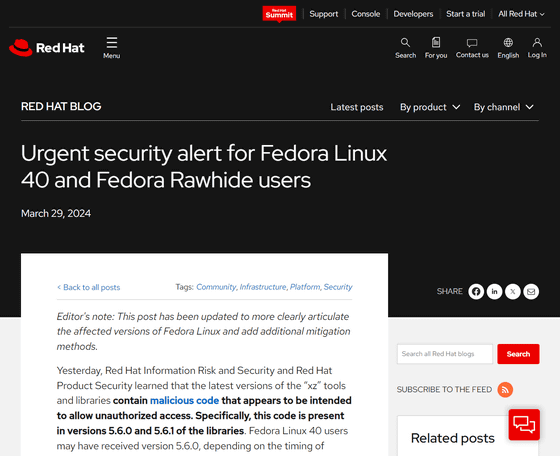

Red Hatは「Fedora Linux 40およびFedora Rawhideユーザー向けの緊急セキュリティ警告」として、XZ Utilsに不正アクセスを許可することを目的とした悪意のあるコードが含まれていることをユーザーに警告。Red Hatによると、Fedora Linux 40はシステムアップデートのタイミングによってXZ Utilsのバージョン5.6.0を受け取ってしまっている可能性があり、 Fedora RawhideもシステムアップデートのタイミングによってXZ Utilsのバージョン5.6.0あるいは5.6.1を受け取ってしまっている可能性があるとのことです。

Urgent security alert for Fedora 41 and Fedora Rawhide users

https://www.redhat.com/en/blog/urgent-security-alert-fedora-41-and-rawhide-users

Red Hatはバージョン 5.6.0以降のXZ Utilsに存在する悪意のあるコードを「CVE-2024-3094」という脆弱性に分類しています。Red Hatはこの悪意のあるコードについて、「liblzma(XZ Utilsの構成要素のひとつ)のビルドプロセスは、一連の複雑な難読化を通じ、ソースコード内に存在する偽装テストファイルからビルド済みオブジェクトファイルを抽出します。このファイルは、liblzmaコード内の特定の関数を変更するために使用されます。これにより、変更されたliblzmaライブラリが作成され、このライブラリにリンクされた任意のソフトウェアで使用できるようになり、このライブラリとのデータ対話が傍受および変更されます」と説明しています。

Debianのセキュリティアップデートによると、安定板のDebianに影響を受けるものはないものの、テストパッケージの一部である2024年2月1日にアップロードされたバージョン5.5.1アルファ以降で、問題のバージョン 5.6.0以降のXZ Utilsを使用していたことを明かしています。なお、DebianはすでにテストパッケージにおいてもXZ Utilsのバージョンを古いものに戻し、バックドアを悪用されないよう対策を施したと説明しました。

[SECURITY] [DSA 5649-1] xz-utils security update

https://lists.debian.org/debian-security-announce/2024/msg00057.html

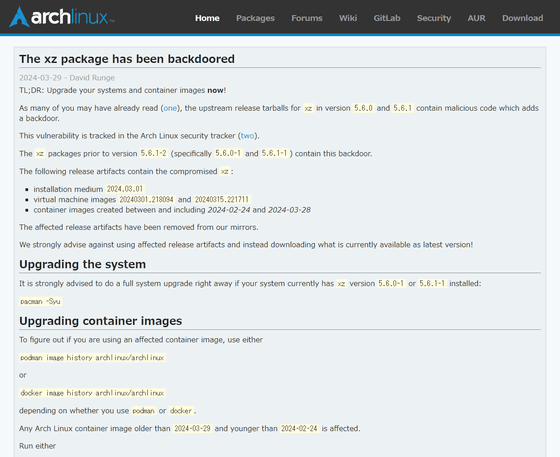

他にも、Arch Linuxが「XZパッケージがバックドア化されています」という警告をコミュニティ向けに発しており、システムとコンテナイメージのアップグレードを促しています。

Arch Linux - News: The xz package has been backdoored

https://archlinux.org/news/the-xz-package-has-been-backdoored/

なお、XZ Utilsの悪意のあるバージョンはLinuxの製品版に追加される前に発見されたため、「現実世界のだれにも実際には影響を与えていない」とセキュリティ企業Analygenceの上級脆弱性アナリストのエイル・ドーマン氏は指摘しています。ただし、ドーマン氏によると「しかし、それは単に攻撃者の不手際により早期発見されただけなので、もしもこれが発見されていなければ世界は大惨事に陥っていたことでしょう」とのことです。

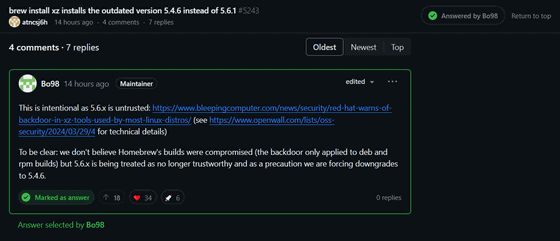

また、macOSのパッケージ管理システムであるHomebrewに含まれる複数のアプリケーションでも、XZ Utilsのバージョン5.6.1が使用されていることが報告されています。

なお、Homebrewの開発陣もすでにXZ Utilsのバージョンを5.6.1から5.4.6にロールバックしたと報告しています。

brew install xz installs the outdated version 5.4.6 instead of 5.6.1 · Homebrew · Discussion #5243 · GitHub

https://github.com/orgs/Homebrew/discussions/5243

Red Hatの関係者によると、XZ Utilsのバックドアの最初の兆候は、2024年2月23日のアップデートで導入された「難読化されたコード」だったそうです。さらにその翌日となる24日には、SSHを機能させるバイナリファイルであるsshdによって使用される関数に、悪意のあるインストールスクリプトが含まれていました。

XZ Utilsに潜んでいた悪意のあるコードは、上流でリリースされるアーカイブされたリリース(tarball)にのみ存在します。リポジトリで利用可能ないわゆるGITコードは影響を受けませんが、ビルド時にインジェクションを可能にする第2段階のアーティファクトが含まれているそうです。23日に導入された難読化されたコードが存在する場合、GITバージョンのアーティファクトによりバックドアが動作可能になるとのこと。

セキュリティ研究者によると、バックドアが仕込まれたXZ Utilsは、システムにリモート接続するために一般的に使用されるプロトコルのSSHによって実行される認証を意図的に妨害するよう設計されているそうです。SSHは強力な暗号化を提供し、許可された関係者のみがリモートシステムに接続できるようにするものですが、バックドアは悪意のある攻撃者が認証を突破し、システム全体に不正アクセスできるように設計されていた模様。

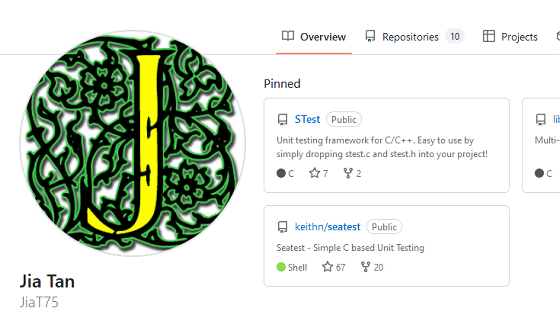

XZ Utilsに仕掛けられたバックドアについて、フロイント氏は「数週間にわたる活動を考えると、コミッターが直接関与しているか、システムにかなり深刻な侵害があったかのどちらかだと思います。そして残念ながら、最近のアップデートで追加された『修正』についてさまざまなリストでやり取りされていることを考慮すると、後者の可能性は低いように思えます」と語り、バックドアにはXZ Utilsの開発者が関与している可能性を指摘していました。その後、悪意のあるコードはXZ Utilsの開発プロジェクトに長年貢献してきた開発者のひとりである「JiaT75(Jia Tan)」によって公開されたものであることが明らかになっています。

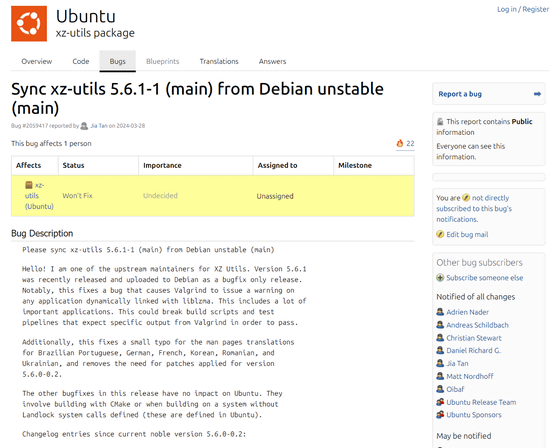

なお、XZ Utilsのバックドアが報告される前日の3月28日に、JiaT75はUbuntuの開発者サイト上でValgrindの誤作動を引き起こすバグを修正した、XZ Utilsのバージョン5.6.1をDebianの製品版に組み込むよう求める投稿をポストしていました。

Bug #2059417 “Sync xz-utils 5.6.1-1 (main) from Debian unstable ...” : Bugs : xz-utils package : Ubuntu

https://bugs.launchpad.net/ubuntu/+source/xz-utils/+bug/2059417

また、Fedora Linuxのメンテナーのひとりによると、JiaT75がFedora Linux 40のベータ版にバックドアが含まれているXZ Utilsの最新バージョンを組み込むよう依頼してきたことも明らかになっています。

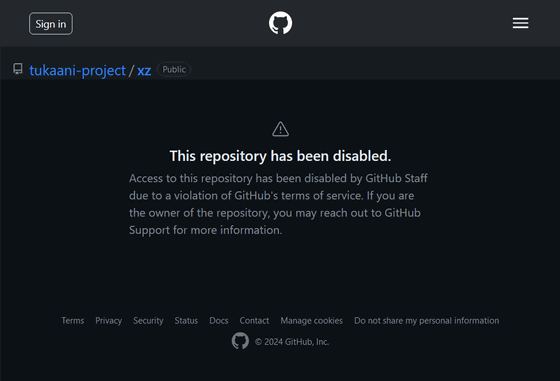

なお、JiaT75は2021年にGitHubアカウントを作成し、XZ Utilsのメンターとして開発プロジェクトに積極的に参加することで周囲の信頼を獲得していき、最終的にGitHubリポジトリでコードを直接コミットする権利を獲得したようです。

そのため、XZ UtilsのGitHubリポジトリは記事作成時点では閉鎖されています。

GitHub · Where software is built

https://github.com/tukaani-project/xz

なお、XZ Utilsに仕込まれたバックドアについては、Linuxのサンドボックス機能である「Landlock」を無効にしていたという指摘や、Bash段階での難読化手法が非常に巧妙であるという指摘もあります。

他にも、XZ Utilsのバージョン5.6.1から抽出したバックドア文字列の一部に、バックドアを解除する「キルスイッチ」として機能する部分を特定したという投稿もありました。

・関連記事

Windows・macOS・Linuxを標的にするバックドアマルウェア「SysJoker」が報告される - GIGAZINE

CIAがMac・Linux用バックドア・ルートキットを設置する3つのハッキングツール開発が暴露されて発覚 - GIGAZINE

OS「UNIX」の生みの親が残した「ソースを調べても発見できないトロイの木馬の可能性」の証拠が40年越しに再発見される - GIGAZINE

ステルス性の高い新たなLinuxマルウェア「シキテガ」についてサイバーセキュリティ会社が解説 - GIGAZINE

ハッカーがPHPの開発者になりすましてソースコードにバックドアを仕込んでいたことが判明 - GIGAZINE

・関連コンテンツ