上司とケンカしたランサムウェア開発者がLockBitのビルダーをリーク、その中身とは?

ランサムウェア・LockBitの記事作成時点で最新となるバージョン3のビルダーがTwitterに流出するという事態が発生しました。流出させたのはなんと開発者とされる人物自身で、流出させた動機は「組織の上司に対して不満を抱えたから」とのことです。

LockBit ransomware builder leaked online by “angry developer”

https://www.bleepingcomputer.com/news/security/lockbit-ransomware-builder-leaked-online-by-angry-developer-/

セキュリティ研究者の3xp0rt氏によると、「Ali Quushji」というユーザーが「チームが組織のサーバーをハッキングしてバージョン3.0のビルダーを見つけた」と述べ、Twitterに公開していたとのこと。

Unknown person @ali_qushji said his team has hacked the LockBit servers and found the possible builder of LockBit Black (3.0) Ransomware. You can check it on the GitHub repository https://t.co/wkaTaGA8y7 pic.twitter.com/cPSYipyIgs

— 3xp0rt (@3xp0rtblog)

その後、今度はセキュリティ研究者のVX-Underground氏のもとに「protonleaks」という名前のユーザーから、LockBit 3.0のビルダーのコピーを共有するという連絡がきたとのこと。しかし、VX-Underground氏によれば、このリーカーはLockbitを使う組織に雇われた開発者で、組織の上司に腹を立ててリークしたことがわかったそうです。

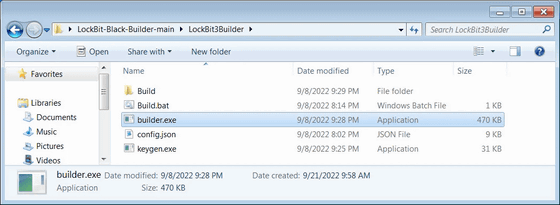

流出したLockBit 3.0ビルダーは、暗号化器、復号器、および特定の方法で復号器を起動するための専用ツールなど、独自の作戦を開始するために必要な実行ファイルを誰でも素早く構築できるようにするものです。

ビルダーは、暗号化キージェネレーター、リソースファイル、変更可能な設定ファイル、およびすべてのファイルを構築するバッチファイルの4つから構成されていたとのこと。

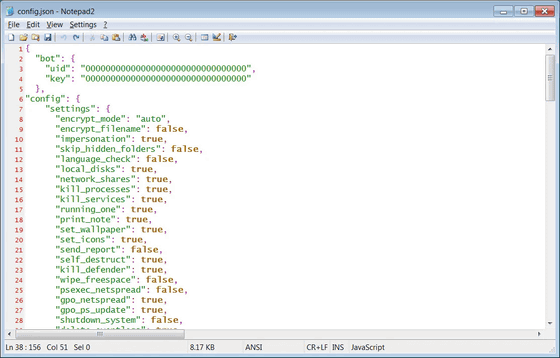

中に含まれているconfg.jsonを編集することで、身代金を要求するメッセージの変更、構成オプションの変更、終了するプロセスとサービスの決定、暗号化プログラムがデータを送信するC2サーバーの指定などが可能となっています。

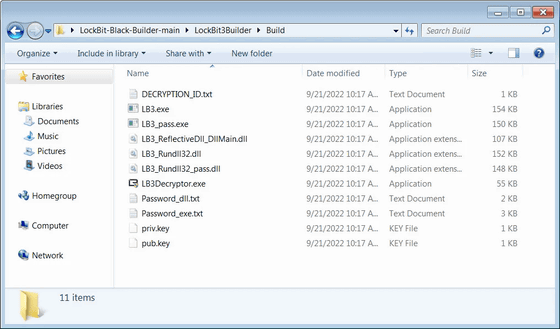

バッチファイルを実行すると、以下のように必要なファイルがすべてビルドされます。セキュリティ関連ニュースサイトのBleeping Computerは、実際にこのLockbit 3.0のビルダーを入手。C2サーバーを使ってファイルの暗号化・復号化を試したところ、非常に簡単に実行できたそうです。

なお、ランサムウェアのビルダーやソースコードがオンラインに流出したのは、今回が初めてではありません。2021年6月にはランサムウェア・Babukのビルダーが、2022年3月にはランサムウェア・Contiのソースコードが流出しています。

・関連記事

ランサムウェア10種がどれだけ速くファイルを暗号化できるのかベンチマークテストした結果こうなった - GIGAZINE

企業から盗んだデータを公開するサイトが謎のDDoS攻撃を受け閉鎖、攻撃者からは「データを消せクソッタレ」というメッセージも - GIGAZINE

ランサムウェアの開発者が語るサイバー犯罪の現状や攻撃対象の選択方法とは? - GIGAZINE

QNAPがNASのデータを破壊するランサムウェア「DeadBolt」について警告、直ちに更新してとメーカー - GIGAZINE

PC版「原神」のアンチチートシステムを逆手にとってアンチウイルスを無効にするランサムウェア攻撃が発見される、「原神」をインストールしていなくても標的に - GIGAZINE

・関連コンテンツ