Intel ME 11を無効化する方法が公開される

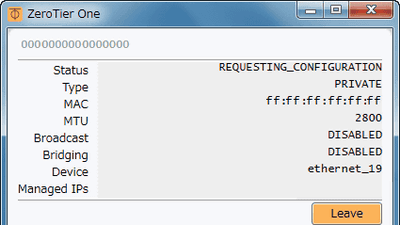

すべてのIntel製チップセットに組み込まれたマイクロコントローラ「Intel Management Engine(Intel ME)」を無効化することに成功したセキュリティ対策企業Positive Technologiesが、その方法をブログで公開しています。

Positive Technologies - learn and secure : Disabling Intel ME 11 via undocumented mode

http://blog.ptsecurity.com/2017/08/disabling-intel-me.html

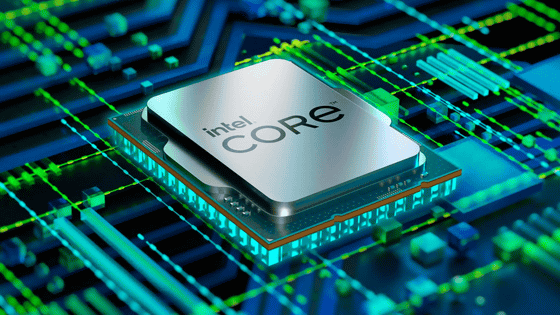

Intel Management Engine(Intel ME)はマザーボードのチップセットに組み込まれたマイクロコントローラーで周辺機器を制御する機構で、CPUと外部デバイス間のほぼ全ての通信を担います。このため、Intel MEはコンピューター上のほぼすべてのデータにアクセスできるという特徴を持ちます。

最新の「Intel ME 11」には、未知のテーブルを含むハフマンコードで圧縮されていることから、分析が困難になっているとのこと。そのためPositive Technologiesの研究チームは、テーブルを復元しイメージを展開するためのユーティリティソフトを開発し、GitHubページで公開しています。

GitHub - ptresearch/unME11: Intel ME 11.x Firmware Images Unpacker

https://github.com/ptresearch/unME11

Intel MEは電源管理、CPUの起動などに関わるため、機能を完全に無効化することは不可能だとのこと。さらに、最近のマザーボード上のサウスブリッジにあるPCHチップ内部に一部のデータがハードコードされていることからも完全に無効にすることは難しいそうです。そこで、Intel MEを無効化する方法として有効なのが、実際にコンピューターの機能を維持しながらイメージから余分な部分を削除していくというもので、Positive Technologiesの研究チームは数年がかりでメインシステムに不可欠なコンポーネントだけを残すための特別なユーティリティを作成しました。以前のIntel MEでは、最小構成のイメージサイズは90KBまで縮めることに成功したのに対して、Intel ME 11のイメージサイズは650KBまでしか縮まらなかったとのこと。

Positive TechnologiesによるとIntel ME 11の無効化に関する報告は、大量に蓄積してきたIntel ME関連の資料の第1弾であり、今後もIntel ME内部に関する情報を提供していく予定だそうです。

・関連記事

Intelの新型CPUにUSBポート経由でシステムのフルコントロールが奪われるデバッグの仕組みがあることが判明 - GIGAZINE

ハッカーが2分以内にマルウェアを埋め込めるBIOSの脆弱性が発見される - GIGAZINE

CompaqはどうやってIBM PCの完全互換機を作り出したのかを創業者のロッド・キャニオンが語る - GIGAZINE

「脆弱性を探すためにコードを読むな」とOracleの最高セキュリティ責任者がブログを投稿後に速攻で削除 - GIGAZINE

Windows 7の起動時に管理者権限を強制的に取得する裏技 - GIGAZINE

IntelのSkylakeプロセッサに複雑な計算プログラム実行でシステムフリーズするバグが見つかる - GIGAZINE

BIOSやファームウェアに感染してハードウェアに検知不能なバックドアを作る「ラクシャーサ」とは? - GIGAZINE

・関連コンテンツ