Amazon Echoは盗聴器に改造することが可能

セキュリティ専門企業のMWR InfoSecurityによると、2015年・2016年版のAmazon Echoに設計上の脆弱性が報告されており、悪意ある攻撃者がLinux OS上でルート権限を取得しシェルにアクセスしてマルウェアをインストールすることが可能とのこと。これによって、そのほかのAmazon Echoの機能に何ら影響を与えることなく、ユーザーに気づかれないうちに、Amazon Echoを盗聴デバイスに変えることができます。

Alexa, are you listening?

https://labs.mwrinfosecurity.com/blog/alexa-are-you-listening?

Hackers can turn Amazon Echo into a covert listening device - Help Net Security

https://www.helpnetsecurity.com/2017/08/01/amazon-echo-covert-listening/

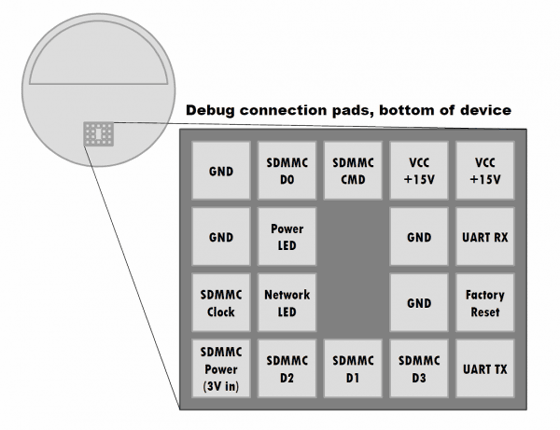

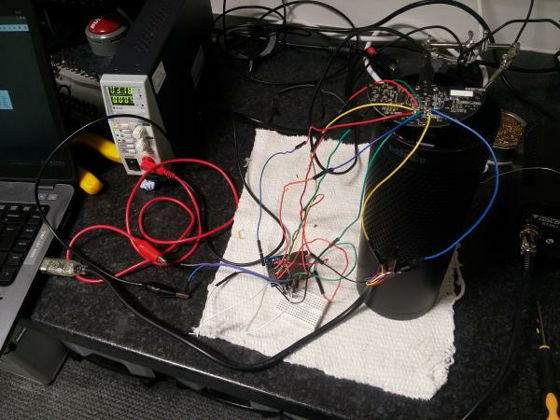

どのようにAmazon Echoを盗聴デバイスに変えていくのかは以下の通り。Amazon Echoには以下のような形で本体底面にデバッグ用パッドが存在するので、まず、底面にあるゴム製のベースを取り外して18個のデバッグ用パッドを露出させます。

そしてダイレクトにファームウェアにアクセスし、SDカード経由でマルウェアを移します。この方法を使うと、ハッカーたちは物理的な証拠を残すことなくルート権限を取得しシェルへのアクセスが可能になり、Amazon Echoを盗聴デバイスに改造できるわけです。

その後、研究者らは、デバイスが拾った音声を外部サーバーにストリーミングするスクリプトを作成。このスクリプトを埋め込むことでAmazon Echoのその他の機能に影響を与えず、ユーザーが知らぬ間に会話の内容などを盗み聞くことが可能になります。この音声データはリモート環境にあるデバイスから視聴して、リモート環境にあるスピーカーで流すか、それともWAVファイルとして保存するかが選べるとのこと。なお、このような脆弱性は2015年・2016年版のAmazon Echoについて報告されていますが、2017年版Amazon EchoおよびAmazon Dotについては確認されていません。

MWR InfoSecurityのセキュリティ・コンサルタントであるMark Barnes氏は「Amazon Echoをルート化すること自体は取るに足らないことです。しかし、これはインターネットを使ったデバイスや『スマートホームデバイス』と呼ばれるものの製造者に数々の疑問を投げかけます」と語っています。この脆弱性は端末に物理的にアクセスしなければいけないという大きな制限が存在しますが、消費者の安全やプライバシーが危険にさらされるような環境にデバイスを置くことは、当たり前とされるべきではない、とBarnes氏は主張しています。

一方で、今回の実験と同じ方法で攻撃者が端末を自分の支配下に置くことは可能ですが、端末を盗聴デバイスに改造するには専用のコードをコンパイルする必要があります。また、人がいない数分の間に作業を行う必要があることを考えても、簡単な作業とは言えなさそうです。

もちろんAmazonはAmazon Echoの開発において潜在的な攻撃の可能性を最小限にするための試みを行っていますが、「デバッグ用パッドが守られていないこと」と「SDカード経由でデバイスをブートできるハードウェアの設定」は消費者を不要なリスクにさらすと言えるとのこと。

そこで、MWR InfoSecurityが推奨しているのは以下の3点。

◆1:ミュートボタンを使う

Amazon Echoにはマイクをオフにする物理的なミュートボタンが存在するので、繊細な情報について会話を行う時はミュートボタンを押すこと。

◆2:日常的な活動を観察する

デバイスに脆弱性があるかどうかは外からはわかりませんが、ネットワークのトラフィックを監視すれば、不審なアクティビティに気づくことができます。

◆3:Amazonから直接端末を購入するか、信頼できる小売店から買う

今回報告された脆弱性を利用するにはデバイスに対して物理的にアクセスする必要があるので、できるだけ購入するまでに第三者の介在がない方がよいとのこと。中古品などは潜在的な危険があることを覚えておきましょう。

AmazonはMWR InfoSecurityの報告に対して「カスタマーの信頼は私たちにとって非常に重要です。防衛策を最新にするためには、原則として、AmazonデバイスはAmazonか信頼できる小売店から購入し、ソフトウェアを最新にすることを私たちは推奨しています」とコメントしています。

・関連記事

携帯電話を傍受・盗聴してスパイ捜査に使う機器の秘密のカタログが流出 - GIGAZINE

どうやってソビエト連邦の子どもの贈り物が7年間もアメリカ大使を盗聴できたのか? - GIGAZINE

政府やハッカーにスマホの会話を盗聴・マルウェア感染・位置特定を可能にさせる監視装置「IMSIキャッチャー」の実態を解明する「SeaGlass」 - GIGAZINE

あなたのヘッドホンが盗聴マイクになってしまう「Speake(a)r」 - GIGAZINE

ディズニーランドの裏で警官がスマホを盗聴して監視していたことが発覚 - GIGAZINE

スマホにマルウェアを感染させ個人の行動を監視する政府向けのサービス「Galileo」の存在が明らかに - GIGAZINE

盗聴を完全に不可能にする「量子化インターネット」の構築が本格的に進行中 - GIGAZINE

・関連コンテンツ

in ハードウェア, Posted by darkhorse_log

You can read the machine translated English article Amazon Echo can be remodeled as a wireta….