「世界で最もセキュアなメールプロトコル」をうたうサービス「nomx」は容易にハック可能と専門家が指摘

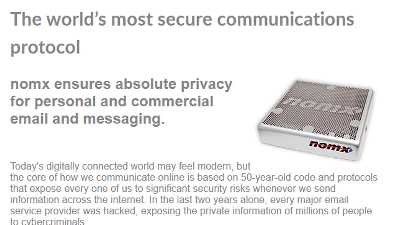

「世界で最もセキュアなコミュニケーションプロトコル」をうたい文句にメールを送受信するプロトコルとハードウェアを提供している「nomx (ノーメックス)」のサービスが、実際にはいとも簡単にハックすることができたとセキュリティの専門家が指摘し、メーカーが反論する事態になっています。

nomx: The world's most secure communications protocol

https://scotthelme.co.uk/nomx-the-worlds-most-secure-communications-protocol/

BBC exposes flaws in 'world's most secure' email service - BBC News

http://www.bbc.com/news/technology-38934822

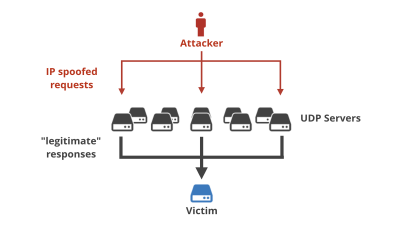

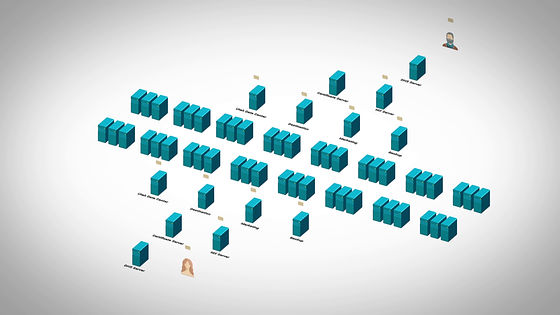

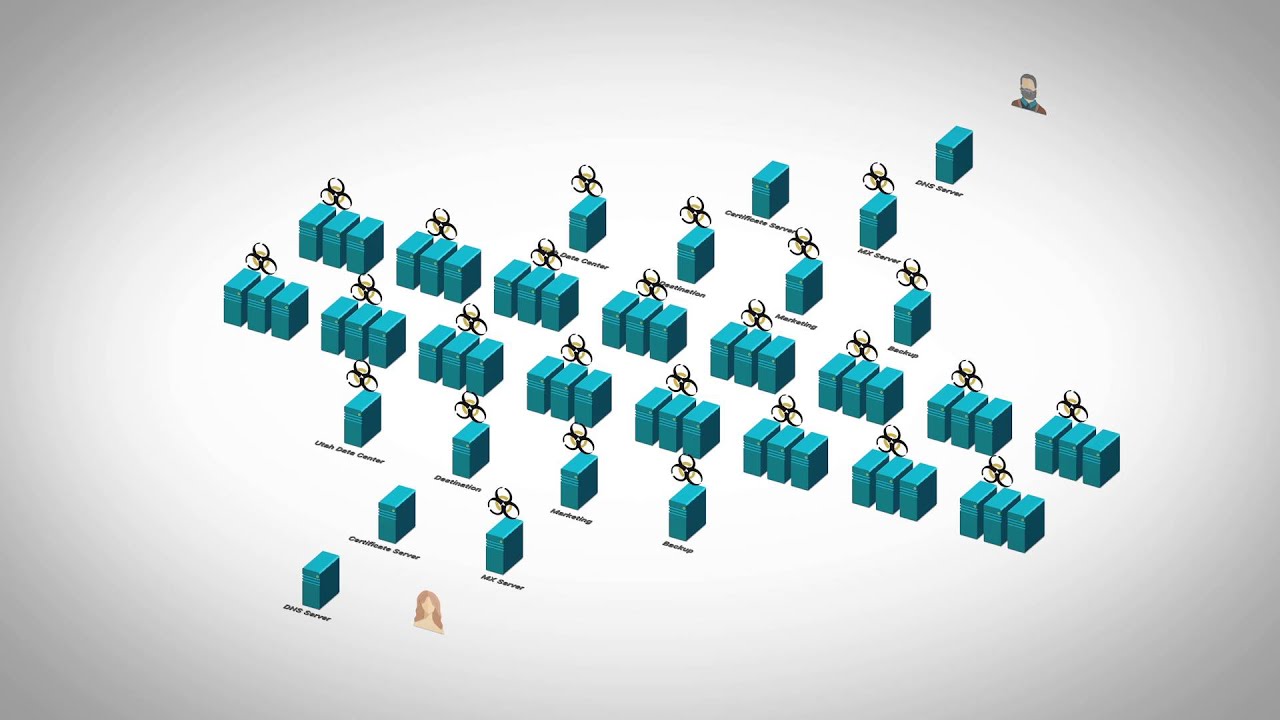

インターネットを経由して送受信されるEメールは、その経路の中で数々のサーバーを通って送信元から受信者の元へと「運ばれ」ます。実際にはデータが移動するだけなのでモノの移動は一切ありませんが、経由するサーバーにはメールのデータがコピーされています。そして経路の間には無数のサーバーが存在しており、さらにはその多くがハッカーなどによるハッキングを受けていることから、どの段階でデータの漏洩が起こっても全く不思議ではない状況といえます。

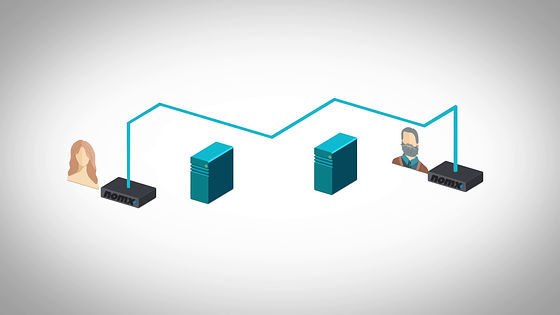

そんな問題を解消しようというのが、nomxのサービス。「メールエクスチェンジサーバーなし」を意味する名前のとおり、nomxは専用のプロトコルとハードウェアを用いることで、第三者が介入しない仕組みを備えたシステムとなっているとのこと。メーカーサイトのホームページには「Everything else is insecure (これ以外はセキュアではない)」というキャッチフレーズが掲げられているほどで、個人用の専用メールサーバーが199ドルから399ドル(約2万2000円~4万5000円)という価格で販売されています。

既存のメールシステムの問題点と、nomxのシステムがどのように稼働しているのかは同社が作成している以下のムービーで見ることができます。

nomx - how it works - YouTube

そんなnomxについて、セキュリティアナリストのScott Helme氏は実物を入手してハード・ソフトの両面で安全性を確認する調査を行ったところ、同社が主張している安全性の高さは確認できず、容易にハックしてメールの閲覧や「なりすまし」などの操作が可能だったとのこと。

nomxの本体。

背面のパネルにはイーサネット端子、サイド部分には電源用のMicro-USB端子が配置されているとのこと。

底面にはMACアドレスなどが書かれたステッカーが貼られていますが、これを見たHelme氏は「非常に見覚えのあるMACアドレスだ」と感じ、ある種の「予感」を感じ取ったとのこと。

また、本体上部の排熱口から見える基板の小ささにも悪い予感を抱いていたHelme氏がケースを開けてみると、予想どおりに実際の基板は本体に比べて非常に小さいものになっていた模様。

Helme氏が抱いた予感とは、「これはRaspberry Piではないのか?」というものだったのですが、これが見事に的中。Helme氏は「Raspberry Piが良くないと言うことではない」と断りつつ、専用ハードウェアをうたっている装置を自作マイコンのRaspberry Piで作成しているという点にアンバランスなものを感じているとのこと。

Helme氏が「見覚えがある」と感じていたのは、MACアドレスの先頭が「b8:27:eb」になっている部分。これはRaspberry Pi財団に割り当てられているアドレスとなっており、ここからもRaspberry Piベースで作られていることが浮き彫りになっています。

そしてnomxの電源を立ち上げたHelme氏は、ソフトウェア面での検証を行いました。いきなりRootの取得に成功したというHelme氏は、マシン上で動いてるソフトウェアの調査を実施。すると、以下のようなものが判明しており、いずれもリリースから数年経った古いものが使われていることがわかったそうです。

・Raspbian GNU/Linux 7 (wheezy):最終アップデート日2015年5月7日

・nginx version: nginx/1.2.1:リリース日2012年6月5日

・PHP 5.4.45-0+deb7u5:リリース日2015年9月3日

・OpenSSL 1.0.1t:リリース日2016年5月3日

・Dovecot 2.1.7:リリース日2012年5月29日

・Postfix 2.9.6:リリース日2013年2月4日

・MySQL Ver 14.14 Distrib 5.5.52:リリース日2016年9月6日

さらに、最新のパッチが当てられていないことが原因でソフトウェアにはバグが存在する状態のまま放置されているものもあり、いくつかのソフトウェアに設定されていたパスワードは「password」や「death」といったものもあったとのこと。またHelme氏は、セキュアなメールサービスを管理するために使用されているウェブUIにもいくつかの問題を発見。これらが悪用されるとハッカーにnomxシステムへの攻撃を可能にさせるものとなるため、重大な脆弱性であると指摘しており、実際にデバイスを完全に乗っ取ることができる、管理者権限のある隠れアカウントを作ることにも成功しているとのこと。

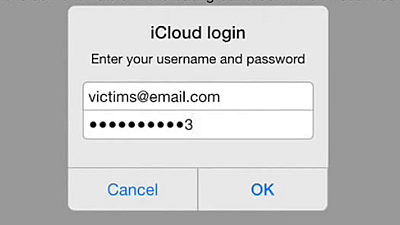

実際にHelme氏は不正にメールの中身を見て、メールを送信し、そして削除することに成功したとMotherboardの取材で語っています。この問題の原因についてHelme氏はクロスサイトリクエストフォージェリ (CSRF)への脆弱性にあることを発見しています。罠が仕込まれたウェブサイトにユーザーをアクセスさせることで、ハッカーはnomxのアカウントを乗っ取ることができるとのことです。

これに対し、nomxの設立者でCEOのWill Donaldson氏は反論を行っています。長文の反論メールの中でDonaldson氏は、CSRFの問題はユーザーがnomxの管理ページを開いている時に特定のページを開いたケースでのみ発生するものであり(Helme氏はこれを間違いと指摘)、Helme氏の指摘を受けてこの問題は解消済みであると表明しています。またDonaldson氏は、Helme氏が検証に使った機器は古いタイプのものであり、現行のマシンはRaspberry Piを使用していないとも反論しています。

さらにDonaldson氏は「この問題に影響を受ける端末に対して、アップデートやアップグレード、交換などの対応を採っている」「ユーザーには通知を行った」「現時点で影響を受けているマシンは1台もない」などの対応を見せ、Helme氏に対して「指摘のお礼として対策済みのマシンを送りたい」とコンタクトしてきたとのこと。しかし、Helme氏は「そもそもどのようにしてアップデートを通知するのか、その方法が明らかにされていない」「ユーザーに送ったという通知の内容を見せてほしい」「どのようにして影響を受けたマシンが『1台もない』ことを確かめたのか」などの対応を採ったとのこと。

なお、Helme氏はnomxに最初に連絡を取った時に、問題の重要性を鑑みて「30日後にこの内容を公表する」という「30 day disclosure policy」をDonaldson氏に通知していたとのこと。最初の連絡は2017年3月14日で、30 day disclosure policyの通知が同年3月18日、そしてHelme氏と一緒に調査にあたってきたBBC Clickがこの件を公表したのは同年4月27日となっています。

Helme氏の調査結果はセキュリティ専門家のPaul Moore氏によって精査されており、Moore氏はnomxを「高価すぎで時代遅れのメールサーバー」と評しています。またMotherboardは、メールのシステムを独自で構築するのではなく、「セキュリティ専門家の多くが考えるように、いくつかの問題はあってもGoogleやMicrosoftのように世界最高レベルのセキュリティ対策をとっている企業を信頼してサービスを利用するほうがマシである」と指摘しています。

・関連記事

無線LANを2分~5分で解読して突破、メールやツイートなどの書き込みを盗聴する「FinIntrusion Kit」 - GIGAZINE

「なぜパスワードを記憶するべきではないのか」を簡単に説明したムービー - GIGAZINE

日本を含む36の国家で国民監視用にスパイウェアを使用していることが判明 - GIGAZINE

Google・Apple・Yahoo!などのサーバにある個人情報を直接のぞき見できる極秘システム「PRISM」とは? - GIGAZINE

世界のメールの暗号化はたった一人の男に依存しており、開発資金はゼロになってしまっているという衝撃の事実が判明 - GIGAZINE

Yahooがメールの中身を勝手にスキャンしていたことが判明 - GIGAZINE

・関連コンテンツ

in ソフトウェア, ハードウェア, セキュリティ, Posted by darkhorse_log

You can read the machine translated English article Service "nomx" that says "the world's mo….