Androidのファームウェアに認証をバイパスしてroot権限を取得可能なバックドアの存在が判明

by Calvin Wray

セキュリティ専門家のジョン・ソーヤー氏が、Foxconn(鴻海)製のAndroidのファームウェアにブートローダーのバックドアがあり、認証を回避して端末の機能にアクセス可能な状態であることを指摘しています。

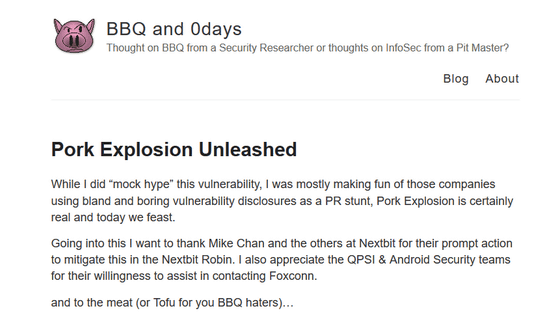

Pork Explosion Unleashed – BBQ and 0days – Thought on BBQ from a Security Researcher or thoughts on InfoSec from a Pit Master?

http://bbqand0days.com/Pork-Explosion-Unleashed/

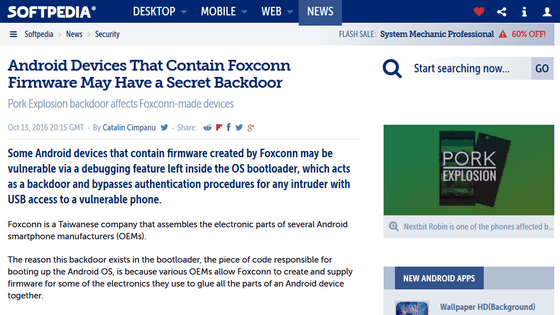

Android Devices That Contain Foxconn Firmware May Have a Secret Backdoor

http://news.softpedia.com/news/backdoor-discovered-in-some-foxconn-made-android-smartphones-509271.shtml

ソーヤー氏が「Pork Explosion」と名付けたこのバックドアに気付いたのは2016年8月末のこと。なぜブートローダーにこのようなバックドアが設けられているのかというと、Foxconnが数多くのOEM製品のファームウェアを担当していて、そのデバッグ用に利用しているため。

本来の目的で用いられているうちはいいのですが、ソーヤー氏によると、このバックドアのあるAndroid端末とUSB経由でコンピューターを接続すると認証を回避して端末の機能にアクセスできるとのことで、実際に自作のソフトウェアで工場テストモードに入るコマンドの送信に成功したそうです。

工場テストモードではほぼすべての操作が可能なroot権限が手に入り、Androidでセキュリティコンポーネントとして搭載されているSecurity-Enhanced Linux(SELinux)が無効になります。この状態だと、ブルートフォースアタックを用いてユーザーデータをリセットすることなくパスコードを突破可能となるほか、端末内のデータも抽出可能です。ソーヤー氏によると、携帯電話ベンダーはこのバックドアの存在を知らなかったとのこと。

ソーヤー氏はこの「Pork Explosion」がどれだけの端末に存在しているのかを明かしませんでしたが、該当する端末の確認方法として、「ftmboot」「ftmdata」というパーティションの有無を挙げました。実際に、「Robin」という端末を販売しているベンチャーメーカーのNextbitはソーヤー氏と協力し、この2つのパーティションを削ることで脆弱性の修正に成功したとのことです。

・関連記事

中国BaiduのSDKにバックドアが発覚、致命的な脆弱性を持つ人気アプリまとめ - GIGAZINE

「Galaxyシリーズ」にデータの閲覧・削除が可能なバックドアが発見される - GIGAZINE

Dellのセキュリティソフトにバックドアが隠されており、悪用すればフルコントロールを得ることが可能 - GIGAZINE

スマホ内の全データを削除・破壊する凶悪なマルウェア「Mazar」が感染拡大中 - GIGAZINE

Androidにロックを回避する新たな手法が登場 - GIGAZINE

スマホの強固な暗号を緊急時に強制解読する機能が義務づけされる恐れ - GIGAZINE

・関連コンテンツ