PCの起動プロセスを乗っ取ってステルスで永久的に感染し続けるマルウェア「Nemesis(ネメシス)」

By Brian Klug

セキュリティ調査会社のFireEyeが金融業を手がける企業を調査していた際に、マルウェアを使って攻撃を行うハッカー軍団「FIN1」の存在が明らかになりました。FIN1はロシアを拠点に活動しているハッカー軍団で、銀行やクレジットカードの情報を抜き出す「Nemesis(ネメシス)」というマルウェアを使って金融サービス業を営む企業に攻撃を仕掛けていると見られています。

Thriving Beyond The Operating System: Financial Threat Group Targets Volume Boot Record « Threat Research | FireEye Inc

https://www.fireeye.com/blog/threat-research/2015/12/fin1-targets-boot-record.html

“Nemesis” malware hijacks PC’s boot process to gain stealth, persistence | Ars Technica

http://arstechnica.com/security/2015/12/nemesis-malware-hijacks-pcs-boot-process-to-gain-stealth-persistence/

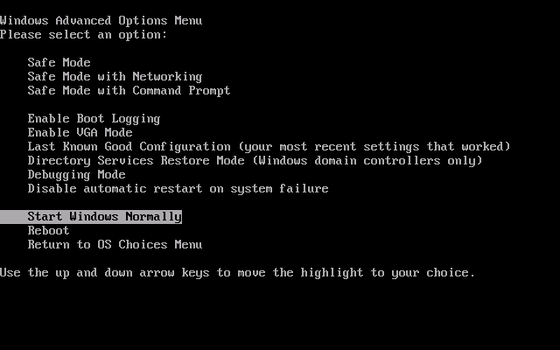

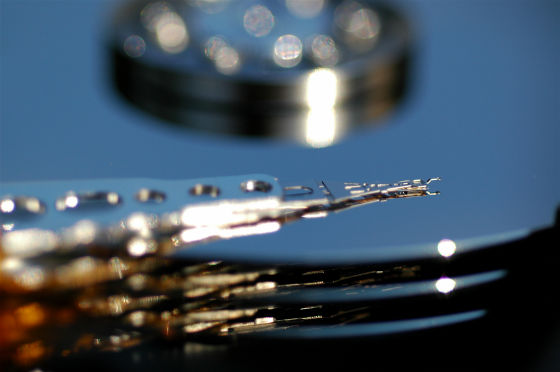

FIN1が使っているマルウェアのネメシスが恐ろしいのは、ファイル転送・キー入力履歴・画面のスクリーンショット撮影といった能力だけでなく、OSをロードして起動するコードが格納されているボリューム・ブート・レコードを不正に改変する能力を秘めている点にあります。ボリューム・ブート・レコードを改変することで、ネメシスはOSが起動する前に感染を完了できてしまい、ユーザーが検知することは難しく、また、通常のアンチウイルスソフトでは削除するのが困難になっています。さらにネメシスは、ハードディスクの低い階層に存在するためOSを初期化したり再インストールしても削除されず、極めて悪性の強いマルウェアになっているわけです。

ネメシスの攻撃手順は、OSの起動中にBOOTRASHと呼ばれるインストーラーを使い悪意のあるコンポーネントを複数のシステムにばらまいてBIOSを乗っ取り、ベクターテーブルに接続してメモリ内のクエリを遮断し、BOOTRASHがボリューム・ブート・レコードにOSの起動を続行させます。また、OSがロードされている間にも、ローダーのメモリにアクセスしてCPUをリアルモードからプロテクトモードに変更するように指示をだすことで、BOOTRASHはCPUのモードが変更されるたびにIDT(Interrupt Descriptor Table)に接続することが可能になるとのこと。

FireEyeのセキュリティ調査員は「ネメシスのようにブートキットを実装しているマルウェアは、WindowsのOSから独立した部分で感染したり攻撃を行えたりするのが大きな問題です。ネメシスを発見して完全に除去するには特別なツールでハードディスクを調べる必要があります」と話しており、特別な知識を持たないユーザーが感染してしまうと、感染したことすら気づかない可能性が高くなっています。

By Jeff Kubina

ネメシスのコードは仮想ファイルシステムもしくはレジストリに格納されており、通常のアンチウイルスで検知することが難しくなっているのですが、GUIDパーティションテーブルを使っているPCにはインストールされないとのこと。ネメシスはウイルスとして新しい部類に入り、金融サービス業界で今後大きな脅威になることが懸念されています。

・関連記事

複数のアダルトサイトでマルウェアが広告経由で感染する被害が大規模発生中 - GIGAZINE

マルウェアの次の狙いはパスワードマネージャー、IBMの考える解決策とは - GIGAZINE

スマホにマルウェアを感染させ個人の行動を監視する政府向けのサービス「Galileo」の存在が明らかに - GIGAZINE

ルーターなどに感染しSNS上で暗躍するボットを量産する恐怖のマルウェアが発見される - GIGAZINE

HDDのファームウェアに感染するマルウェアが登場、逃れる術はないことが判明 - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by darkhorse_log

You can read the machine translated English article Malware "Nemesis (Nemesis)" that hijacks….