Androidアプリ内のPNG画像にマルウェアを仕込んでアンチウイルスソフトを回避する手口が発見される

by TechStage

Androidアプリに含まれるPNG画像に、暗号化した「トロイの木馬」を埋め込み、アンチウイルスソフトを回避してしまうAndroidアプリが発見されました。

Android Malware: Android malware drops Banker from PNG file

http://b0n1.blogspot.jp/2015/11/android-malware-drops-banker-from-png.html

マルウェアに関して研究しているLukas Stefankoさんは、PNG画像のファイルデータの中にBase64エンコード方式のトロイの木馬が埋め込まれているAndroidアプリを発見したそうです。ファイル内にマルウェアが潜んでいるのはよくある手口ですが、画像に暗号化したウイルスを仕込む方法は非常に珍しいとのこと。

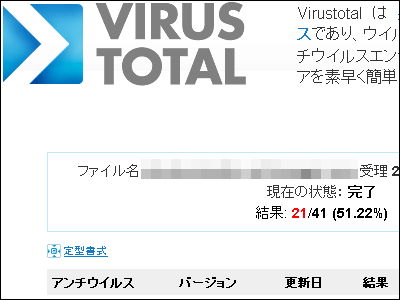

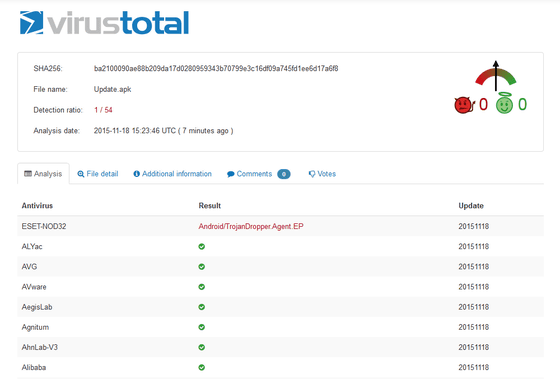

マルウェアが埋め込まれたアプリを、 40種類以上のウイルス対策製品を使用してファイルを検査する無料オンラインサービス「VirusTotal」でスキャンしたところ、ほとんどのウイルス対策製品はウイルスの埋め込まれたPNG画像を検出できなかったことが明らかになっています。

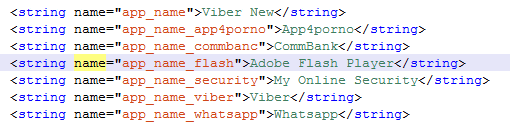

Stefankoさんが最初に発見したアプリは、トロイの木馬がAdobe Flash Playerに偽装しており、他にもViber New、App4porno、CommBank、My Online Security、Viber、Whatsappなど、一見すると無害そうな名前でマルウェアが潜んでいるアプリを複数発見したとのこと。

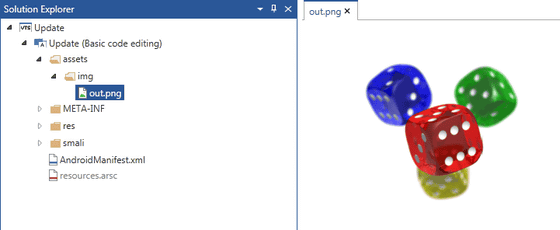

アプリのファイル構成を見てみると、「assets」フォルダ内に存在するのは「out.png」というサイコロの画像1枚だけのように見えますが、Stefankoさんはファイルサイズが3.6MBと大きめなのが気になったそうです。

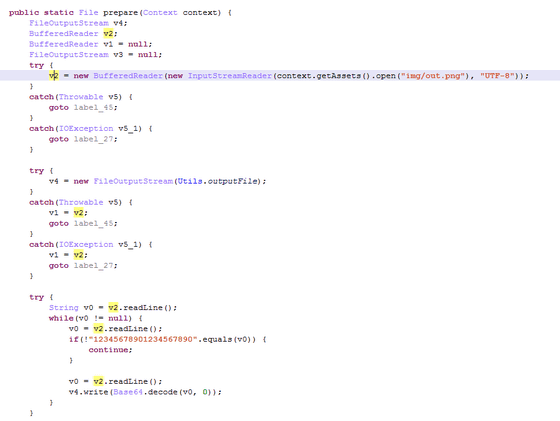

調べてみたところ、このPNG画像を開いてしまうと、コードチェック後に画像が表示される代わりにトロイの木馬が起動して、データの始まりを示す文字列を参照します。以下の画像では「12345678901234567890」の部分が該当します。

文字列はスマートフォンの外部記憶領域に「prefix.apk」という名前で保存され、アプリ上では端末にAdobe Flash Playerをインストールするように要求が表示されます。

一度prefix.apkをインストールしてしまうと、Google Play Storeや銀行のモバイルサイトを開いた際に各種アカウント情報やクレジットカード番号などのユーザーの個人情報を盗み取られてしまいます。

アプリが盗み取った情報は、下記のように「アカウント名」「パスワード」「サービス名」が見える形でテキスト形式でサーバーに送信されているとのこと。

また、アプリに管理者権限を付与するようリクエストが出されるため、ウイルスをアンインストールしにくくなっているとのこと。

Stefankoさんによれば、このウイルスを回避するには「端末をセーフモードに移行してアプリの管理者権限を削除しアプリをアンインストールする」、もしくは開発用ツールの「Android Debug Bridge」を使って強制的にアプリを削除する、という2つの方法で対処可能とのことです。

・関連記事

Androidアプリの10本に1本がマルウェアという調査結果をTrendMicroが発表 - GIGAZINE

「アンチウイルスソフトは死んだ」とノートンで有名なシマンテック幹部が告白、半分以上の攻撃を検知できず - GIGAZINE

コンピューターの歴史上最悪だったウイルスをイラスト化するとこうなる - GIGAZINE

中国製スマホにスパイウェアがプリインストールされていることが発見される - GIGAZINE

ネットで購入可能な中古スマホは個人情報が抜き出し放題であることが判明 - GIGAZINE

・関連コンテンツ