無償のランサムウェア被害復旧ツールを当局がGitHubで公開、裁判所システムなど全世界で3800台以上のサーバーが被害を受けた大規模攻撃に終止符か

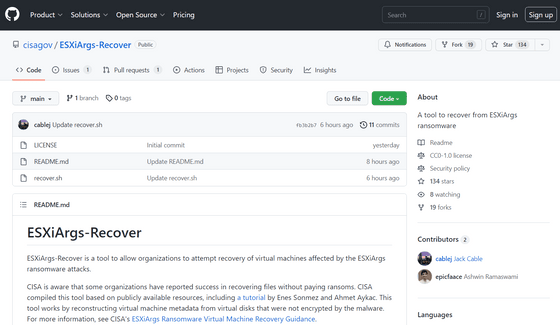

アメリカのサイバーセキュリティ・社会基盤安全保障庁(CISA)が2023年2月8日に、ランサムウェア「ESXiArgs」の被害を受けた仮想マシンの復元用ツール「ESXiArgs-Recover」をリリースしました。ESXiArgsは2月上旬から世界的に猛威を振るっており、フロリダ州の裁判所システムなどを含む3800台以上のサーバーが被害を受けたと報告されています。

ESXiArgs Ransomware Virtual Machine Recovery Guidance | CISA

https://www.cisa.gov/uscert/ncas/alerts/aa23-039a

CISA releases recovery script for ESXiArgs ransomware victims

https://www.bleepingcomputer.com/news/security/cisa-releases-recovery-script-for-esxiargs-ransomware-victims/

Florida state court system, US, EU universities hit by ransomware outbreak | Reuters

https://www.reuters.com/world/us/ransomware-outbreak-hits-florida-supreme-court-us-european-universities-2023-02-07/

CISAがGitHubでリリースした「ESXiArgs-Recover」は、以下から入手可能です。詳細な使用手順も記されていますが、CISAは「このスクリプトは保証なしで提供されるものですので、システムへの影響を理解せずに使用しないでください。CISAは、このスクリプトによって引き起こされた損害について責任を負いません」として、慎重な使用を呼びかけています。

GitHub - cisagov/ESXiArgs-Recover: A tool to recover from ESXiArgs ransomware

https://github.com/cisagov/ESXiArgs-Recover

「ESXiArgs」の脅威が最初に明るみに出たのは、フランスのサイバーセキュリティ当局であるCERT-FRが2月3日に、仮想サーバー構築ソフトウェア「VMware ESXi」を狙ったランサムウェアが確認されたと発表した時のことです。

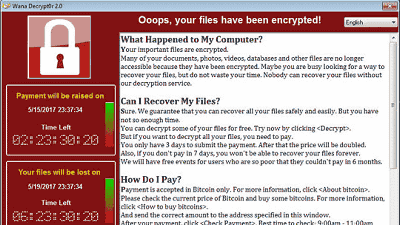

伝えられるところによると、ESXiArgsはOpenSLPというネットワークプロトコルで見つかっている既知の脆弱(ぜいじゃく)性を悪用し、修正パッチが適用されていないVMware ESXiサーバーを標的にしているとのこと。このランサムウェアに感染すると、ファイルが暗号化され身代金を要求するメッセージが表示されます。

CISAのテクニカルアドバイザーであるジャック・ケーブル氏が収集したビットコインアドレスのリストによると、これまでに2800台のサーバーが暗号化されたとみられるとのこと。

また、CISAはESXiArgsの侵害を受けたサーバーは世界に3800台あるとしており、その中にはアメリカ・フロリダ州の裁判所システムやジョージア工科大学など、欧米を中心とした多数の公的機関や高等教育機関が含まれています。また、日本の一般社団法人JPCERTコーディネーションセンターも、「日本国内でもインターネットから接続可能な状態で同製品が稼働するホストが確認でき、今後こうした攻撃の被害を受ける可能性がある」と発表しています。

ただし、IT系ニュースサイトのBleepingComputerは、「ESXiArgsには仮想ディスクのデータが保存されているフラットファイルを暗号化できないミスがある」と指摘しており、これまでに集められた身代金は8万8000ドル(約1150万円)と、大規模なランサムウェア攻撃としてはかなり少額であるとの情報もあります。

ESXiArgsに存在していた欠陥を元に、食品やスポーツ用品を手がけるトルコ企業・Yöre Groupの技術部門「YoreGroup Tech Team」のEnes Sonmez氏と Ahmet Aykac氏は、ESXiArgsが暗号化できなかったフラットファイルから仮想マシンを再構築する手法を発見することに成功したと発表しました。

しかし、YoreGroup Tech Teamの手順は複雑過ぎて適用が難しいとの意見が多く寄せられていました。そこで、CISAが復旧方法の一部を自動化するスクリプトを作成して公開したのが、冒頭の「ESXiArgs-Recover」です。

CISAは、今後のランサムウェア攻撃を防ぎ、万が一被害を受けた場合の影響を低減するため、定期的なバックアップやインシデント対応計画の策定、マルウェア対策ソフトの導入などを行うよう呼びかけています。

・関連記事

Broadcomが7兆円超えでVMwareを買収、1兆円超えの負債を引き受けることも発表 - GIGAZINE

世界80カ国以上で1500人以上を標的にしたランサムウェアグループ「Hive」の解体に司法省・FBI・ユーロポールらが成功 - GIGAZINE

Avastが無料でランサムウェア復号ソフトを配布 - GIGAZINE

身代金要求ランサムウェアの開発者がまさかの暗号化解除キーを公開、攻撃から一転して降参へ - GIGAZINE

病院がランサムウェア攻撃を受けた影響で患者が死亡した初の事例が報告される - GIGAZINE

ランサムウェアに感染した学校が身代金の支払いを拒否した結果、機密レポートや人事記録などがネット上に大量流出 - GIGAZINE

・関連コンテンツ