マルウェアが最初からインストールされているとんでもないAndroid TVデバイス「T95」がAmazonとAliExpressで販売中

AmazonやAliExpressでも販売されているAndroid TV搭載のセットトップボックス「T95」にマルウェアがプリインストールされていたという報告がGitHubに上げられています。マルウェアの正体は、Android端末を対象に感染を広げた「CopyCat」に似ているとのことです。

GitHub - DesktopECHO/T95-H616-Malware: "Pre-Owned" malware in ROM on T95 Android TV Box (AllWinner H616)

https://github.com/DesktopECHO/T95-H616-Malware

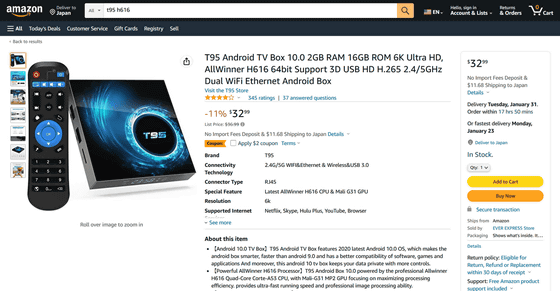

問題となったセットトップボックスはAmazon.comでも販売されているもので、記事作成時点では32.99ドル(約4300円)で購入可能。Android 10.0搭載でSoCはAllwinner H616、CPUはCortex-A5、GPUはMali-G31、3RAMは2GB、ストレージは16GB、6KウルトラHDに対応しているとのこと。

また、T95はAliExpressでも取り扱われていました。価格は約4500円前後といったところ。

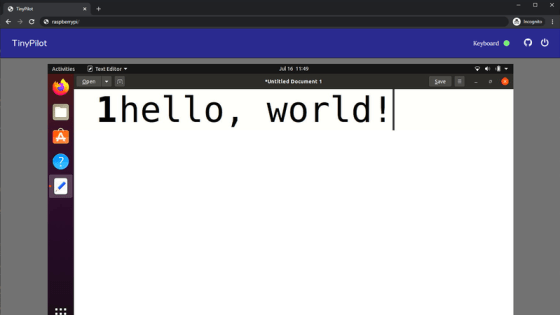

報告ページを作成したDesktopECHO氏は自身で開発したAndroid向けツールのPi-holeをテストするためにT95を購入したとのこと。しかし、このT95の中身が非常に大雑把なものであることがわかったそうです。Android 10はテストキーで署名されており、Google Pixel 2にちなんで「Wallye」と名付けられていたとのこと。さらにデバイスと通信するための多用途コマンドラインツールであるAndroid Debug BridgeがイーサネットとWi-Fi経由で広く開かれていることが判明。

そこで、実際にT95にPi-holeをインストールし、DNSを127.0.0.1に設定したところ、T95がアクティブなマルウェア用アドレスにアクセスしていたことが判明したそうです。

DesktopECHO氏はマルウェアの削除を試みて、プロセスを追跡しながら怪しい動きをしているものを削除していったとのこと。多くのマルウェアは削除できたそうですが、1つはストレージの奥深くに組み込まれていたために削除できなかったそうです。この削除しきれなかったマルウェアは、すでに報告されている「CopyCat」に動作が似ていたそうです。

結果としてDesktopECHO氏は、T95内のマルウェアがやり取りしているC2サーバーのDNSを127.0.0.2に変更することで、マルウェアのアクティビティを監視しながらほぼ無力化することができたそうです。

DesktopECHO氏は「T95はマルウェアに感染しており、C2サーバーが決定したことを実行する準備ができています。そう、Amazonからマルウェアが直接届くのです。もし、このようなデバイスを販売するのであれば、Android TVのセクションに『マルウェアが含まれています』というカテゴリーを追加する必要があります」とコメント。T95でマルウェアを無効化するためのスクリプトのソースコードを公開しています。

T95-H616-Malware/T95-H616-Cleanup.sh at main · DesktopECHO/T95-H616-Malware · GitHub

https://github.com/DesktopECHO/T95-H616-Malware/blob/main/T95-H616-Cleanup.sh

・関連記事

AIを使って悪意のあるコードを生み出す「トロイの木馬パズル」 - GIGAZINE

2億件を超えるTwitterアカウントのメールアドレスなどを含む個人情報がハッカーフォーラムでわずか2ドルで販売されている - GIGAZINE

北朝鮮のサイバー犯罪集団が外交政策の専門家約900人をハッキング、情報を盗んで身代金を要求 - GIGAZINE

防犯カメラ映像をリアルタイムで改ざんする政府御用達の恐るべき企業「Toka」の実態とは? - GIGAZINE

データ侵害が発生したパスワード管理アプリ「LastPass」をクラッキングする方法をセキュリティ研究者が実演 - GIGAZINE

・関連コンテンツ