ハッカーが探し求めてきた伝説の聖杯と言われる「Pegasus」の標的となった9人が特定へ、どんな人物だったのか?

イスラエルのセキュリティ企業NSO Groupが開発した「Pegasus(ペガサス)」というソフトウェアによって、少なくとも20カ国・180人以上のジャーナリストが監視されていたことが2021年7月に報じられました。Pegasusを用いたハッキングはiOSのゼロクリック脆弱(ぜいじゃく)性を利用したものであり、Appleは対策を講じていましたが、Pegasusはこのセキュリティ対策を回避。トロント大学の研究組織であるThe Citizen Labは新たに、Pegasusの監視対象となった9人の活動家と、その監視期間を特定し、どのようにハッキングが実施されたのかを明かしています。

From Pearl to Pegasus: Bahraini Government Hacks Activists with NSO Group Zero-Click iPhone Exploits - The Citizen Lab

https://citizenlab.ca/2021/08/bahrain-hacks-activists-with-nso-group-zero-click-iphone-exploits/

Zero-click iMessage Pegasus exploit defeated Apple's iOS 14 security | AppleInsider

https://appleinsider.com/articles/21/08/24/zero-click-imessage-pegasus-exploit-defeated-apples-ios-14-security

Phones of nine Bahraini activists found to have been hacked with NSO spyware | Bahrain | The Guardian

https://www.theguardian.com/world/2021/aug/24/phones-of-nine-bahraini-activists-found-to-have-been-hacked-with-nso-spyware

Pegasus Spyware Uses iPhone Zero-Click iMessage Zero-Day | Threatpost

https://threatpost.com/pegasus-spyware-uses-iphone-zero-click-imessage-zero-day/168899/

The Citizen Labが調査から明らかにした9人の活動家は、いずれも中東にあるバーレーン王国で人権活動を行っている人物。バーレーンは「中東で最も政府が抑圧的な国家」といわれ、インターネットも厳しく検閲されています。2020年には人権団体フリーダム・ハウスのレポートで「多数のウェブサイトがブロックされ、目を付けられたソーシャルメディアユーザーは保安部で始終尋問され、コンテンツを削除するよう圧力をかけられています。市民はオンラインにコンテンツを投稿したことで逮捕され投獄されています」とその状況が報告されました。ハッキングを受けた9人のうちの3人は2017年にテロ容疑で活動が停止させられた左翼政党「Waad」のメンバーであり、そのほか、ブロガー、バーレーン人権センターのメンバー、野党アルウィファークのメンバーがハッキング対象に含まれます。

ハッキングを受けた一人は活動家でありロンドンに亡命中のMoosa Abd-Ali氏。

Pegasusを使ったハッキングは複数の手法が確認されており、2020年の時点ではiOS 13を搭載したiPhoneを標的とし、「KISMET」というiMessageのゼロクリック脆弱性を利用した攻撃が行われていました。しかし、iOS 14でAppleが「BlastDoor」と呼ばれるセキュリティ対策を導入したことで、KISMETが使えなくなりました。そこで新たに「FORCEDENTRY」というiMessageのゼロクリック脆弱性を利用した攻撃が行われることになった、という流れです。

The Citizen Labが今回特定したハッキングは、おおむね2020年6月から2021年2月に行われたもの。KISMETが使われたのは2020年を中心としたハッキングで、2021年に入ってからはFORCEDENTRYが行われました。9人の活動家に対するハッキングのうち、少なくとも4人のハッキングはバーレーン政府に属する「LULU」というハッカーによって実行されたと考えられています。ただし、ハッキングを受けた2人の活動家は当時イギリス・ロンドンに在住しており、バーレーン政府がPegasusを利用したスパイ行為を行っていたのはバーレーンおよびカタール国内だったことから、この2人については別の政府に属するハッカーがハッキングを実行したものとThe Citizen Labはみています。

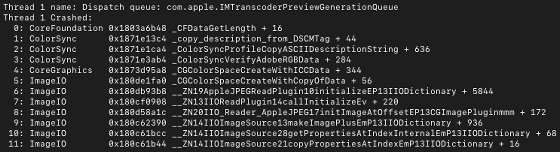

2020年7月から9月の間にKISMETでハッキングされたiPhoneは、iOS 13.5.1を搭載するものでした。The Citizen Labがログを確認したところ、ハッキングを受けたiPhoneはiMessagesの画像プレビューとトランスコーディングに関係する「IMTranscoderAgent」でクラッシュが発生していたとのこと。クラッシュ後、IMTranscoderAgentはWebKitを呼び出して、Pegasusに感染したサーバーからアイテムをダウンロード・レンダリングしたことが確認されています。KISMETは少なくとも iOS 13.5.1とiOS 13.7に対して実施されたとThe Citizen Labは述べています。

KISMETは受信者によるURLへのアクセスがなくともスパイウェアへの感染が起こると確認されています。The Citizen Labの主任研究員であるビル・マルザック氏は、KISMETについて「これは非常に恐ろしいエクスプロイトであるだけでなく、端末をハッキングするためにハッカーが探し求めてきた伝説の聖杯だとも言えます。なぜなら、これを使えば普通に他人の端末を操ることが可能で、しかもそのことを気取られる心配もないからです」と2020年の時点でコメントしていました。

iPhoneのiMessageにひそむ「ゼロクリックの脆弱性」でジャーナリストが政府からハッキングを受ける - GIGAZINE

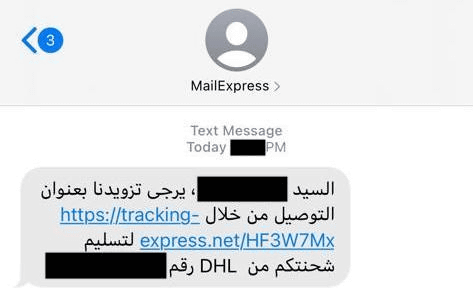

その後、AppleがiOS 14でセキュリティ対策・BlastDoorを導入すると、Pegasusの手法は変化します。活動家の一人は2020年9月にiOS 14にアップデートするとすぐ、「MailExpress」と名乗る送信者からUR付きのSMSメッセージを受信したとのこと。

活動家はメッセージの内容をコピーしようとした時に、誤ってプレビューしてしまったとみられています。この行動よって活動家のVPNが「リンクが開かれた」と記録し、攻撃のハッカーであるLULUへとリダイレクトされましたが、活動家のiPhoneがPegasusに感染することはありませんでした。The Citizen Labはこの事例を「iOS 14でKISMETエクスプロイトが実行できないことを示す例」だとしています。

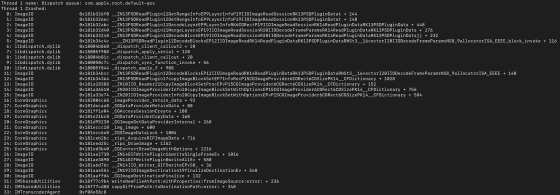

その後、2021年2月から7月の間に、BlastDoorを回避する新たな「FORCEDENTRYエクスプロイト」が観察されます。デバイスログによると、これも「IMTranscoderAgent」に関連したクラッシュが発生しており、iMessageを通じて受信したファイルで「copyGifFromPath:toDestinationPath:error」が呼び出され、セグメンテーション違反が発生していたとのこと。また、クラッシュには2パターンあり、少なくともiOS 14.4およびiOS 14.6で実行に成功したことをThe Citizen Labは報告しています。

The Citizen Labは攻撃のターゲットとなった活動家の同意を得て、これらのクラッシュをAppleに報告し、ログを共有しており、Appleは事態について調査中であるとのことです。

・関連記事

iPhoneのiMessageにひそむ「ゼロクリックの脆弱性」でジャーナリストが政府からハッキングを受ける - GIGAZINE

スマホ監視ソフト「Pegasus」が20カ国で180人以上のジャーナリスト監視に用いられていた可能性 - GIGAZINE

iPhoneやAndroid経由で世界中の著名人や政治家を監視するスパイウェア「Pegasus」とは? - GIGAZINE

世界中で猛威を振るうスマホ向けスパイウェア「Pegasus」の兆候も検出可能なセキュリティ侵害検出ツール「MVT」 - GIGAZINE

スマホ監視ソフト「Pegasus」の対象に首相10人・大統領3人・国王1人が含まれている可能性 - GIGAZINE

「Appleも政府もスマホ監視ソフト『Pegasus』を取り締まるべき」とWhatsAppのCEOが呼びかけ - GIGAZINE

手軽にできるスマホのハッキング対策は「再起動」すること - GIGAZINE

女性ジャーナリストが「政府がスパイウェアのPegasusでハッキングしてプライベートな写真を拡散した」として訴訟を起こす - GIGAZINE

・関連コンテンツ