15億台超のiPhoneやMacに電話番号やメールアドレスが流出する脆弱性があるとセキュリティ研究者が指摘

Apple端末間で手軽に写真や動画ファイルを共有できる「AirDrop」には、セキュリティ上の脆弱性が存在しており、電話番号やメールアドレスが見知らぬ人に流出する可能性があるとダルムシュタット工科大学の研究チームが報告しています。

Apple AirDrop shares more than files – Computer Science – Technical University of Darmstadt

https://www.informatik.tu-darmstadt.de/fb20/ueber_uns_details_231616.en.jsp

写真や動画といったデータをApple端末間で簡単に送受信できるのがAirDropです。AirDropでデータのやり取りをできる相手は、デフォルトではユーザーが連絡先を知っている相手のみに限定されていますが、「どの端末が連絡先を知っている相手のものなのか」を調べるために、Apple端末間では相互認証メカニズムが動作し、どの端末が知り合いのものであるかを識別します。

ダルムシュタット工科大学で暗号化およびプライバシー関連の研究を行うENCRYPTOという研究チームによると、このAirDropの相互認証メカニズムには深刻なプライバシー関連の脆弱性が存在するそうです。

ENCRYPTOが発見した脆弱性は、AirDropを使用する際にApple端末間で行われる相互認証メカニズムに関するもの。この相互認証メカニズムでは端末に紐づけられた電話番号やメールアドレスといった情報が、独自のハッシュ関数を用いて難読化されています。しかし、ENCRYPTOによるとこのハッシュ値はブルートフォースアタックなどの単純な手法で簡単に平文化することができるそうです。

そのため、攻撃者は見知らぬ人のApple端末から電話番号やメールアドレスなどの個人情報を抜き出すことが可能になる模様。攻撃に必要なものはWi-Fiに対応した端末およびiOSあるいはmacOSを採用したApple端末で、AirDropの検出プロセスを開いてAirDropの設定をオンにしているApple端末ユーザーに物理的に近づくだけで、攻撃が可能となります。

ENCRYPTOはAirDropの脆弱性を修正した、独自のファイル共有ツールである「PrivateDrop」を開発しています。PrivateDropでは脆弱なハッシュ値を交換することなく、安全に端末間の相互認証メカニズムを走らせることが可能になるとのこと。また、相互認証メカニズムを走らせる際に生じる遅延も少ないため、既存のAirDropに採用しても「十分効率的」だそうです。

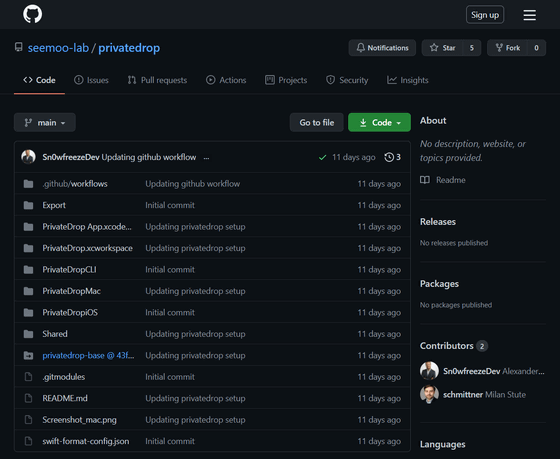

PrivateDropのソースコードはGitHub上で公開されています。

GitHub - seemoo-lab/privatedrop

https://github.com/seemoo-lab/privatedrop

なお、ENCRYPTOは2019年5月にAirDropの脆弱性についてAppleに報告しています。しかし、記事作成時点ではAppleは脆弱性の修正に取り組んでいないため、「全世界に15億台以上存在するApple端末がプライバシー侵害の危機にさらされている」とENCRYPTOは指摘しています。

そのため、ENCRYPTOはApple端末ユーザーに対して、AirDropの設定を「受信しない」に変更することを推奨しています。

・関連記事

iPhoneの「AirDrop」が検閲の目をかいくぐる情報拡散方法として活躍中 - GIGAZINE

Androidにオフラインで使用可能なファイル共有サービス「Nearby Sharing」が登場か、実演ムービーも公開 - GIGAZINE

iPhoneやiPadに悪意あるアプリが勝手にインストールされる脆弱性が発見される、AirDropを利用 - GIGAZINE

Android向けファイル共有サービス「Nearby Sharing」のベータ版が公開 - GIGAZINE

iPhoneを無線で操作可能な脆弱性をGoogleの「Project Zero」が発見 - GIGAZINE

・関連コンテンツ