「macOS High Sierra」のプログラムコードを2行書き替えるだけで「見えないクリック」を使ってハッキングできるゼロデイ脆弱性の存在が判明

macOS High SierraがインストールされているMacに、新たな脆弱性が存在することが発表されました。この脆弱性が利用されると、悪意のあるアプリケーションがユーザーの関与なしに画面上のオブジェクトをクリックしてしまえるようになるとのことです。

macOS Zero-Day Flaw Lets Hackers Bypass Security Using Invisible Mouse-Clicks

https://thehackernews.com/2018/08/macos-mouse-click-hack.html

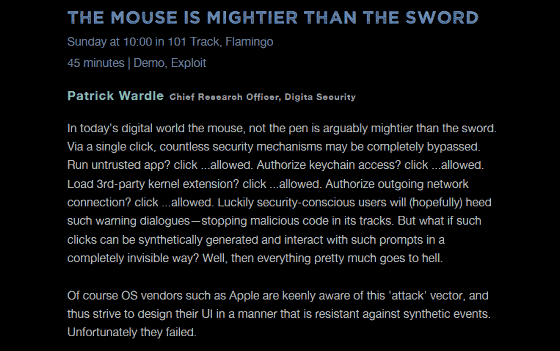

この脆弱性は、元NSA(アメリカ国家安全保障局)のハッカーで、Digita Security社の主任研究員を務めるパトリック・ワードル氏がセキュリティ関連カンファレンスのDEF CON 26で発表したもの。脆弱性の内容は、体が不自由な人のために用意されているアクセシビリティ機能を悪用することで、悪意のあるアプリケーションが実際のユーザーが意図していない操作を実行してしまえるというもので、非常に危険なゼロデイ脆弱性であるとワードル氏は指摘しています。

実際に起こりうる問題についてワードル氏は、次のように例を挙げて説明しています。

「1回のクリックだけで、いくつものセキュリティメカニズムが完全にバイパスされてしまいます。信頼できないアプリケーションを実行しますか?クリック。キーチェーンへのアクセスを承認しますか?クリック。サードパーティ製のカーネル拡張機能をロードしますか?クリック。外部のネットワーク接続を承認しますか?クリック。というふうに」

ワードル氏は、DEF CON 26の中でプレゼンテーションを行っており、そのタイトルは「The Mouse is Mightier than the Sword(マウスは剣よりも強い)」というものでした。

DEF CON® 26 Hacking Conference Speakers

https://www.defcon.org/html/defcon-26/dc-26-speakers.html#Wardle2

ワードル氏が明らかにした内容はユーザー・インターフェースを使った「シンセティック(合成)インタラクション」と呼べるもので、コンピュータープログラムが目には見えない「合成クリック」を行うことでユーザーの意図にはない操作を自動で知らないうちに実行してしまうことが可能になるとのこと。前述のように、その背後にはAppleが用意している「アクセシビリティ」機能があるのですが、もちろんAppleはこの機能が悪用されないようにさまざまなバリアを設けています。

しかしワードル氏は、2つの連続した「合成クリック」イベントをHigh Sierraが「実際のクリック」と間違って解釈してしまうことを発見。この問題が悪用されると、攻撃者がプログラムを利用してセキュリティ警告に対応したり、機密性の高いデータに対するアクセスの承認を実施してしまったりできるようになるとのことです。

By Tim Franklin Photography

ワードル氏はこの問題を、コードをコピー・アンド・ペーストしている時に偶然に発見しました。実際の問題の詳細についてワードル氏は明らかにはしていませんが、High Sierraのコードの2行に少し手を加えることで脆弱性を利用できるようになってしまうそうです。以前に問題を発見した時とは異なり、ワードル氏はこの件についてAppleには報告せず、DEF CON 26の場で発表することを選択したとのことです。

なお、次バージョンのmacOS「Mojave」では合成イベントをブロックすることで脅威を排除する対策が盛り込まれているとのことです。

・関連記事

Mac向けOSの最新版「macOS High Sierra」でパスワードなしで管理者アカウントにアクセスできてしまう脆弱性が見つかる - GIGAZINE

Macで再びパスワード関連の脆弱性、「macOS High Sierra」はパスワードなしでシステム環境設定の一部にアクセス可能 - GIGAZINE

「macOS High Sierra」登場、Safariでのブラウジングが世界最速に - GIGAZINE

macOSで採用されるAppleの新ファイルシステム「APFS」 - GIGAZINE

・関連コンテンツ