政府やハッカーにスマホの会話を盗聴・マルウェア感染・位置特定を可能にさせる監視装置「IMSIキャッチャー」の実態を解明する「SeaGlass」

by Ervins Strauhmanis

「IMSIキャッチャー(イムズィキャッチャー)」と呼ばれる装置を用いると携帯電話・スマートフォンの通話を傍受したり、位置追跡ができたり、ターゲットの端末にマルウェアを送り込んだりすることができます。この装置はニューヨーク、ボルチモア、ミルウォーキー、アナハイム、タコマ、ツーソンなどの法執行機関が容疑者特定のために、車や航空機に対して利用していることが公的記録などからわかっているのですが、司法の監視から逃れるようにして利用されていることもまたわかっています。こうした事態を憂慮したワシントン大学の研究者が「SeaGlass」というIMSIキャッチャー検知装置を開発し、その実態を明らかにしています。

City-Wide IMSI-Catcher Detection - SeaGlass

https://seaglass.cs.washington.edu/

Catching the IMSI-catchers: SeaGlass brings transparency to cell phone surveillance | UW Today

http://www.washington.edu/news/2017/06/02/catching-the-imsi-catchers-seaglass-brings-transparency-to-cell-phone-surveillance/

IMSIはGSMおよびW-CDMAの全ての携帯電話ユーザーに割り当てられている一意な識別番号で、15桁(または14桁)の数字で構成されています。日本語では「国際携帯機器加入者識別情報」と呼ばれるもので、通信キャリアが発行するSIMカード内に情報が保存されています。

IMSIは時おり、携帯端末から通信網へと送信されるのですが、そこには端末に関する詳細な情報が含まれています。「IMSIキャッチャー」は通信キャリアの基地局を擬装することで端末との通信を傍受し、IMSIの情報を抜き取ることが可能な装置。そしてその存在を明らかにするのが「SeaGlass」というわけです。

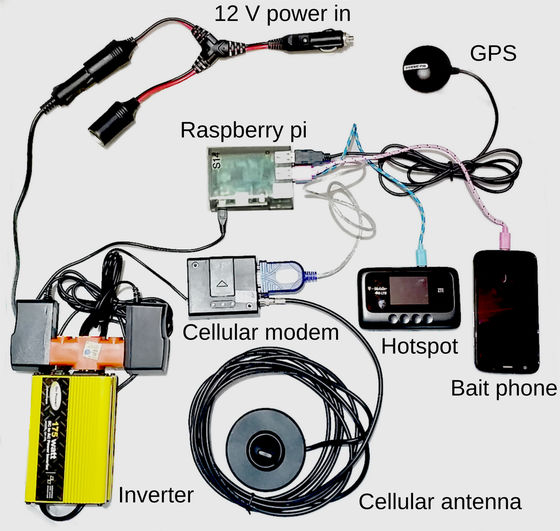

SeaGlassはRaspberry piを中核として、プリペイドの携帯電話、GPS、セルスペクトルをスキャンするセルラーモデムと受信アンテナ、データをアップロードするためのルーターなどが接続された装置で、電源はインバーターを経由して、車のバッテリーと接続します。

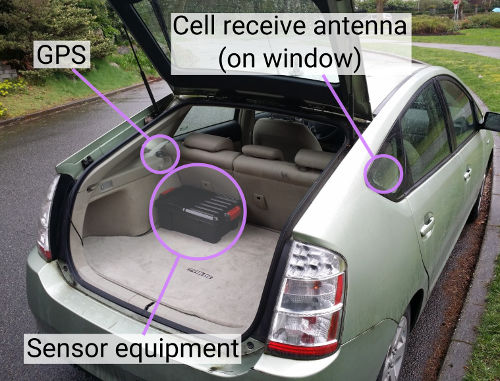

この「SeaGlass」のセンサーを車のトランクに、受信アンテナやGPSを窓のそばに設置。

研究チームは「SeaGlass」搭載車両をワシントン州シアトルとウィスコンシン州ミルウォーキーで2ヶ月間走らせて得たセルラーネットワークのデータを分析しました。

IMSIキャッチャーは、あくまで通常のセルラーネットワークの1つであるかのように偽装して、同じ周波数(チャネル)で秘密裏に送受信を行います。その際に、正常な基地局の識別特性を模倣することがありますが、同時に、ネットワークと干渉することを避けて異なるチャネルを利用することがあります。ほとんどの基地局が送信するチャネルは1つか2つなのですが、もしデータの中でそれ以上のチャネルを発する基地局が見つかった場合はIMSIキャッチャーである可能性がある、ということになります。

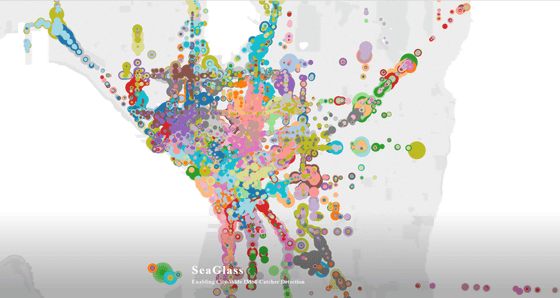

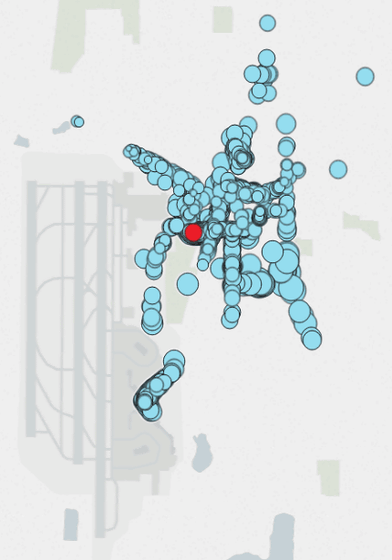

その一例がシアトル南部、アメリカ市民権・移民局のビルの近くで見つかったこの事例。丸い印はSeaGlassがデータを受信したことを示していて、色はチャネルごとに分けられています。シアトルとミルウォーキーでの測定で、基地局の96%は単一チャネルで送信を行っていましたが、矢印の先では同じセルIDで6つのチャネルが検出されました。

また、基地局には構成プロパティの特性というものがあって、同一のキャリアが同一都市で展開する基地局ではほぼ同じになっています。ところが、シアトル・タコマ国際空港で、同じセルIDを測定したデータにも関わらず、異常なプロパティを示した事例が見つかりました。

ただし、研究者らはこれらが即IMSIキャッチャーからの信号であると判断するには裏付けが足りないと考えていて、結論については慎重に検討したいと述べました。

チームの一員であるイワン・スミス氏は、この問題は1つの研究チームで扱いには大きいものなので、コミュニティへと持ち込んで、クラウドソースでもっと多くのデータを集めてその結果を意味ある形に作り上げていくパートナーを見つけたいと語っています。

なお、「SeaGlass」を作るためのコード類はGitHubで公開されています。

GitHub - seaglass-project/seaglass

https://github.com/seaglass-project/seaglass

・関連記事

「オフィスのプリンター」に偽装したステルス携帯電話基地局が存在する - GIGAZINE

ニセの携帯電話基地局がスマホの通信を盗聴している可能性 - GIGAZINE

ディズニーランドの裏で警官がスマホを盗聴して監視していたことが発覚 - GIGAZINE

スマートフォンから個人情報が流出してしまう4つの経路とは? - GIGAZINE

ハイジャック犯が身代金を持ってパラシュートで消えた完全犯罪「D.B.クーパー事件」から45年、FBIがついに自発的捜査を終了 - GIGAZINE

・関連コンテンツ