ポケモンGOのWindows版アプリに偽装してファイルを暗号化し人質に取るランサムウェアが確認される

「Windows版Pokémon GO(ポケモンGO)」という存在しない偽アプリが開発され、本物のポケモンGOアプリだと勘違いしてインストールした人がランサムウェアに感染、被害者が端末のデータにアクセスできないようにして身代金を脅迫するという事態が報告されています。ポケモンGOランサムウェアは、これまでに報告されてきた一般的なランサムウェアとは異なる挙動をしているとのこと。

PokemonGo Ransomware installs Backdoor Account and Spreads to other Drives

http://www.bleepingcomputer.com/news/security/pokemongo-ransomware-installs-backdoor-accounts-and-spreads-to-other-drives/

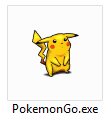

このランサムウェアは、セキュリティ研究者のMichael Gillespie氏によって発見されたもの。アプリのアイコンはこんな感じです。

被害者のデバイスに感染したランサムウェアは、まず端末をスキャンして以下のような拡張子のファイルが含まれていないかを調べます。

.txt, .rtf, .doc, .pdf, .mht, .docx, .xls, .xlsx, .ppt, .pptx, .odt, .jpg, .png, .csv, .sql, .mdb, .sln, .php, .asp, .aspx, .html, .xml, .psd, .htm, .gif, .png

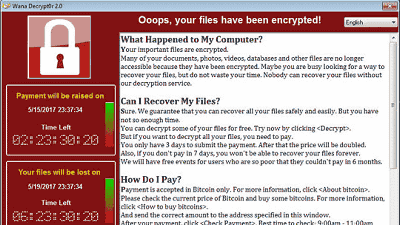

そして、これらのファイルをAESで暗号化し、さらに暗号化されたファイルに「.locked」という拡張子を追加。ユーザーが端末のファイルにアクセスできないようにします。そして作業が完了したら「この端末のデータにアクセスしたければ身代金を払う方法を示すので『me.blackhat20152015@mt2015』まで連絡するように」という内容を表示します。

過去に報告されたランサムウェアの多くは、データを暗号化してから削除し、その後に脅迫内容を表示する、という方法を取っていました。しかし、ポケモンGOのランサムウェアはデータを削除せず、暗号化させただけの状態で脅迫内容を表示させているのが通常と異なる点。また、感染するとWindows端末の中にバックドアを作成するのも他と異なるところで、これによってランサムウェアの作成者は後日、再び被害者の端末にアクセスすることが可能となります。

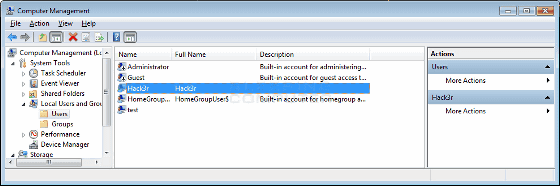

以下のような感じで、ポケモンGOのランサムウェアが感染すると、端末のAdministrators グループには「Hack3r」というユーザーアカウントが勝手に追加されます。このとき、Hack3rアカウントはWindowsのログインスクリーンから見えないように隠されるとのこと。

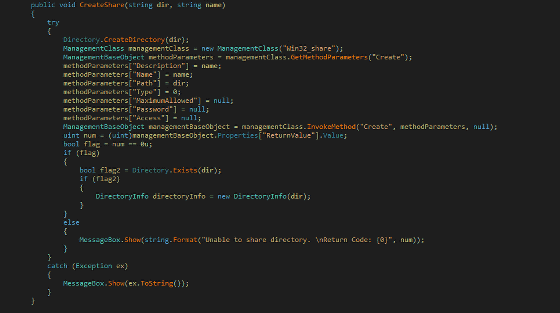

また、ポケモンGOのランサムウェアの独特な点として、被害者のコンピューターにネットワーク共有を作り出すという点が挙げられます。ただし、このネットワーク共有は記事作成時点で活用されておらず、その目的は不明です。

さらに、このポケモンGOランサムウェアは、自分自身の実行ファイルをリムーバルドライブにコピーしようとするとのこと。ランサムウェアが感染したリムーバルドライブの中には「Autorun.inf」というファイルが作られ、他のコンピューターにドライブを接続した瞬間に、別のコンピューターもランサムウェアに感染、というようにして次々に感染範囲を広げていこうとします。そして、外部ドライブからコンピューターのCドライブへとコピーされると、ユーザーがWindowsアカウントにログインしようとした時にPokemonGoランサムウェアが自動的に呼び出されるという仕組みとなっています。

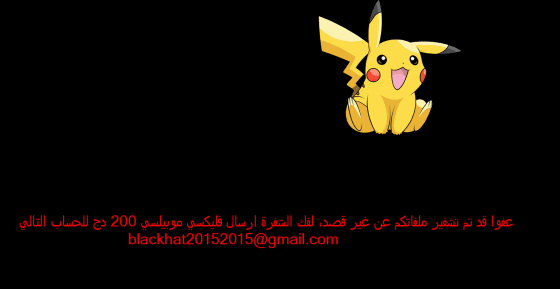

今回発見されたポケモンGOのターゲットは、脅迫文章で使われる言語から見てアラブ圏の人々とのこと。以下が脅迫文書で、翻訳すると「あなたのファイルは暗号化されました。暗号化をとくためには『[email protected]』に連絡してください。前もってあなたの寛大さに感謝の意を表しておきます」となります。

(: لقد تم تشفير ملفاتكم، لفك الشفرة فلكسي موبيليس للعنوان التالي [email protected] وشكرا على كرمكم مسبقا

そして、最終的に被害者ユーザーがWindowsにログインすると、以下のようなスクリーンセーバーが表示されるようになるとのこと。

AESパスワードの「123vivalalgerie」は「アルジェリア万歳」という意味であること、プログラムの中でアラブとフランスの言語が使われていたこと、スクリーンセーバーのプログラムに書かれている「Sans Titre」はフランス語の「Untitled(無題)」であることなどから、ランサムウェアの開発者はアルジェリア人であると予想されています。また上記のような特徴から、ポケモンGOランサムウェアはまだ「開発中」の段階にあると見られており、どれほどの感染拡大力を持つようになるのかは未知数。今後、ポケモンGO関連のアプリをダウンロード&インストールする際には十分に注意する必要がありそうです。

・関連記事

大人気の「ポケモンGO(Pokémon GO)」が月額有料制になるというスパムメールが出回る - GIGAZINE

世界で初めてポケモンGOが禁止される国が登場 - GIGAZINE

ポケモンGO開発元・NianticのCEOのTwitterアカウントがハッキングされる - GIGAZINE

ポケモンGOを外に出ずイスに座ったままプレイ可能になるGPSハッキングムービー - GIGAZINE

「ポケモンGO(Pokémon GO)のサーバーをダウンさせる」とハッカー集団が予告、丸1日Pokemon GOがプレイできない可能性も - GIGAZINE

ポケモンGOがどうやって世界中の至る所にポケモンを出現させているのかがわかる衝撃のムービー - GIGAZINE

・関連コンテンツ