テレビを乗っ取り身代金を要求するランサムウェアが登場

iPhoneやAndroidスマートフォンを操作不能にしてロック解除のための身代金を要求する、「ランサムウェア」と呼ばれるマルウェアが発見されていますが、Android端末ロック型ランサムウェアの「FLocker」が、スマートフォンのみならずなんとスマートテレビをロックして身代金を請求した事例が報告されています。

TrendLabs Security Intelligence BlogFLocker Mobile Ransomware Crosses to Smart TV - TrendLabs Security Intelligence Blog

http://blog.trendmicro.com/trendlabs-security-intelligence/flocker-ransomware-crosses-smart-tv/

モバイル向けランサムウェア「FLocker」、スマートテレビにも影響 | トレンドマイクロ セキュリティブログ

http://blog.trendmicro.co.jp/archives/13453

FLockerは2015年5月から確認されているランサムウェアで、Android端末上では「ANDROIDOS_FLOCKER.A」として検出され、7000以上の亜種が発見されています。セキュリティ関連製品・サービス会社のトレンドマイクロによれば、FLockerは2015年から2016年にかけて増減を繰り返していて、2016年4月に急増した際には1200以上の亜種が確認されたとのこと。

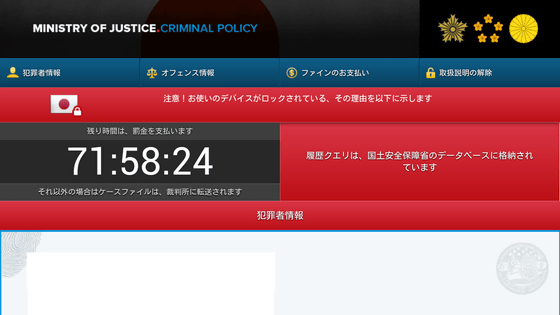

日本には2016年3月上旬に、FLockerの亜種で法執行機関を装うポリスランサムが流入しています。この亜種は多言語に対応し、日本語表示では「MINISTRY OF JUSTICE(法務省)」を名乗っています。Android端末がFLockerに感染すると、端末が操作不可能になり、ユーザーは1~2万円分のiTunesギフトカードを身代金として要求されます。今回、Androidスマートフォンに加えて、Android搭載スマートテレビやTV BoxがFLockerに感染している例が発見されました。トレンドマイクロの解析によれば、これまでに発見されているFLockerとの違いはなかったとのこと。

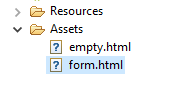

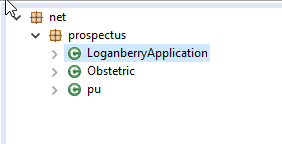

FLockerは、静的解析による検出を回避するため、自身のコードをAndroidのassetsフォルダ内に生データファイルとして隠し、ファイル名は「form.html」という普通のファイルを装っています。

classes.dexのコードがシンプルなため、端末側では不正な挙動を確認することはできません。classes.dexが実行されると、form.htmlが復号化されて不正なコードが実行されます。以下がclasses.dexのコード。

form.htmlから復号されたコードが以下のもの。

FLockerが実行されると、端末の発信地域を確認し、カザフスタン、アゼルバイジャン、ブルガリア、ジョージア(グルジア)、ハンガリー、ウクライナ、ロシア、アルメニア、ベラルーシから発信されている場合は活動を終了します。この9カ国以外から発信されている場合は、感染30分後に不正活動を開始するようにプログラムされていて、トレンドマイクロでは「仮想環境(サンドボックス)技術を使った動的解析を回避するための細工である」と分析しています。

感染30分後、FLockerは端末の管理者権限を要求します。ユーザーが要求を拒否すると、FLockerはシステムの更新を偽装した画面を表示します。そしてFLockerはバックグラウンドで実行を継続しながら、遠隔操作用サーバと接続してコマンドを受信。遠隔操作用サーバが「misspelled.apk」という不正アプリ・HTMLファイル・JavaScriptを端末へ送信し、HTMLファイルが不正アプリをインストールしてJavaScriptを使ってユーザーの写真を撮影。撮影した写真は脅迫状のページに表示されます。以下はモバイル端末のFLockerの脅迫状画面。

端末がロックされている間に、遠隔操作用サーバが端末の情報、電話番号、連絡先、現在地情報などを収集します。収集された情報は、ハードコード化されたAES方式で暗号化され、Base64方式でエンコードされます。

トレンドマイクロでは、「ランサムウェアはSMSのスパムメッセージや不正なリンクを経由することが多く、またメールやウェブサイトの閲覧中や、動画や音楽の再生中、メッセージの受信やファイルのダウンロードでも感染することがあります。インターネットを閲覧する際や知らない送信元からのメッセージを受信する際には十分注意しなければなりません」と警告しています。万が一AndroidスマートテレビやTV Boxがランサムウェアに感染した場合は、トレンドマイクロは「端末の製造元に対策方法を問い合わせる」ことを推奨しています。また、コマンドラインツール「Android Debug Bridge(ADB)」を使用してデバッグを実行することにより、不正プログラムを削除することも可能だとしています。

・関連記事

iPhoneを人質にとったハッカーに身代金を要求される人が続出 - GIGAZINE

Mac OS Xに初のデータ暗号化で身代金を要求するランサムウェアが登場 - GIGAZINE

Androidスマホの写真やムービーを暗号化し「人質」にして身代金を要求するマルウェアが発見される - GIGAZINE

自宅住所が書かれたメールをクリックするとPC内のデータがロックされ身代金を要求される、という極悪フィッシング詐欺が登場 - GIGAZINE

病院の全システムがランサムウェア感染で完全にダウン、ハッカーの要求に屈して身代金を払う羽目に - GIGAZINE

ゲームのデータを人質に身代金を要求するマルウェアが発見される - GIGAZINE

身代金要求ランサムウェアの開発者がまさかの暗号化解除キーを公開、攻撃から一転して降参へ - GIGAZINE

身代金を払うことなく「CryptoLocker」に暗号化されたファイルを無料で復元できるネットサービスが登場 - GIGAZINE

・関連コンテンツ