Chrome・Edge・BraveなどWebRTCが有効になっているブラウザがユーザーのローカルIPアドレスを漏らしてしまう脆弱性のテストサイト

ユーザーのウェブブラウザ間でビデオやオーディオ通話をする際のタイムラグを軽減するために使用される「WebRTC」の機能により、ユーザーのローカルIPアドレスが悪意のあるサイトに取得される危険性があることがかねてから報告されています。新たに、IPアドレスの漏えいを体験できるテストサイトが公開されました。

WebRTC Local IP Leak Test 🍌 - github.com/niespodd/webrtc-local-ip-leak

https://niespodd.github.io/webrtc-local-ip-leak/

GitHub - niespodd/webrtc-local-ip-leak: Oh no, stop this. You can see my local IP address 😲! Use `foundation` attribute against CRC32 lookup table to reveal local IP address of a Chrome/Chromium visitor.

https://github.com/niespodd/webrtc-local-ip-leak

2015年にセキュリティ研究者のDaniel Roesler氏が、ウェブサイトがSTUNサーバにリクエストを行い、STUNサーバーがクライアントのIPアドレスとポートを含むPingを送り返す様子をデモンストレーションしました。これにより、ユーザーのローカルおよびパブリックIPアドレスはJavaScriptによってこれらのリクエストから取得することができることが示されました。

この問題は主にWindowsでGoogle ChromeまたはMozilla Firefoxを使用しているユーザーに影響を及ぼしています。Roesler氏は「もし広告主がSTUNサーバにワイルドカードドメインを設定すれば、この種のリクエストをオンライントラッキングに利用できるようになり、さらなる問題の混乱につながり、広告主がユーザーを特定することがさらに容易になります」と警告していました。なお、Chromeなどでは後にmDNSを利用してローカルIPアドレスをUUID.local形式へと変換し、取得されないようにする方法が確立されています。

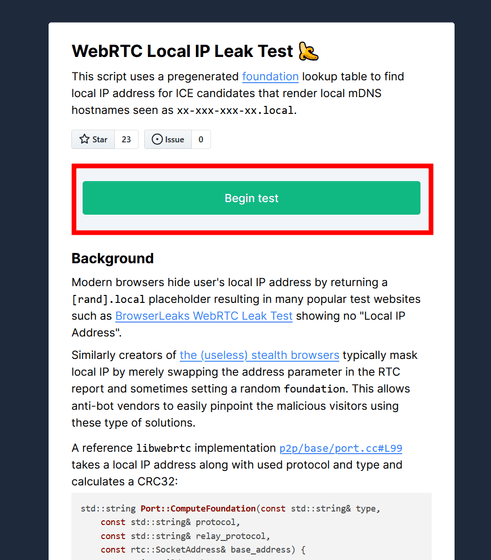

しかし、いまだにこの問題は存在することから、GitHubユーザーのDariusz Niespodziany氏は、WebRTCの参考パラメータからローカルIPアドレスを表示するデモページを作成し公開しています。そのページが以下。このスクリプトは、事前に生成されたルックアップテーブルを使用して、「xx-xxx-xxx-xx.local」として表示されるローカルmDNSホストネームをレンダリングする、ICE CandidateのローカルIPアドレスを見つけることが可能。「Begin test」をクリックするとテストを実行し、ローカルIPアドレスを確認することができます。

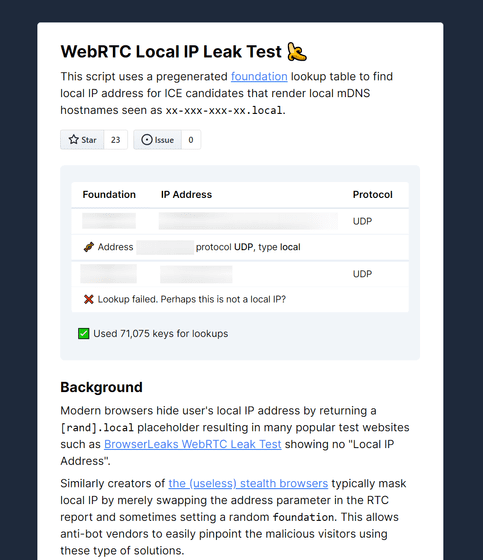

これにより、IPアドレスやプロトコルなどが表示されます。

・関連記事

VPNでもWebRTC経由でIPアドレスが漏洩するとセキュリティ専門家が警告、漏洩の危険があるVPNも公開 - GIGAZINE

WebRTCの標準規格入りを標準化団体のW3CとIETFが宣言 - GIGAZINE

無料でファイルサイズ制限なしにWebRTCでブラウザからファイルをP2Pで直接安全に転送できる「Bitf.ly」 - GIGAZINE

Google Chromeではユーザーが気づかぬうちにマイクとカメラで録画されている可能性がある - GIGAZINE

・関連コンテンツ