Apple端末のセキュリティを担う「Secure Enclave」チップにパッチ修復不可能な脆弱性が見つかる

Appleのセキュリティプロセッサ「Secure Enclave」は、iPhoneやiPad、Macといった端末の機密データを暗号化して保護する役割を担っています。このSecure Enclaveにパッチ修復が不可能な脆弱性が存在することが明らかになりました。

New ‘unpatchable’ exploit allegedly found on Apple’s Secure Enclave chip, here’s what it could mean - 9to5Mac

https://9to5mac.com/2020/08/01/new-unpatchable-exploit-allegedly-found-on-apples-secure-enclave-chip-heres-what-it-could-mean/

セキュリティプロセッサの「Secure Enclave」は、ほぼすべてのApple端末に組み込まれています。iPhone・iPad・Mac・Apple Watchといった端末の中にあるデータはランダムな秘密鍵で暗号化されており、これらのデータにアクセスするためにSecure Enclaveが使用されます。なお、Apple端末のデータの暗号化に用いられる秘密鍵はデバイスごとに固有のものであり、iCloudと同期されることもありません。

Secure Enclaveの役割はファイルの暗号化だけでなく、パスワードやApple Payで使用されるクレジットカード、Touch IDやFace IDなどの生体認証を有効にするためのキーなどの保存も担当します。そのため、ハッカーがパスワードなしでAppleデバイス内の個人データにアクセスすることは困難です。

Secure Enclaveはデバイスに組み込まれていますが、システムの他の部分とは完全に独立して動作するように設計されています。例えばあるアプリが生体認証を用いてロックを解除するようになっている場合、アプリ側は生体認証に関するデータを復号するリクエストをSecure Enclaveに送信するようになっており、実際にデータを復号するための秘密鍵にアクセスしているわけではありません。

また、システムの内部ファイルへの完全なアクセス権を持つJailbreak(脱獄)したiPhoneなどであっても、Secure Enclaveによって管理されているデータへのアクセスは不可能です。

Secure Enclaveを搭載しているApple端末は以下の通り。

・iPhone 5s以降のすべてのiPhone

・iPad(第5世代)以降のすべてのiPad

・iPad Air(第1世代)以降のすべてのiPad Air

・iPad mini 2以降のすべてのiPad mini

・すべてのiPad Pro

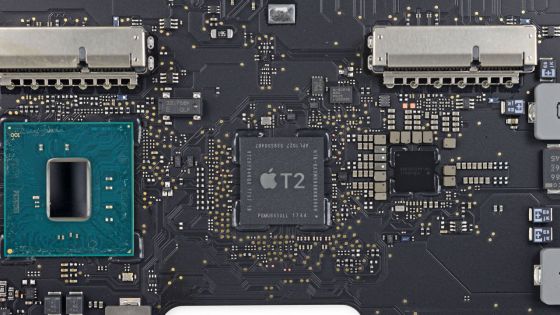

・T1またはT2チップを搭載したすべてのMac

・Apple TV(第4世代)以降のすべてのApple TV

・Apple Watch Series 1以降のすべてのApple Watch

・HomePod

そのSecure Enclaveに新しく「パッチを適用できない脆弱性」が発見されました。Secure Enclaveの脆弱性が明らかになったのはこれが初めてではなく、2017年にもハッカーグループがSecure Enclaveのファームウェアを復号することで、コンポーネントの動作を分析しました。ただし、当時の脆弱性ではApple端末の秘密鍵にアクセスすることはできなかったため、ユーザーに潜在的なリスクが発生することはありませんでした。

一方で、今回発見された脆弱性はパッチ修復することが不可能なハードウェア上の不具合であるため、既存のSecure Enclave搭載端末すべてに影響を与えるものであり、Apple端末で行われている暗号化を破る可能性もあるとのこと。脆弱性を発見したのは中国人ハッカーグループです。

The Team Pangu has found an “unpatchable” vulnerability on the Secure Enclave Processor (SEP) chip in iPhones. https://t.co/9oJYu3k8M4

— Jin Wook Kim (@wugeej)

なお、この脆弱性を使ってどのようなことが可能になるのかについての詳細は記事作成時点では明らかになっていませんが、Secure Enclaveへの完全なアクセス権を得るということであれば、パスワードやクレジットカード情報への完全なアクセス権を得るということを意味します。

今回発見された脆弱性はハードウェア上の不具合であるため、これを利用するにはアタッカーが攻撃対象となる端末に直接アクセスする必要があり、遠隔攻撃により端末がハッキングされるという可能性は低いことに注意してくださいとApple関連メディアの9to5Macは記しています。

・関連記事

T2チップを搭載するMacBookは「史上最強」のマイク盗聴防止機構を備えることが判明 - GIGAZINE

T2チップのせいでApple以外の業者はMacを修理できなくなる - GIGAZINE

Appleの脆弱性報奨金プログラムへ送られた脆弱性が半年間も未修正であると判明、発見者は「失望した」としてゼロデイ脆弱性を公開 - GIGAZINE

Appleの新セキュリティ機能が「ウェブの中央集権化を進める」「Appleはウェブのがんだ」とネットで大激論、その理由とは? - GIGAZINE

・関連コンテンツ