オンライン会議ツールのZoomに「攻撃者がわずか数分で非公開の会議にアクセスできる脆弱性」があったとの報告

新型コロナウイルス感染症(COVID-19)のパンデミックに伴い、オンラインビデオ会議ツールのZoomは大きな注目を浴びましたが、その一方でZoomには多くのセキュリティ上の問題があることも指摘されています。2020年7月29日、検索エンジン最適化(SEO)用プラットフォームを運営するSearchPilotで製品ヴァイス・プレジデントを務めるトム・アンソニー氏が、「Zoomには悪意のある人物がパスワードを総当たりで試し、わずか数分で非公開のZoomミーティングにアクセスできる脆弱性があった」と報告しました。

Zoom Security Exploit - Cracking private meeting passwords - Tom Anthony

https://www.tomanthony.co.uk/blog/zoom-security-exploit-crack-private-meeting-passwords/

Zoom bug allowed attackers to crack private meeting passwords

https://www.bleepingcomputer.com/news/security/zoom-bug-allowed-attackers-to-crack-private-meeting-passwords/

2020年3月31日、イギリスのボリス・ジョンソン首相がZoomを使用した閣議を行っていることをTwitterで報告しました。このツイートに添付された画像には固有のミーティングIDが映っていたため、「多くの人が閣議に参加しようと押しかけるのでは」との指摘も上がっていました。しかし、Zoomはデフォルトでパスワードによる保護を行っており、ミーティングIDがわかっても閣議に参加することは困難だとされていました。

This morning I chaired the first ever digital Cabinet.

— Boris Johnson #StayAlert (@BorisJohnson)

Our message to the public is: stay at home, protect the NHS, save lives. #StayHomeSaveLives pic.twitter.com/pgeRc3FHIp

アンソニー氏もプライベートなZoomミーティングのパスワードをどうにかして突破できないかと試みた人物の1人だったそうで、しばらくZoomのWebクライアントに関する調査を行いました。その結果、悪意のある人物がデフォルトで設定されている可能性があるパスワードを総当たりで試行し、非公開のミーティングに侵入できる脆弱性があると判明したとのこと。

Zoomのプライベートなミーティングへの侵入方法をアンソニー氏が調査した2020年3月の時点では、Zoomのミーティングで設定されるデフォルトのパスワードは6ケタの数字となっており、パスワードの候補は最大で100万個に絞られていたそうです。攻撃者がパスワードを総当たりで試して非公開のミーティングに侵入する可能性があるため、アンソニー氏はミーティングのログインフローに問題がないかどうかをチェックすることにしました。

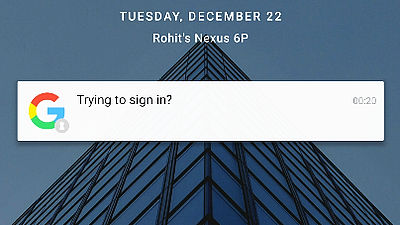

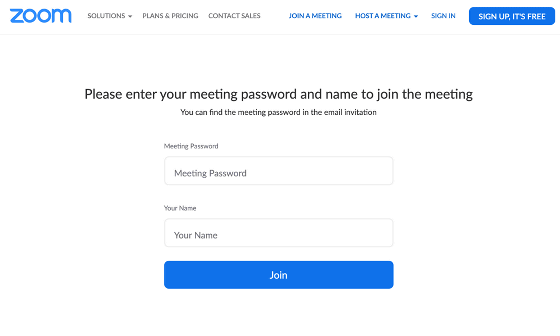

ターゲットとなるミーティングIDが判明している場合、「https://zoom.us/wc/join/ミーティングID」のリンクからログインフォームにアクセスできます。アンソニー氏が調査を行った時点のログインフォームでは、ミーティングのパスワードと名前を入力すればミーティングに参加可能でした。

このログインフローの裏側で、Zoomはログインしようとするユーザーがプライバシー規約に同意したかどうかを識別するステップを踏んでいました。ところが、ステップ中に送信されるクロスサイトリクエストフォージェリ(CSRF)対策のヘッダーを送信しないようにした場合、プライバシー規約に同意していないユーザーでもログイン試行が可能になったとのこと。

さらに問題だったのは、ログインフローにおけるパスワードの試行回数に制限がなかったことです。悪意のある人物がCSRF対策を突破した場合、複数のマシンを並列で使用して候補となる100万個のパスワードを総当たりで試し、わずか数分でプライベートなZoomミーティングにアクセスできるようになっていたとアンソニー氏は述べています。

アンソニー氏は4月1日にこの問題についてZoomへ報告したそうで、4月2日には問題を修正するためにZoomのWebクライアントが一時停止されたとのこと。この際、多くのインターネットユーザーが「ZoomのWebクライアントにアクセスすると、403 Forbiddenエラーが出てしまう」と報告しており、これに対してZoomは「Webクライアントをメンテナンスモードにしています」との声明を出していました。

Zoomはこの修正期間のうちに、Webクライアントからミーティングに参加する際にもユーザーがログインすることを要求し、デフォルトのパスワードを数字以外も含めたより長いものにする変更を実施。また、パスワードの試行回数にも制限を設けたそうで、2020年4月9日以降はこの脆弱性を用いた不正なログインができなくなっているとのことです。

・関連記事

セキュリティ&プライバシー関連の問題が相次ぐオンラインビデオ会議アプリの「Zoom」 - GIGAZINE

オンラインビデオ会議アプリ「Zoom」の暗号化キーの一部が「中国のサーバー」から発行されていると判明、「待機室」機能にも脆弱性アリ - GIGAZINE

Zoomが暗号化技術のスタートアップKeybaseを買収、エンドツーエンド暗号化によりセキュリティが向上か - GIGAZINE

オンライン会議ツール「Zoom」のエンドツーエンド暗号化は無料ユーザー向けにも提供される - GIGAZINE

問題続出のオンラインビデオ会議ツール「Zoom」が抱える「パスワード問題」と「OSの資格情報を盗まれる脆弱性」が新たに指摘される - GIGAZINE

50万人分以上の「Zoom」アカウントが闇市場で売買されたと判明、価格は1アカウント1円未満で無料配布されるケースも - GIGAZINE

ZoomやMicrosoft Teamsなどビデオ会議ツールの安全性をまとめたレポートをNSAが発表 - GIGAZINE

・関連コンテンツ