Googleアカウントの2段階認証を無効化するときに2段階認証を突破する必要がないという指摘

アカウントなどにアクセスするため、通常のパスワードに加えてアカウントと紐付いたデバイスやメールアドレスに送信された認証コードなどを用いる「2段階認証」は、セキュリティを高めるために重要なシステムです。しかし、「本人のミスやシステムの仕様がかみ合った結果、Googleアカウントのパスワードマネージャーの2段階認証が、ハッカーによって2段階認証に引っかからずに解除されてしまった」という事例について、ソフトウェア開発者のAmos氏が解説しています。

Beware the Google Password Manager - fasterthanli.me

https://fasterthanli.me/articles/beware-the-google-password-manager

Disabling Google 2FA Doesn't Need 2FA

https://www.infoq.com/news/2020/07/google-password-2fa-woes/

ハッカーによってGoogleのパスワードマネージャーの2段階認証を無効化されてしまった当人であるAmos氏は、今回の失敗の責任はほぼ自分にあると認めています。Amos氏は開発に携わるソフトウェアのビルドを実行するため、macOSを使う必要がありましたが、Amos氏自身はmacOSを実行できるデバイスを持っていませんでした。そこでAmos氏は、Apple製デバイスがなくてもmacOSが使用できる、クラウドOSマシンを借りてビルドを実行したそうです。

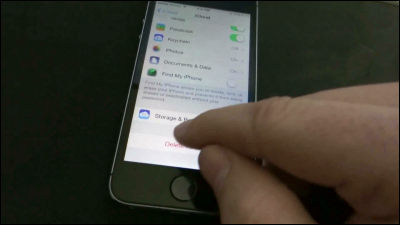

Amos氏が使用したのは、ユーザーがリモートで仮想デスクトップにアクセスできるNoMachineというサービスでした。NoMachineを利用してmacOSの仮想デスクトップを操作したAmos氏は、SafariからGoogleアカウントにログインした上に、うっかりSafariにログイン情報を保存させてしまったとのこと。Amos氏はこの行為を「バカげたこと」「やるべきではなかった」と反省しており、自身のミスだったことを認めています。

そして運の悪いことに、攻撃先を探してポートスキャンを行っていたハッカーが、Amos氏が利用していたNoMachineのデフォルトポートであるTCP Port 4000を発見。ブルートフォース攻撃を仕掛けたのか、あるいはローカルユーザーパスワードを推測したのかは不明ですが、何らかの方法でAmos氏が使用していたNoMachineの仮想macOSデスクトップに侵入しました。

Amos氏が事件発覚後にハッカーの行動を再構築したところ、ハッカーはNoMachineの仮想デスクトップに侵入した後、先ほどまでGoogleのセッションが行われていたことに気づき、Gmailにログインしようとしたそうです。Gmailは「有効期限切れのセッション」であったため、Googleは「パスワードの再入力」を要求したそうですが、そこでSafariに保存されていたパスワードが自動入力されてしまいました。

もちろん、Amos氏は自身のGoogleアカウントには2段階認証を設定していたため、新たなデバイスでアカウントへのログインを試みれば2段階認証が要求され、不正なログインが防止されるはずでした。しかし今回の場合、ハッカーが使ったのは「Amos氏が自身のGoogleアカウントにログインしたのと同じ」NoMachineの仮想デスクトップだったため、不審なデバイスとみなされずに2段階認証が行われることはなかったとのこと。

ハッカーはAmos氏のGoogleアカウントにログインして、アカウントに保存されていた「Chromeからログインしたウェブサイトのパスワード」にアクセスしました。幸いにもAmos氏は、基本的に別のパスワードマネージャーを使用しており、Googleのパスワードマネージャーに保存されていたパスワードはそれほど重要でないウェブサイトのものばかりでした。そのため、今回の攻撃による金銭的な被害はそれほどなかったそうですが、問題はこれだけではなかったとAmos氏は述べています。

Amos氏がハッキングに気がついたのは、「ブエノスアイレスのIPアドレスからログインの試行があった」とスマートフォンに通知が入り、2段階認証を要求されたことがきっかけでした。ハッカーがうっかりミスをしたのか、普段と違う場所からログインしようとしたため、Googleが不審なログインを検出してブロックしたとのこと。

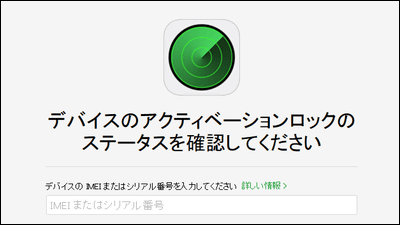

この一件でAmos氏はハッカーの攻撃にさらされていたことに気づきましたが、その後にAmos氏がGoogleのアカウント設定を見たところ、Googleアカウントの2段階認証が無効にされていることを発見。自身のアカウント設定を見るまで、Amos氏はGoogleアカウントの2段階認証がオフになっていたことに気づかなかったとのこと。Amos氏は、「何も通知が届いていませんでした!メールも電話もありませんでした。最悪なことに、2段階認証を無効にするために、ハッカーは私の2段階認証の資格情報を必要としなかったのです」と述べています。

Googleアカウントにログインしていれば、「セキュリティ」内の項目を選択し、ポップアップウィンドウを確認するだけで2段階認証を無効にできます。そのため、今回のように「設定していた2段階認証をくぐり抜け、第三者がGoogleアカウントにログインできてしまう特殊な状況」が発生した場合、2段階認証を突破せずに2段階認証そのものを無効化されてしまうとのこと。

ハッカーがGoogleアカウントにログインできてしまったのは自身の落ち度だったとAmos氏は認めていますが、「2段階認証を無効にするために2段階認証が必要ない」という点については、Googleの仕様に問題があると指摘。できればサードパーティのパスワードマネージャーを利用するか、Googleアカウントのパスワードとは別にパスフレーズを設定することをAmos氏は推奨しました。

・関連記事

Google・Facebook・Yahoo!などの2段階認証を突破する方法が判明 - GIGAZINE

GmailやYahoo!メールの2段階認証を無効化するフィッシング詐欺が横行している - GIGAZINE

パスワード認証に取って代わる2段階認証とその未来とは? - GIGAZINE

Twitterでついに電話番号不要で2要素認証を行うことが可能に - GIGAZINE

Googleの安全な2段階認証を構築し不正アクセスを防ぐ物理キー「Titan セキュリティ キー」使用レビュー - GIGAZINE

Googleの安全な2段階認証を構築し不正アクセスを防ぐ物理キー「Titan セキュリティ キー」が日本で登場 - GIGAZINE

Googleの2段階認証を構築する「Titan セキュリティ キー」にUSB Type-Cタイプが登場 - GIGAZINE

・関連コンテンツ