中国軍がSupermicro製マザーボードにスパイ・チップを製造段階で仕込んだという仰天報道がもたらしたものとは?

「AppleやAmazonが利用していたSupermicro製のマザーボードが、製造工程でデータを盗み出すスパイハードウェアを中国に仕込まれていた」という衝撃的な情報をBloombergが報じると、Apple・Amazon・Supermicroの当事者が一斉に「事実ではない」と完全否定の声明を出しました。はたしてサーバー用のマザーボードに製造工程でスパイハードウェアを仕込むというサイバー攻撃が可能かどうかについて、ケンブリッジ大学コンピューターサイエンス学科のセオドア・マーケトス博士が考察しています。

Making sense of the Supermicro motherboard attack | Light Blue Touchpaper

https://www.lightbluetouchpaper.org/2018/10/05/making-sense-of-the-supermicro-motherboard-attack/

マーケトス博士によると、今回のSupermicro製マザーボードをめぐる「トロイの木馬」的なハードウェアが仕込まれたという疑惑については、Bloomberg記事に詳しい技術的内容が乏しいこともあって、そもそも技術的に可能なのかという点からも明らかではないとのこと。ただし、「ベースボード管理コントローラー(BMC)」が問題となっているのはBloombergが公開したアニメーションGIFの写真から確実だとマーケトス博士は考えており、これは他の多くの専門家の見立てと同様です。

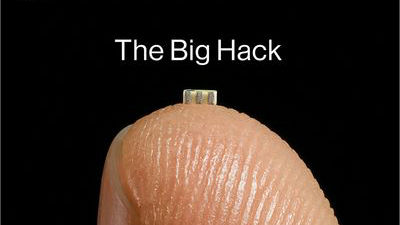

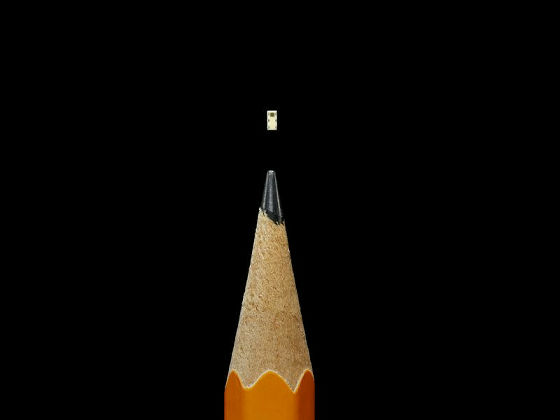

問題のチップは1mm×2mmでセラミック筐体の中に6ピンタイプのシリコンチップが含まれているもので、一般的なコンデンサやパッシブコンポーネントで使われるタイプだとのこと。

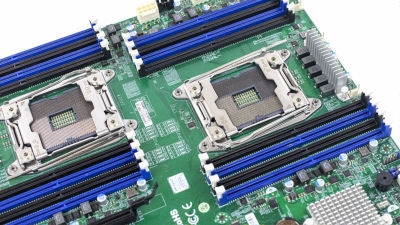

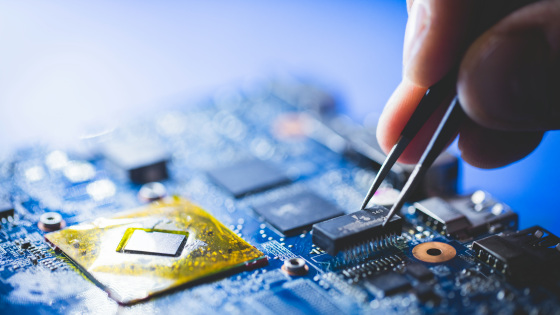

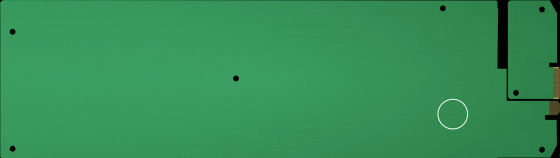

画像から分析すると、Supermicroの「B1DRi(MBI-6128R-T2)」にスパイチップが埋め込まれた場所は、BMCチップとBMCのファームウェアが保存されているSPIフラッシュチップの間の領域です。マーケトス博士によると、SPIは一般的なフォーマットを用いたフラッシュメモリで、信号線を4本しか使わない比較的シンプルかつ遅いインターフェースだとのこと。より高速動作が可能で信号線を6本使うクアッドSPI(QSPI)もB1DRiに搭載されていますが、スパイチップが仕込まれたと考えられるのは単なるSPIチップのスペースです。

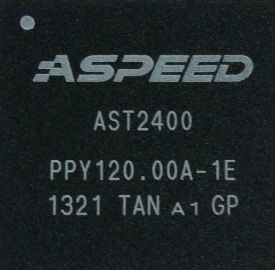

MBI-6128R-T2サーバのマニュアルによると、問題のマザーボードのBMCには「AST2400」が採用されていたことが分かります。このBMCのOSを格納するのがSPIフラッシュチップです。AST2400は2000年代半ばから携帯電話で広く採用されていたARMチップで、そのファームウェアはSPIを介して導入されるとのこと。

マーケトス博士がSupermicroのウェブサイトからB1DRi用のBMCファームウェアをダウンロードして解析したところLinuxで動いており、PCI-ExpressやUSBなどをサポートしていることがわかりました。また、独自のLinuxを起動するためにAST2400はU-Bootブートローダーを使っており、TFTPもしくはNFSを使ったネットワーク経由で起動するオプションも備えていることもわかったとのこと。

BMCのOSを利用することでメインシステムのOSを改ざんすることは可能で、起動時にPCIオプションROMを介して悪質なコードを挿入する方法などが知られています。もっとも、このような脆弱性はすでに対策済みだとのこと。他方で別のBMCハッキングでは、マシンが起動するとメインメモリを読み書きするという単純な方法があるとのこと。BMCには基本的なグラフィックカードを装着するためのPCI-Expressインターコネクトがあるので、潜在的にシステムメモリの大部分にアクセスすることができ、BMCはネットワークにアクセスすることもできるので、理論上はサーバーに保存されたデータを盗み出すことは可能だとマーケトス博士は述べています。

そこで、「BMCファームウェアがどれくらいうまく保護されているか?」ということが決定的な問題になってくるとのこと。問題のBMCファームウェアは生のARMコードが含まれており、サイズは32MiBです。32MiBはSBIフラッシュチップには一般的なサイズですが、ファームウェアイメージはSBIフラッシュに別の工程を加えることなく直接書き込まれていることを示唆しています。加えて、AST2400をサポートするオープンソースプロジェクト「OpenBMC」を使ってAST2400にOpenBMCをインストールするのにコードの署名や検証作業は求められていないこともマーケトス博士は確かめています。

結局、今回の「Supermicroマザーボードへのスパイチップインジェクション」事件では、確認できる「事実」はほとんどなく、多くの「仮定」があるだけです。しかし、「マザーボード製造時にスパイチップが挿入され、ボード設計とコンポーネントのインストールプロセスを変更することに成功したとすれば、フラッシュメモリとBMCコントローラーの間のSPIラインを傍受することは可能で、スパイチップが高度に洗練化されていなくても、ネットワークを通じてファームウェアを持ち込む」という想定は、決して不可能なことではないとマーケトス博士は考えています。

いずれにせよ、「実際にスパイチップを忍び込ませてデータ流出を狙うサイバー攻撃が行われたのか?」については明らかではありませんが、少なくともBloombergが報じたスパイチップのインジェクション事件は、人々の関心を集める「sniff test(嗅覚試験)」をパスしたことは確実で、「自分たちが利用しているシステムは想像以上に複雑であり、その複雑性には驚くべき脆弱性が潜む可能性がある」という事実を一般に知らしめたのは間違いないだろうとマーケトス博士は考えています。

・関連記事

Apple&Amazonサーバーが中国人民解放軍の実働部隊にデータを盗むチップを仕込まれたとBloombergが報道、Apple・Amazonは完全否定 - GIGAZINE

「悪魔のように賢い」とGoogleのエンジニアが舌を巻く「悪意あるハードウェア」が登場 - GIGAZINE

Lenovo幹部が「中国ではバックドアを仕込んでるけど他の国ではやってない」ことを示唆 - GIGAZINE

ネットから隔離されたPCのデータを「電線」から盗み出す方法が登場 - GIGAZINE

PCの電位変化から暗号化データを復号する新手のハッキング手法が登場 - GIGAZINE

1万台ものルーターを勝手にハックしてセキュリティを高めたハッカーの正体と目的が判明 - GIGAZINE

Intel製チップの製造段階における「マニュファクチャリング・モード」がMacBookの脆弱性を引き起こした可能性 - GIGAZINE

・関連コンテンツ