ロシアのサイバー攻撃集団Sandwormをセキュリティ企業のMandiantが広域の脅威である「APT44」に認定

ロシア政府が運用しているというサイバー攻撃集団「Sandworm」を、Google傘下のセキュリティ企業であるMandiantが「高度で持続的な脅威」を指す「APT」に分類し、「APT44」の名前を与えたことを明らかにしました。

Unearthing APT44: Russia’s Notorious Cyber Sabotage Unit Sandworm | Google Cloud Blog

https://cloud.google.com/blog/topics/threat-intelligence/apt44-unearthing-sandworm/

APT44: Unearthing Sandworm

(PDFファイル)https://services.google.com/fh/files/misc/apt44-unearthing-sandworm.pdf

「APT」はAdvanced(高度)・Persistent(持続的)・Threat(脅威)の頭文字を取ったもので、高度な攻撃手法を用いて、標的に対して数カ月から数年という長期間にわたって行う攻撃、およびその攻撃を行うグループを指します。

Sandwormは2022年2月のロシアによるウクライナ侵攻で、侵攻を支援するようなサイバー攻撃を行っていますが、それ以前からウクライナなどに対してサイバー攻撃を仕掛けていたことがわかっています。

ウクライナの大停電を引き起こしたマルウェア「CrashOverRide」は電力網を混乱させる潜在的危険性を持ち世界中で障害を起こす可能性がある - GIGAZINE

その振る舞いにより、以前から「APTグループ」として報じられることがありましたが、今回、MandiantはSandwormを正式に「APT44」に認定しました。

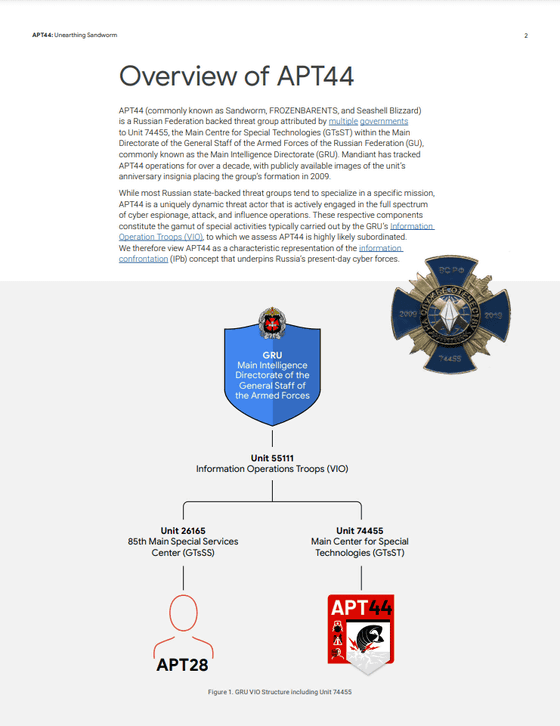

Mandiantの発表したレポートによると、APT44はロシア情報総局(GRU)として知られる連邦参謀本部の下部組織で、情報作戦部隊の一部を構成しているとみられます。この部隊にはAPT28も含まれています。部隊の記章から、APT44の創設は2009年だとみられています。

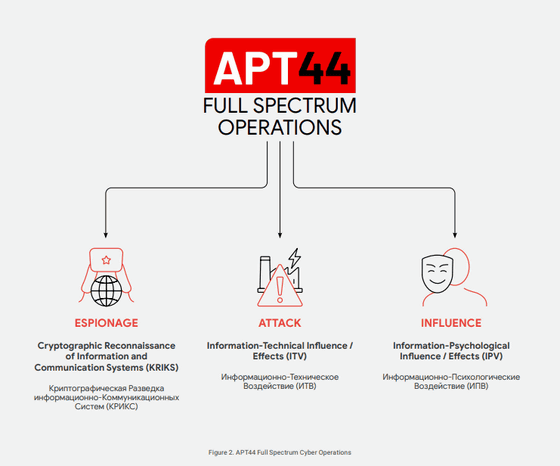

APT44の活動は大きく「ESPIONAGE(スパイ活動)」「ATTACK(攻撃)」「INFLUENCE(影響)」の3つ。

主にロシアの国益や野心を反映した活動を行っており、ウクライナ侵攻に合わせてウクライナへのサイバー攻撃を行っていますが、ほかに北米や南米、ヨーロッパ、中東、中央アジアなどでのスパイ活動の継続が確認されています。

Mandiantによれば、これまでの活動実績から、APT44はロシア政府首脳部から「利便性の高い駒」と認識されている可能性が高いとのこと。

なお、2024年に入ってからロシアのサイバー軍が、テキサス州の複数の町の給水システムや、ポーランドの村落の下水制御システムを乗っ取ったことを報告しており、フランスでは水力発電所の水位を制御できる状態にあるとの情報もありますが、これらの攻撃がAPT44によるものかどうかMandiantでは確認が取れていないそうです。

Hackers behind water cyberattacks in U.S., France, Poland have ties to Russian military: report

https://www.axios.com/2024/04/17/russia-us-water-system-hacks-sandworm

・関連記事

ロシア政府系ハッカー集団「ファンシーベア」が未発見のLinuxマルウェアツール「Drovorub」で国家安全保障を脅かしているとFBI・NSAが警告 - GIGAZINE

Googleが「ロシアや中国政府が支援するハッカー集団がWinRARのゼロデイ脆弱性を悪用して攻撃を行っている」と指摘 - GIGAZINE

ウクライナの報道機関などを標的にしたロシアのハッカー集団によるサイバー攻撃をMicrosoftが妨害 - GIGAZINE

中国政府系ハッカー集団「APT41」が少なくともアメリカ6州の政府系ネットワークを攻略していたという報告、Log4Shellなどの脆弱性を突き - GIGAZINE

中国政府の支援を受けたサイバー攻撃グループ「カマロドラゴン」がルーターにバックドアを設けネットワーク侵害を行っている - GIGAZINE

「ロシア情報局のハッカーグループがサイバー攻撃を仕掛けてきている」とアメリカ国家安全保障局が公式に警告 - GIGAZINE

・関連コンテンツ