中央銀行や国営通信、チェルノブイリ原発をシステムダウンさせたマルウェア「NotPetya(GoldenEye)」が世界レベルで大流行

2017年5月に「WannaCry」と呼ばれるマルウェアが世界的に大流行し、医療機関や自動車製造ラインなどをダウンさせるという大被害をもたらしました。そのWannaCryの大流行から約1カ月後に新たなマルウェア「NotPetya」が登場。政府機関や電力会社などを機能不全に追い込むなど、大きな影響力と高い感染力を見せつけながら、現在進行形で世界中を侵食中です。

New ransomware outbreak – Kaspersky Lab official blog

https://blog.kaspersky.com/new-ransomware-epidemics/17314/

A new ransomware attack is infecting airlines, banks, and utilities across Europe - The Verge

https://www.theverge.com/2017/6/27/15879480/petrwrap-virus-ukraine-ransomware-attack-europe-wannacry

Another Massive Ransomware Outbreak Is Going Global Fast

https://www.forbes.com/sites/thomasbrewster/2017/06/27/ransomware-spreads-rapidly-hitting-power-companies-banks-airlines-metro/

Hacker Behind Massive Ransomware Outbreak Can't Get Emails from Victims Who Paid - Motherboard

https://motherboard.vice.com/en_us/article/new8xw/hacker-behind-massive-ransomware-outbreak-cant-get-emails-from-victims-who-paid

新たに猛威を振るっているランサムウェアは、当初、Kaspersky Labの分析によって「ランサムウェア『Petya』の亜種である」と伝えられていました。しかし、その後のKaspersky LabやAvastなどの解析によって、Petyaのコードを借りたまったく新しいランサムウェアであることが判明。その結果、Petyaではない新種ということで「NotPetya」という通称名が与えられています。なお、セキュリティ企業のBitdefenderはNotPetyaに「GoldenEye」という名前を付けています。

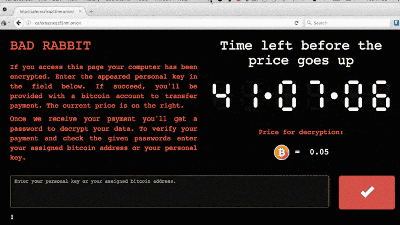

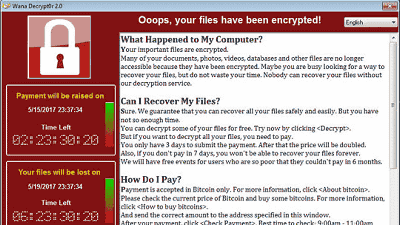

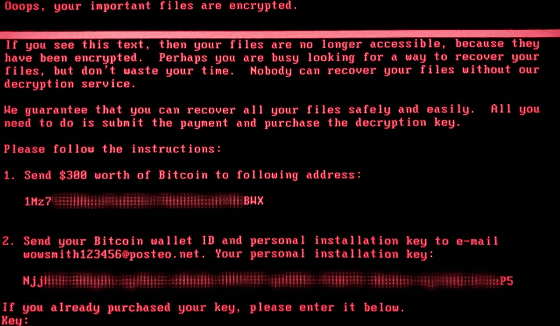

NotPetyaはWannaCryと同様に、システムに感染するとデータ全体を暗号化し、暗号を解除して欲しければ300ドル(約3万3000円)相当の仮想通貨Bitcoin(ビットコイン)を振り込めという表示を出します。そして、送金完了後に入金したビットコインウォレットIDとキーをメールで送信するように要求します。

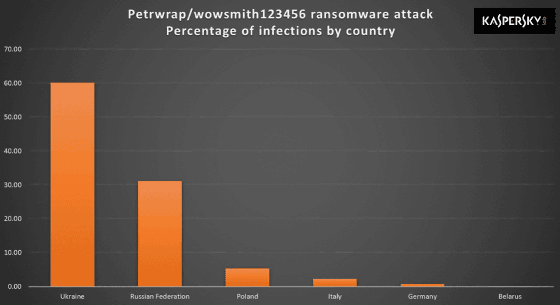

NotPetyaはヨーロッパを中心に感染が広がっており、最も被害が深刻なのがウクライナ。中央銀行や国営通信社、地下鉄、空港、POS端末、ATMなどに加えて、チェルノブイリ原子力発電所のシステムにも感染。原子力発電所の放射線モニタリングシステムが手動作業に切り替えられるという事態に陥っています。

なお、ウクライナ政府は国民に冷静な対応を求めており、何事にも動じないアニメキャラクターのムービーを添付した上で、「パニックになる必要はありません。政府はこの問題解決に最大限の努力で対処しています」と公式広報Twitterでツイートしています。

Some of our gov agencies, private firms were hit by a virus. No need to panic, we’re putting utmost efforts to tackle the issue pic.twitter.com/RsDnwZD5Oj

— Ukraine / Україна (@Ukraine)

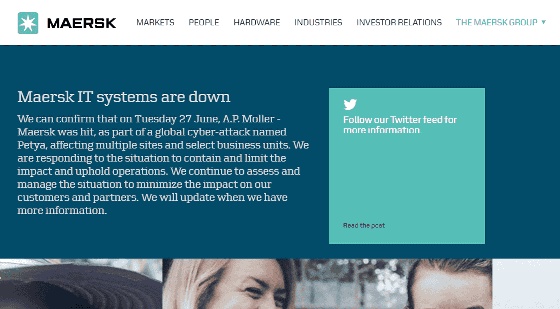

ウクライナ以外にもデンマークの海運会社Maerskやロシアの石油企業Rosnoft、イギリスの広告会社WPPなどがNotPetyaの被害を受けていることを明らかにしています。

世界で広がるNotPetyaの様子はCNETのムービーで確認できます。

Nasty Petya ransomware spreading fast (CNET News) - YouTube

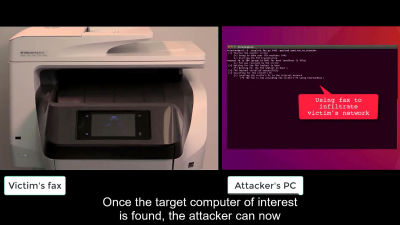

セキュリティ研究者の分析により、NotPetyaではWannaCryで悪用された攻撃「EternalBlue」が活用されていると考えられています。このEternalBlueという脆弱性攻撃はアメリカの政府機関NSAが開発したとされるツールで、WindowsのSMBv1サーバが特定のリクエストを処理するときのセキュリティ上の欠陥を悪用することで、ターゲットのPCで任意のコードを実行します。

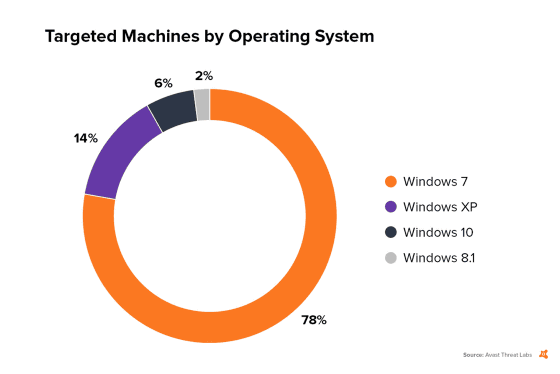

すでにEternalBlue自体はMicrosoftが緊急リリースしたセキュリティパッチで修正されていますが、依然として脆弱性がふさがれていないシステムの存在により、被害は拡大し続けています。Avastの調査ではNotPetyaのターゲットとなったOSは、Windows 7が78%、Windows XPが14%、Windows 10が6%、Windows 8.1が2%だとのこと。

なお、NotPetyaの感染スピードは驚異的なレベルであることも報告されています。このため、一旦システムに侵入するとローカルネットワーク内で急速に広まる仕組みを持つ可能性が指摘されています。

Spreads SUPER fast - saw org 5K systems hit in under 10 minutes.

— Dave Kennedy (ReL1K) (@HackingDave)

Restarts computer with ransom message (MBR).

Avastは2017年第3週の時点でEternalBlueの脆弱性が放置されたままのPCが世界に少なくとも3800万台存在していることを確認しており、今後も被害はさらに拡大する可能性があります。

なお、NotPetyaの背後にいると見られる攻撃者のメールアカウントを、ドイツのPostoがブロックしました。このため、「身代金」のビットコインを送金したとしても、攻撃者に暗号解除要求メールが届かないため、もはや暗号化が解除されることはないという状況になっていると報じられています。

・関連記事

ファイル暗号化・身代金要求の「WannaCry」が世界的大流行でWindows XPにまで緊急パッチが配布される異常事態に突入、現状&対応策まとめ - GIGAZINE

20万人以上が感染したランサムウェア「WannaCry」は身代金として約300万円をゲットしていることが明らかに - GIGAZINE

ランサムウェアからWindows PCを守る10の方法 - GIGAZINE

Windows XPでランサムウェア「WannaCry」の被害が少なかった一因は「ブルースクリーン・オブ・デス」 - GIGAZINE

・関連コンテンツ