Wi-Fiルーターのファームを書き替えてハッキングツールにするCIAの知られざる手法「Cherry Blossom」がWikileaksの文書から明るみに

市販されている何の変哲もないWi-Fiルーターのファームウェアが知らぬ間に書き替えられ、ネットの閲覧状況を丸ごと傍受される……そんな驚くべきハッキングシステム「Cherry Blossom」をアメリカのCIA(中央情報局)が開発・使用していたことがWikileaksが公開した機密文書から明らかになっています。

Wikileaks Unveils 'Cherry Blossom' — Wireless Hacking System Used by CIA

https://thehackernews.com/2017/06/cia-wireless-router-hacking-tool.html

The CIA has lots of ways to hack your router - The Verge

https://www.theverge.com/2017/6/15/15812216/cherryblossom-cia-router-hack-surveillance-dlink-linksys-belkin

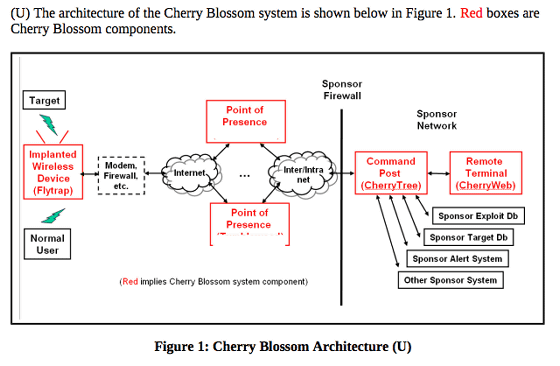

Wikileaksが公開した文書によると、Cherry BlossomはCIAが開発したツールで、調査対象となる人物の行動を監視するために運用されたものとのこと。ルーターのファームウェアを書き替えてしまうことで、ルーターを経由する通信の内容を丸ごと傍受することを可能にし、場合によってはサイトへのアクセスを意図的に別のサイトにリダイレクトすることすら可能にします。

その概要が、運用マニュアルの中で示されています。赤色の部分がCherry Blossomのツールが関わっている部分で、Cherry Blossomはファイアウォールで守られた場所から調査対象者のWi-Fiルーターにアクセスし、監視を可能にする改変を行うことでデータの抜き取りを可能にしている模様。

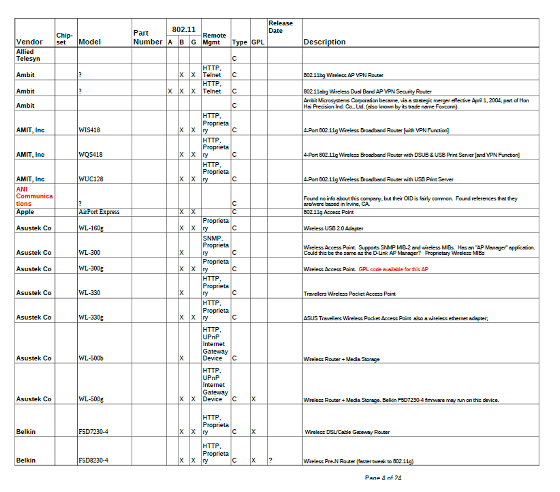

マニュアルによると、Cherry Blossomには複数のバージョンが存在しており、それぞれ特定のメーカーやブランドのモデルに対応した内容になっているとのこと。(PDF)Wi-Fi機器一覧の文書によると、ASUSやApple、Berkinといった日本でも耳になじみのあるブランドのモデルが含まれています。

運用方法についてマニュアルには、「典型的な運用の場合、調査対象者のワイヤレスデバイスにClaymore toolもしくはサプライチェーンでの操作によってCherry Blossomファームウェアを組み込む」と書かれています。つまり、Cherry Blossomを組み込むためには「Claymore tool」と呼ばれるツールを用いる方法と「サプライチェーンでの操作」の2つの方法が存在していることを示しています。マニュアルにはClaymore toolが何であるかの記載は存在しないようですが、「サプライチェーンでの操作」が気になるところ。サプライチェーン、つまり、製品を出荷する工場からエンドユーザーに至る道のりのどこかで操作が行われる、というふうに理解することもでき、流通経路のどこかに「協力者」が存在していることをうかがわせる内容でもあります。

公開された文書からは、Cherry Blossomが実際にどの程度用いられているのかは定かではなく、2017年時点で運用されているかどうかも不明な状況です。

Wikileaksが公開した文書は、以下のページから詳細に参照することが可能です。

WikiLeaks - Vault 7: Projects

https://wikileaks.org/vault7/#Cherry%20Blossom

・関連記事

WikiLeaksがCIAの機密資料「Vault 7」からMacのハッキングツール文書を新たに公開 - GIGAZINE

CIAのハッキングツール「Archimedes」についての情報をWikiLeaksが公開 - GIGAZINE

「CIAハッキングの脆弱性のほとんどは対応済み」とGoogleやAppleは公表するものの依然として危険な状態は続いている - GIGAZINE

スマートフォンから個人情報が流出してしまう4つの経路とは? - GIGAZINE

デバイスが発するノイズから情報が流出する危険性に注意が必要 - GIGAZINE

・関連コンテンツ