銀行口座情報を盗むマルウェア「Tinba」をマクロ実行なしで感染させる新手のPowerPoint添付ファイル攻撃が発見される

WordなどMicrosoft Office製品のマクロ機能を悪用して、銀行口座情報を盗み出すハッキングテクニック(マクロマルウェア)が数年前に猛威をふるっていましたが、新たに添付されたPowerPointファイルからPowerShellコマンドを実行してマルウェアに感染させるハッキング手法が発見されました。この新ハッキング手法は、リンクのクリックなどの操作を要求せず「マウスカーソルを移動させる」だけで実行されてしまうという特徴があります。

Beware! This Microsoft PowerPoint Hack Installs Malware Without Requiring Macros

http://thehackernews.com/2017/06/microsoft-powerpoint-malware.html

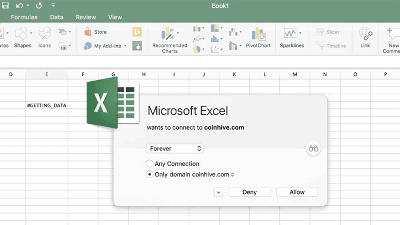

セキュリティ対策企業SentinelOneによると、PowerPointファイルに含まれるPowerShellによって端末に送り込まれるマルウェアは「Zusy」や「Tinba(Tiny Banker)」などの名称で古くから知られている銀行口座情報を盗み出すマルウェアです。当初の攻撃手法は、拡張子が「.doc」などの添付ファイルを開かせて、ドキュメント内に仕込んだマクロを実行させてマルウェアをインストールする、というものでした。しかし、その後、Microsoftが添付ファイルにマクロが含まれている場合に警告表示を出すようにOfficeソフトウェアを改良したこともあり、近年、攻撃は下火になっていました。

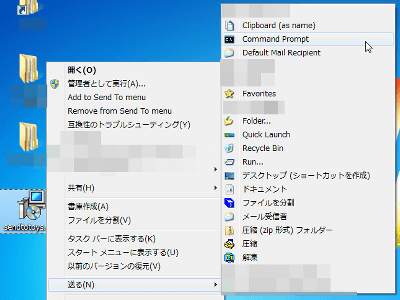

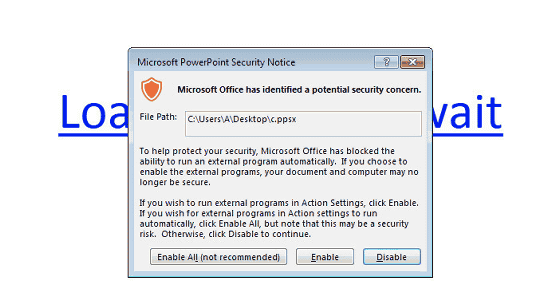

しかし、今回発見された攻撃手法はファイルを開いてマクロを実行するという作業が不要。スパムメールに添付されたPowerPointファイルを開くと「Loading...Please Wait(ロード中。しばらくお待ちください)」というハイパーリンクが表示されます。このときにユーザーがリンクをクリックしなくても、マウスカーソルを動かしただけでトリガーとなり、PowerShellコードが実行されるとのこと。なお、Office 2013やOffice 2010ではセキュリティ保護機能によって警告表示が出されますが、この警告を無視したり「Enable」をクリックしたりしてしまうと、マルウェアがインストールされてしまいます。

SentinelOneは「ユーザーの中にはマクロマルウェアのブロック機能を利用しているものの、せっかちで警告表示を読まない怠惰な人がいます」と述べ、マルウェア被害が発生し得ると注意喚起をしています。なお、プログラム実行を拒絶する「PowerPoint Viewer」機能を使えばPowerShellコードは実行されないとのことなので、マルウェアの無断インストールを警戒する場合は、PowerPoint ViewerでPowerPointファイルを閲覧するのが無難と言えそうです。

・関連記事

流出した個人情報が取引される「地下マーケット」での相場の実態とは? - GIGAZINE

正規のGoogle Playから200万人が感染したマルウェア「FalseGuide」、現在進行形で被害が発生中 - GIGAZINE

Google AdSense経由で銀行口座情報を狙うマルウェアが拡散中とカスペルスキーが警告 - GIGAZINE

Google Playストアのアプリに紛れてマルウェアを仕込むアプリ20種の存在が発覚、2016年に荒稼ぎしたマルウェア「HummingBad」の再来 - GIGAZINE

100万台以上のAndroid端末に感染したマルウェア「Gooligan」の被害が拡大中、対象アプリ一覧はコレ - GIGAZINE

マルウェアに感染したUSBメモリから安全にデータを取り出せる「CIRCLean」 - GIGAZINE

感染すればネットワークから隔離されたPCからでもデータを盗み出せる恐るべきマルウェア「USBee」 - GIGAZINE

・関連コンテンツ