ジープをハッキングして乗っ取ったハッカーがまたもやハッキングに成功、今度はハンドルを操作して脱輪に「成功」

2015年7月、ジープのSUV「チェロキー」をネットワーク経由でハッキングして乗っ取れることを明らかにしたハッカーのコンビが、再びハッキングに成功したことを明らかにしました。2015年に行われたハッキングはある特定の環境のみに有効なものでしたが、今回は通常の走行時にハンドルやブレーキを操れるという、「ワンランク上」の内容となっています。

The Jeep Hackers Are Back to Prove Car Hacking Can Get Much Worse | WIRED

https://www.wired.com/2016/08/jeep-hackers-return-high-speed-steering-acceleration-hacks/

またもやジープのハッキングに成功したのは、サイバーセキュリティの専門家であるチャーリー・ミラー氏とクリス・バラセク氏の2人。この2人が2015年にジープ・チェロキーのハッキングに成功したことを公表したことから、ジープの親会社であるフィアット・クライスラーは140万台規模のリコールを実施して車載ソフトウェアを更新する対応を迫られました。

遠隔操作で走行中のジープのエアコンを止めたりエンジンを切ったりする実験ムービー - GIGAZINE

この時に明らかにされた問題点は、フィアット・クライスラーが車両に搭載している情報端末「Uconnect」のソフトウェアに存在していた脆弱性で、走行中にエアコンやオーディオ、クラクションを自由に操作したり、高速道路を走行中にエンジンを止めてしまうといった操作を、車両から離れた場所からリモートで実行してしまうというものでした。

2015年時点のハッキングでもハンドルやブレーキといった車両の重要な装置をコントロールすることが可能だったのですが、これはあくまで車両が時速5マイル(約8km/h)以下の速度で走行している場合か、シフトを「R」に入れてオートパーキングモードに入っている場合のみでした。車載のコンピューターが車両の状況をチェックして、条件から外れている時は操作をキャンセルするという安全機構(セーフガード)が備わっているためです。

ミラー氏とバラセク氏の指摘により、潜在的な危険が解消されることになった一件だったわけですが、両名は再び同じ車両に脆弱性が存在していることを発見しています。実際に、走行中のジープ・チェロキーのハンドルを操作している様子が以下のムービーに収められているのですが、最後には道路を外れて路側帯に突っ込んでいます。

steer fast 2 - YouTube

とうもろこし畑の道に停車しているジープ・チェロキーの車内。運転席にはドライバーが座り、後部座席に座るもう1人がハンドルを操作します。

座席に置かれたノートPCには、ログを取っているような表示が流れています。

車が走り出し、一定のスピードに達した時に「3、2、1……」のカウントダウンとともにコマンドを送ると……

ハンドルが勝手に「ぐいっ」と曲がり、車は右に向きを変えました。

慌ててハンドルを握り直したドライバーでしたが……

停車したのは、道路から外れた斜めの路側帯。これが市街地だったら、大きな事故につながることは想像に難くありません。

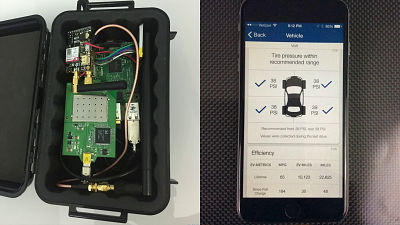

自動車の安全を根本から揺さぶりそうな光景だったわけですが、今回のハッキングは前回とは異なり、物理的に車両とPCが接続されている必要があるという点が大きく異なっています。具体的には、車両の情報を取得できる「OBD2」コネクターを経由して車両のシステムに接続するというもの。ただし、仮に実際にハッキングを試みたとしても、対象となる車両のOBD2コネクターに接続する必要があるため、簡単に悪意のあるハッキングが行われる可能性は低いといえそう。ただし、アメリカの保険会社ではOBD2に接続するタイプの車両管理装置が使われており、この装置がまずリモートでハッキングされ、さらに車両がハッキングされるという可能性もゼロではありません。

さらに、このハッキングに使われた車両のソフトウェアは、最新のものから1世代古いものが使われているというのも留意しておく必要がありそう。フィアット・クライスラーはこの件に関して、ネットワーク経由での操作は不可能であるという点を強調した上で、「このデモンストレーションは、車両のOBDポートにコンピューターを物理的に接続する必要があります。当社は両名の創造性を称賛しますが、外部からリモートで車両を乗っ取って操作する新しい手法は何ら示されていません」とWIREDに対してコメント。さらに、車両のソフトウェアが古い世代のものである点に触れて、「車両のソフトウェアが最新のものにアップデートされている場合、同じ問題が発生することは極めて考えにくいものといえます」と、安全性を強調しています。

結果的に、最新のソフトウェアであれば回避できることがほぼ確実な脆弱性だったというわけですが、ハッカー両名が提示した根本的な問題は、いかなる方法でもよいのでソフトウェアさえ乗っ取ることができれば、そのまま車両の操作を自在にできてしまう、というポイントにあります。

今回はフィアット・クライスラーの車両で発生した事象だったのですが、該当する車両とソフトウェアバージョンだけでなく、電子化が進んだ自動車全てに共通して潜む脆弱性として「完璧なソフトウェアを作ることはできない」という認識を持つことが必要であり、もっと肝心な点として、よくあるPC・スマホと違い、「ドライバーは一体どのようにして自衛・予防すればいいかがわかりにくい」というのがあります。そのためメーカーの責任は今後、自動運転車のようなものの出現を考えると、より重要性が増していき、自動車選定の基準として「セキュリティ問題発覚時の対応」というのもより重要視されるはずです。

ミラー氏とバラセク氏は、2016年7月30日から8月4日にかけて開催される世界最大のセキュリティ・カンファレンスの「Black Hat 2016」でこの脆弱性についてプレゼンテーションを行うことになっています。

Black Hat | Home

・関連記事

遠隔操作で走行中のジープのエアコンを止めたりエンジンを切ったりする実験ムービー - GIGAZINE

元スパイが恐怖の自動車ハッキングを実演、ブレーキやハンドルを操作するなど何でもあり - GIGAZINE

ハッカーがテスラ・モデルSにLinuxをインストールすることに成功 - GIGAZINE

スマホの通信を乗っ取って自動車を解錠してエンジンをかける脆弱性が発覚、GMはすでに対処済みを発表 - GIGAZINE

地球の裏側にあるニッサン車をアプリの脆弱性を突いて乗っ取りに成功するムービー - GIGAZINE

ハイテク機器と言うべき現代の自動車のデータセキュリティがお粗末過ぎるとの指摘 - GIGAZINE

・関連コンテンツ