Microsoft Wordにセキュリティホールが発見され、ゼロデイ攻撃が実行されていたことも明らかに

By Adam Thomas

Microsoftが現地時刻で3月24日に公開した情報によると、Microsoft Wordに未知のセキュリティホールが見つかり、特定の条件下においてリモートでコードが実行される脆弱性があることが明らかになっています。また、このセキュリティの穴を突いて、メーカーが対応用のパッチファイルを提供するまでの間に「ゼロデイ攻撃」が行われていたことも明らかになっています。

Microsoft security advisory: Vulnerability in Microsoft Word could allow remote code execution

https://support.microsoft.com/kb/2953095

Microsoft: 0Day Exploit Targeting Word, Outlook — Krebs on Security

http://krebsonsecurity.com/2014/03/microsoft-warns-of-word-2010-exploit/

今回明らかになったのは、Microsoft Wordに見つかったセキュリティホール。特殊なリッチテキストファイルを開いた際にリモートで悪意のあるコードが実行されるというものなのですが、Microsoftによるセキュリティパッチファイルの配布が行われるまでの間にその脆弱性を利用した攻撃が行われたことが確認されているとのこと。

対象となるWordのバージョンは主にWord 2010ですが、それ以外にもWord 2003、2007、2013、Word ViewerおよびOffice for Mac 2011に同様の危険が存在していることがMicrosoftのセキュリティアドバイザリで公開されています。また、WordをOutlookのメールビューワーとしてデフォルトに設定している状態で、リッチテキストを含むファイルをプレビューすることによって同様のコードが実行される危険性も存在しています。

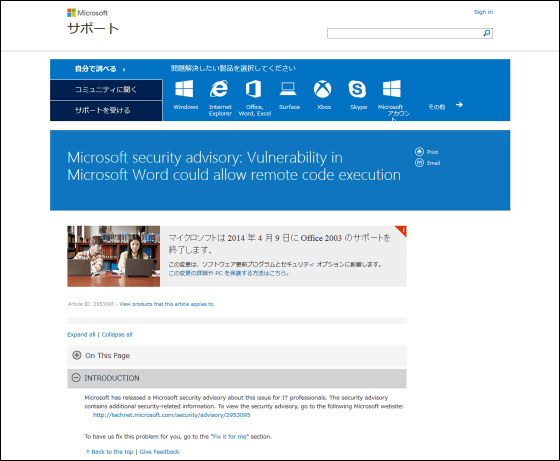

Microsoftではこのセキュリティホールについて対応中とのことですが、下記ページから一時的にリッチテキストファイルの実行を制限する対応を取ることも可能です。

Microsoft security advisory: Vulnerability in Microsoft Word could allow remote code execution

https://support.microsoft.com/kb/2953095

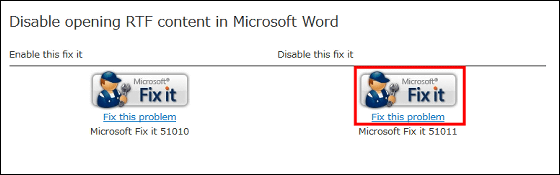

ページ内で「Enable this fix it」と書かれた場所にあるリンク「Fix this problem」をクリックするとファイルがダウンロードされるので、実行。

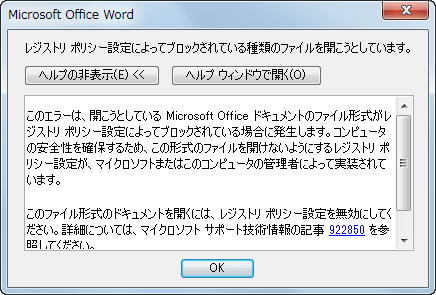

Wordでリッチテキストファイルを開こうとすると以下のようなダイアログが表示され、ファイルの実行がブロックされました。

再びファイルを開けるように戻すには、上記のページを再び訪れ、「Disable this fix it」の下にある「Fix this problem」をクリックし、対応ファイルを実行すればOKです。

ソフトウェアにセキュリティホールが見つかっても、メーカー側から対応するパッチファイルなどが提供されるまでには一定の時間を必要とすることがほとんどで、その隙間を狙ったゼロデイ攻撃には有効な対応策がないのが実情。見慣れないファイルやウェブサイトなどには十分な注意が必要です。

・関連記事

今日は毎月恒例「Windows Update」の日、全部で5件 - GIGAZINE

12歳の少年が政府関連ウェブサイトをハッキングしたことを認める - GIGAZINE

「Galaxyシリーズ」にデータの閲覧・削除が可能なバックドアが発見される - GIGAZINE

スパム件数減少の一方でサイバー攻撃が増加しているネットセキュリティの現状を示す「2013 Internet Security Threat Report」公開 - GIGAZINE

インターネットの出現と進歩でかつての日常がどのように変化したかがわかる「リ・イマジネーション(再構築)」 - GIGAZINE

Microsoft Security Essentialsがテストで認定を得られなかった件について自社検証の結果を発表 - GIGAZINE

・関連コンテンツ